GPS Trackers komen in verschillende soorten en maten. Voor een onderzoek was ik op zoek naar een goedkope GPS tracker welke moest voldoen aan een aantal eisen. Minimale stand-by tijd van 2 dagen, zwart en magnetisch. Een andere…

Als je met computers, devices, software en scripts werkt dan kom je vaak de term “encoding” tegen. Formaten (indelingen) als UTF, ASCII, Unicode en ANSI zijn veelvoorkomende standaarden maar zijn niet allemaal encoding schema’s. Deze standaarden hebben ook…

26 augustus 2019 arriveerde eindelijk, na weken in pre-order te hebben gestaan mijn Hak5 pakketje in de brievenbus (of eigenlijk werd het afgegeven door de DHL mijnheer). In dit pakketje zat de nieuwste lading Hak5 tools. Normaliter brengt…

Vandaag gaan we kijken hoe we een RFID tag kunnen brute-forcen. De Proxmark3 biedt standaard al diverse opties op LF en HF tags te lezen en schrijven. Als bepaalde blokken op de tag echter voorzien zijn van een…

Na de vorige post over de Proxmark3 moest het er toch van komen om hem aan te sluiten op Windows. De vorige keer hebben we bekeken wat de Proxmark3 is. In het kort is de Proxmark3 een RFID…

Iedere systeembeheerder heeft op enig moment de behoefte om te weten of alle accounts nog voldoen aan de password policy. Als een goede password policy al lang in bedrijf is dan zullen de meeste accounts voorzien zijn van…

Hoe vaak komt het wel niet voor dat je een spam e-mail ontvangt waarvan je denkt… dit is niet pluis? En uiteraard ben je nieuwsgierig en wil je eigenlijk weten wat er achter de hyperlink zit? Of je…

Wie weleens met proxyservers werkt weet dat het niet altijd even gemakkelijk is om een cliënt de juiste route naar een resource te laten kiezen. Als cliënt naar A gaat dan moet deze door de Proxy1, als een…

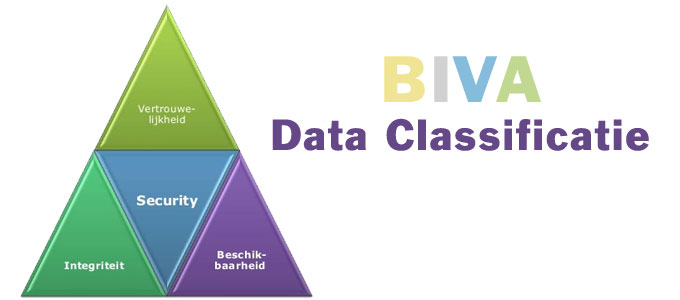

Sommige bedrijven en organisaties deden het al jaren en sommige zijn er pas zeer recent mee begonnen. Dataclassificatie ofwel “rubricering”. Zeker sinds de introductie van verschillende veiligheidsnormen, wetten en eisen zoals de GDPR, AVG, NEN 7510, BIWA, BIO…

Welkom terug bij de tweede AlienVault OSSIM post. In de vorige post hebben we het OSSIM SIEM systeem geïnstalleerd en in deze post gaan we OSSIM verder configureren. We gaan de basisstappen zetten in het systeem en bekijken…

Vandaag gaan we het hebben over een systeem welke we steeds vaker terugvinden binnen het applicatielandschap van bedrijven en coöperaties, namelijk een SIEM. SIEM staat voor “Security Information and Event Management” en is een applicatie die thuishoort binnen…

Azure AZ-500 is Microsoft’s antwoord op het security vraagstuk in de cloud. De cloud en daarmee ook de Azure cloud kent vele mogelijkheden en nieuwe attack vectoren in tegenstelling tot de traditionele ICT infrastructuur. Microsoft zou Microsoft niet…

Ahhhh de cloud. Weet je nog dat moment waarop we dachten dat de cloud het antwoord was op “altijd en overal veilig werken”? De cloud zo het landschap veranderen en de beveiliging in vergelijking met on-premise applicaties significant…

Vandaag gaan we het hebben over een relatief nieuw hardware hacking device, de GreatFET One van Great Scott Gadgets. De GreatFET One lijkt in eerste instantie een klein beetje op een Arduino maar is zoveel meer. De GreatFET…

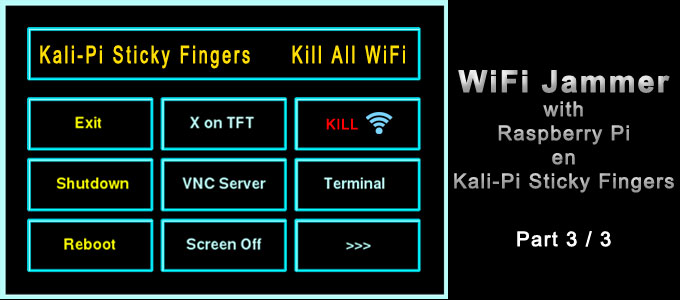

In dit 3e en laatste deel van deze serie gaan we de WiFi Jammer klaarmaken voor gebruik. In de vorige 2 posts hebben we de omgeving klaargemaakt met een TFT display en Sticky Fingers menu maar nu wordt…