Welkom bij het 2e deel van onze serie “WiFi Jammer met Raspberri Pi en Kali-Pi Sticky Fingers”. In de eerst post zijn we aan de slag gegaan om Kali-Pi Sticky Fingers te installeren en configureren op de Raspberry…

Tijd voor een nieuw project. Hoe leuk zou het zijn om een WiFi Jammer te hebben. Één druk op de knop en je vrienden, familie of collega’s zijn afgesloten en hebben ineens weer tijd om echt sociale dingen…

In de vorige post hebben we ingezoomd op DPAPI. Welke service biedt DPAPI aan Windows, hoe werkt DPAPI en waarom is het kraken van DPAPI potentieel zo waardevol. In deze post gaan we de proef op de som…

Dit blogbericht gaat voornamelijk over de fundamentele werking van DPAPI en hoe we DPAPI kunnen misbruiken om credentials te achterhalen. Deze blog bestaat uit 2 delen. Gedurende deze 2 posts leg ik uit hoe DPAPI werkt, hoe de…

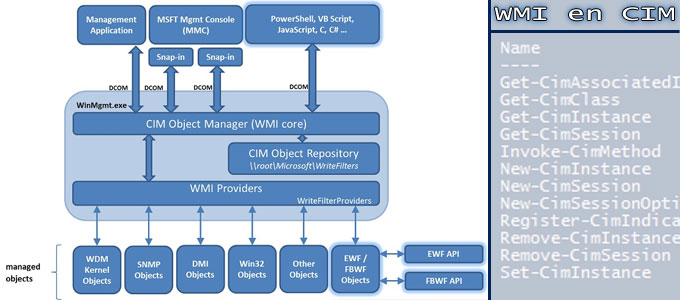

De laatste tijd hoor ik steeds meer de term CIM ofwel “Common Information Model”. CIM is kennelijk de opvolger van het voor mij bekende WMI (Windows Management Instrumentation). Tijd om mezelf een beetje te verdiepen in CIM. Wat…

Een vraag die ik vaak krijg en waar ik zelf ook een tijdje mee rondgelopen heb is “wat is nu UEFI, TPM en Secure Boot en wat hebben deze componenten met elkaar gemeen. Natuurlijk, deze componenten zijn allemaal…

In de vorige post hebben we gekeken hoe we de basisconfiguratie van een switch maken via de CLI. In deze post gaan we de switch verder beveiligen. Dit beveiligen doen we uiteraard ook via de CLI. We hebben…

Yes! Eergisteren op de valreep mijn AZ-100 en AZ-101 behaald (dus automatisch mijn AZ-103 certificering ontvangen). AZ-103 is de “Certified Azure Administrator” certificering. AZ-103 is dus een nieuwe certificering die AZ-100 en AZ-101 samenvoegd. AZ-103 geeft je een…

Omdat het configureren van een nieuwe switch een taak is die geregeld voorkomt onder netwerkbeheerders dacht ik, laten we eens een demo configuratie uitschrijven. En dat doen we uiteraard niet via GUI interfaces zoals de CNA (Cisco Network…

RouterSploit klinkt wel een beetje als Metasploit… toch? Klopt. RouterSploit is een exploitation framework voor randapparatuur en met name voor routers. Veel mensen beschermen hun computers en zelfs hun telefoons maar laten andere netwerkonderdelen en IoT devices vaak…

Begin maart 2019 was het dan zover. De NSA-RD (National Security Agency – Research Directorate) had het al aangekondigd maar nu stond hij daar op GitHub. GHidra!! GHidra is door de NSA bewust op GitHub geplaatst en is…

Zoek op Google naar plaatjes van hackers en je vindt altijd plaatjes waarbij een hacker achter een laptop zit. De zogenaamd magische laptop waarmee alle digitale geheimen achterhaald kunnen worden. Maar wat is nu eigenlijk die “Hacker Laptop”?…

Powershell is sinds Windows server 2008 aanwezig op de meeste Windows server en client systemen. Powershell komt in 2 smaken, Powershell (de command-line) en Powershell ISE. Powershell ISE is Microsoft’s default IDE (Integrated Development Environment) voor Powershell en…

There is a new kid in town en het is de USB Ninja. USB Ninja is een nieuwe variant van “BadUSB” en de “Hak5 Rubber Ducky”. Waar voorgaande HID attacks zich verbergen in een USB stick daar verbergt…

In deel 1 van “Proxmark3 Aansluiten en Installeren” hebben we vooral gekeken naar de hardware. Hoe zit de Proxmark3 in elkaar, over welke componenten beschikt het board, diverse functies van de Proxmark3 en wat kunnen we sowieso met…