We hebben het al eerder gehad over radiosignalen. In de volgende post gaan we hier wat onschuldig plezier mee hebben. Maar allereerst gaan we een HackRF One van Great Scott Gadgets (Michael Ossmann) bekijken, aansluiten en installeren. De…

Afgelopen weekeind hebben de media veel tijd besteed aan het WannaCry/Wanacrypt virus. Dit virus is ook bekend onder de namen WanaCrypt0r en WCry. In deze post refereren we voor het gemak aan WannaCry. Toepasselijke naam overigens omdat heel…

Beknopte infographic over hoe ransomware voorkomen en bestreden kan worden. Print hem uit en hang hem op de muur. Want betalen voor uw eigen bestanden is wel erg zuur!

Heel veel apparaten worden bestuurd middels radiosignalen. Denk eens aan garagedeuren, deurbellen, navigatiesystemen, WiFi, DECT en natuurlijk radio’s zelf. Radio is een draadloos signaal (denk aan WiFi) en kan dus gehacked worden. Deze post is voor iedereen die…

Welkom bij het 7e deel van “Linux – Shell enzo”. Zoals in deel 6 gezegd laten we in deze post de kracht van de shell echt tot zijn recht komen. We hebben al veel zaken besproken en in…

In een vorige post (WiFi hacking – Advanced 2/2) noemde ik het Fluxion script maar ging ik hier niet diep op in (de post was al lang genoeg en ik wilde het niet nog meer rekken). Maaaarrrr aangezien…

Jonge ouders hebben tegenwoordig een hele andere uitdaging dan hun eigen ouders hadden tijdens de opvoeding en dat is… ons geliefde internet! Het internet is een prachtige ontwikkeling waar we zelf vaak te vinden zijn. Het is niet…

Eindelijk, het leukste hands-on gedeelte van de 2-delige WiFi Hacking reeks. In deze post gaan we kijken hoe we een aantal geavanceerde WiFi aanvallen kunnen doen zodat we ook oplettende WiFi gebruikers om de tuin kunnen leiden. We…

Na aanleiding van de vorige Easy WiFi Hacking post heb ik besloten om een post te maken die wat dieper ingaat op WiFi hacken. Het doel van deze 2-delige reeks is om nogmaals te laten zien hoe gevaarlijk…

Welkom terug bij het 6e deel van “Linux – Shell Enzo”. Leuk dat je er nog steeds bij bent en deze maandelijkse blog nog steeds volgt. Vandaag gaan we verder met een aantal hele belangrijke zaken. Namelijk “mounten”,…

In dit voorbeeld een kleine demonstratie van een “Rogue Access Point” en de gevolgen die dit kan hebben. In dit voorbeeld maken we gebruik van een “Hak5 WiFi Pineapple”. We gebruiken in dit voorbeeld de default functionaliteiten van…

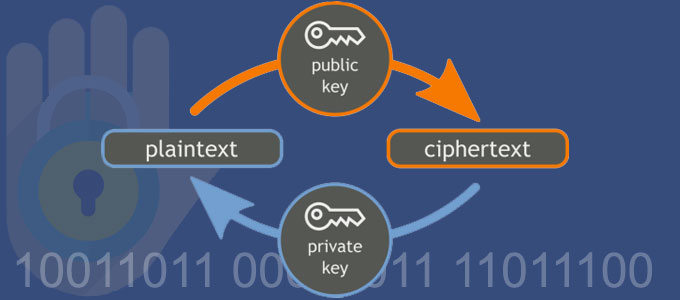

Encryptie is niet meer weg te denken in het hedendaagse dataverkeer. Encryptie zorgt ervoor dat onze data veilig is en zijn integriteit en authenticiteit behoud. Onze hedendaagse communicatiekanalen (denk aan Internet) zijn onveilige kanalen. Andere mensen hebben ook…

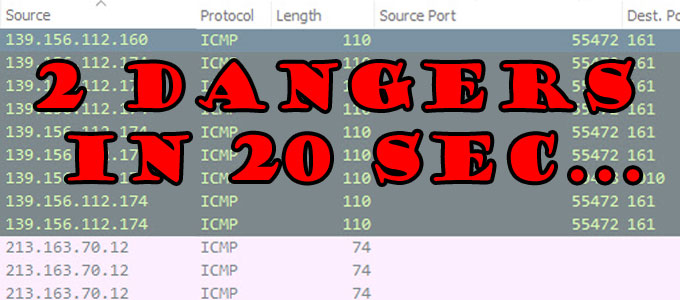

Soms is het leuk om vanuit het oogpunt “fun & glory” een kleine test te doen. Met deze test gaan we kijken hoe gevaarlijk het internet werkelijk is en of het synoniem “Wild Wild West” echt eer doet…

1 maart verscheen de nieuwste telg uit de familie van penetration testing tools van Hak5, de Bash Bunny. Voor 99,99 USD + 80,00 Euro douanekosten (welke overigens echt belachelijk over-the-top zijn gezien de aanschafprijs van het product) bestelde…

Tails staat voor “The Amnesia Incognito Live System). Tails is een live OS gebaseerd op Linux Debian en is gemaakt voor mensen die heel zwaar tillen aan hun privacy. Edward Snowden gebruikte dit besturingssysteem ook om zijn privacy…