Tsurugi Linux – Forensics

In deze post wil ik je kennis laten maken met een jonge telg binnen de DFIR (Digital Forensics Incident Response) distributies, namelijk Tsurugi Linux. Tsurugi is zoals de naam al doet vermoeden gebaseerd op Linux Debian maar is zwaar gemodificeerd zodat de distributie de beste applicaties en performance biedt voor het verzamelen en vastleggen van digitale informatie. De Tsurugi is een legendarisch Japans zwaard met dubbele snijvlakken welke door Japanse monniken gebruikt wordt. De slogan is dus zeker catchy verzonnen, namelijk “Tsurugi Linux – the sharpest weapon in your DFIR arsenal”. Laten we eens gaan kijken of Tsurugi echt scherp genoeg is om door de digitale bits te snijden…

Tsurugi Linux (hierna simpelweg “Tsurugi”) is pas officieel gereleased op 3 november 2018 op de AvTokyo Security Conference en is dus een zeer jonge distributie. Tsurugi kent 3 distributies, Tsurigi Linux, Tsurugi Acquire en Bento. In deze post bekijken we Tsurugi Linux (de meest complete distributie). Tsurugi Acquire is een distro die zich toespitst op alleen de tools die gebruikt worden voor live disk onderzoek. Tsurugi Acquire is 32 bits en slecht een dikke GB groot. Bento is nog een stuk kleiner (500 MB) en is speciaal ontwikkeld als DFIR toolkit voor eerste hulpverleners ter plaatse. Bento (welke vreemd genoeg geen “Tsurugi Bento” heet maakt het uitvoeren van de eerste taken zoals identificatie, informatievergaring, acquisitie, inbeslagneming en bewaring gemakkelijker. Bento is niet voldoende voor een compleet forensisch onderzoek maar alleen voor de strikt noodzakelijke onderzoeken in live-modus (triage).

Tsurugi Linux is de complete forensische distributie, 64 bits en bijna 4 GB groot. Tsurugi Linux is geschikt voor DFIR onderzoeken, malware analyse en OSINT activiteiten. Tsurugi werkt met 2 repositories voor het tussentijds leveren van bugfixes, verbeteringen en custom updates voor Tsugugi. De overige updates zijn afkomstig van de normale Ubuntu repositories. Je kunt gemakkelijk een live bootable Tsurugi USB stick maken met behulp van Rufus (BIOS en UEFI).

Tsurugi werkt niet altijd lekker in iedere virtuele omgeving. VMWare werkt minder maar Virtual Machine werkt dan weer prima. Vanuit de Tsurugi download sectie is een officieel OVA formaat de downloaden.

Tsurugi kan ook op een disk geïnstalleerd worden nadat je de live omgeving geboot hebt. Deze beveiliging is ingebouwd omdat Tsurugi standaard als de drive in read-only mode benaderd. Het pre-boot menu biedt dus geen mogelijkheid tot disk installatie. Deze mogelijkheid heb je later wel v.a. het desktop nadat je de Tsurugi in Live Mode gestart hebt. De minimale eisen voor installatie zijn een 2GHz dual core processor, 4GB aan geheugen en 30 GB aan vrije diskruimte.

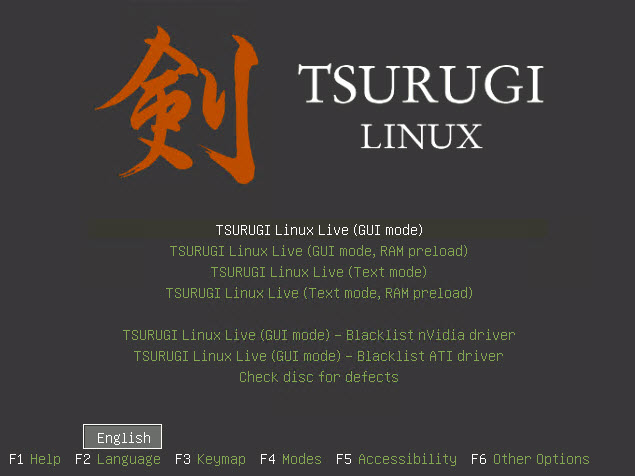

Vanuit het pre-boot menu heb je de mogelijkheid om bepaalde tools uit te sluiten (zoals commerciële software), kun je keymapping aanpassen en kun je Tsurugi starten in GUI mode en Text (CLI) mode. Beide opties zijn te starten met een RAM Preloaded functie waarbij apps al in het geheugen laden en dus sneller starten. In principe is RAM preloading alleen nodig wanneer het systeem over trage disks beschikt en voldoende RAM. Ook kunnen we de aanwezige disks vanuit dit menu meteen controleren op fouten. Maar, laten we vooral Tsurugi starten.

Om in te loggen op het Tsurugi OS heb je de volgende inloggegevens nodig:

Gebruikersnaam: tsurugi

Wachtwoord: [blanco]

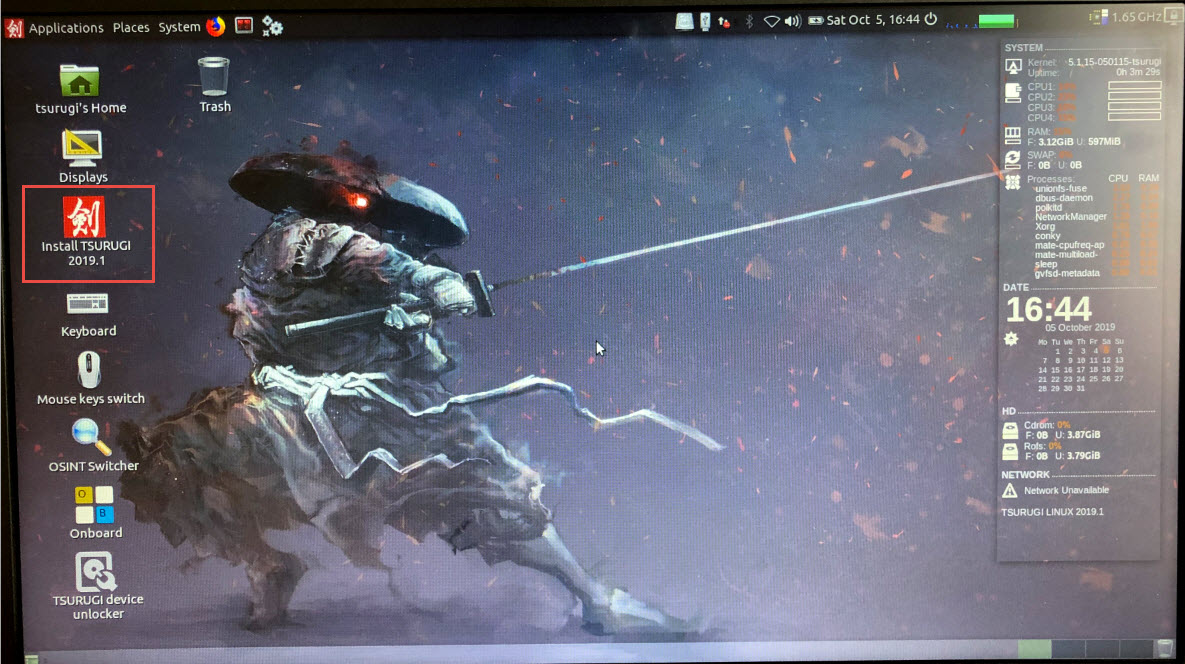

Wanneer je de Live versie opgestart hebt zie je het volgende venster met op de desktop de optie om Tsurugi te installeren.

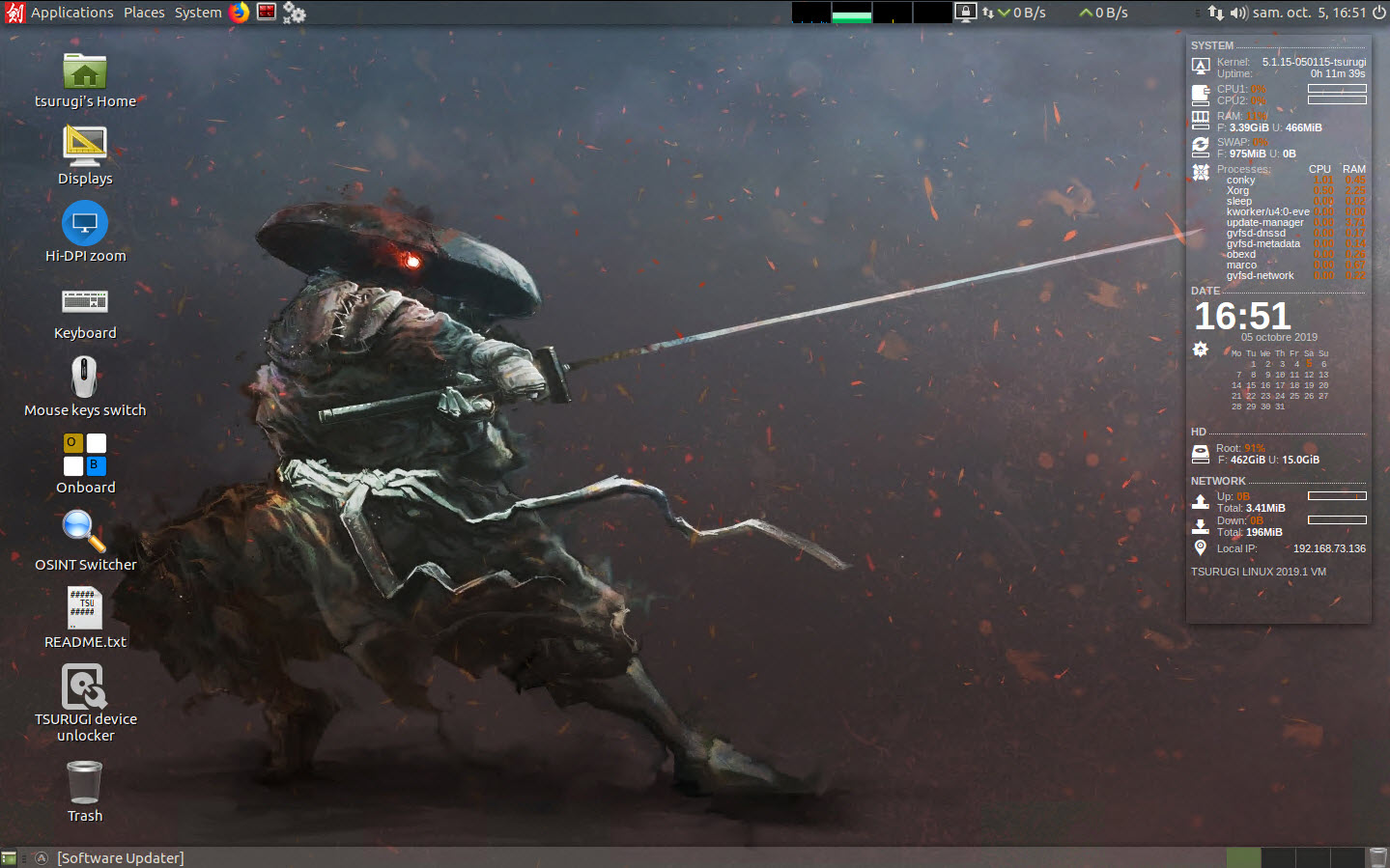

Wij gebruiken echter de VM en ons scherm (installed Tsurugi) ziet er dus als volgt uit.

Saillant detail, wanneer Tsurugi start hoor je het authentieke geluid van een Katana die uit zijn holster getrokken wordt. Waneer je dit geluid hoort dan weet je voldoende. Je bent klaar om je forensisch onderzoek uit te voeren.

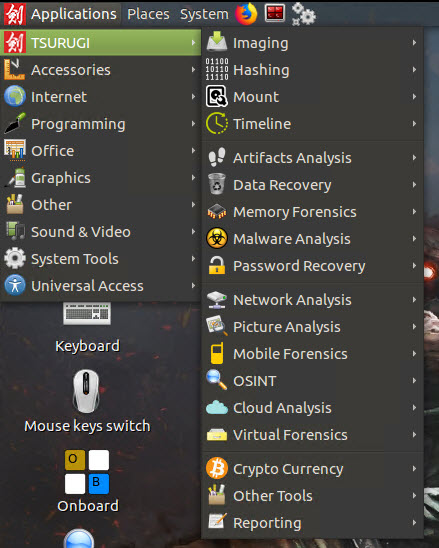

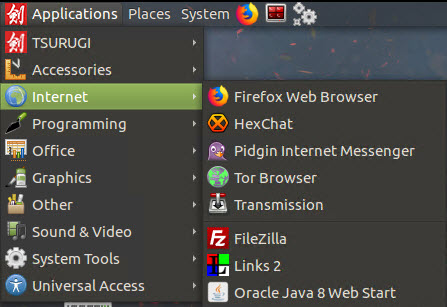

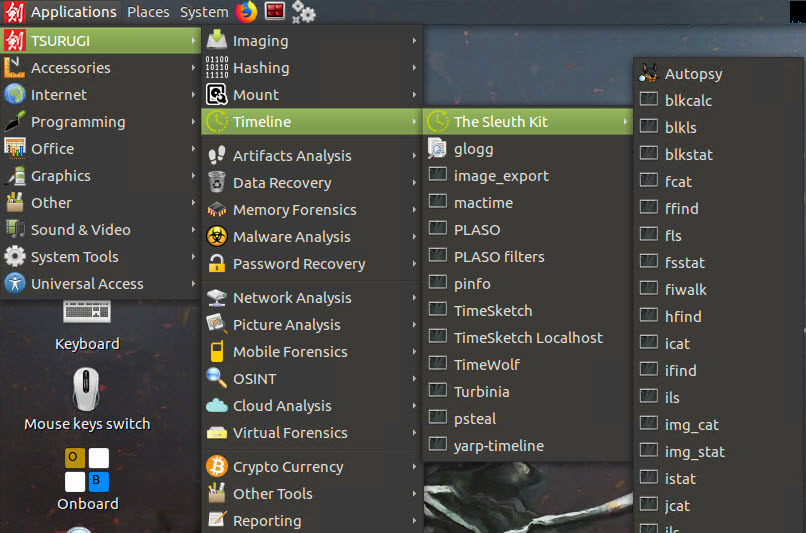

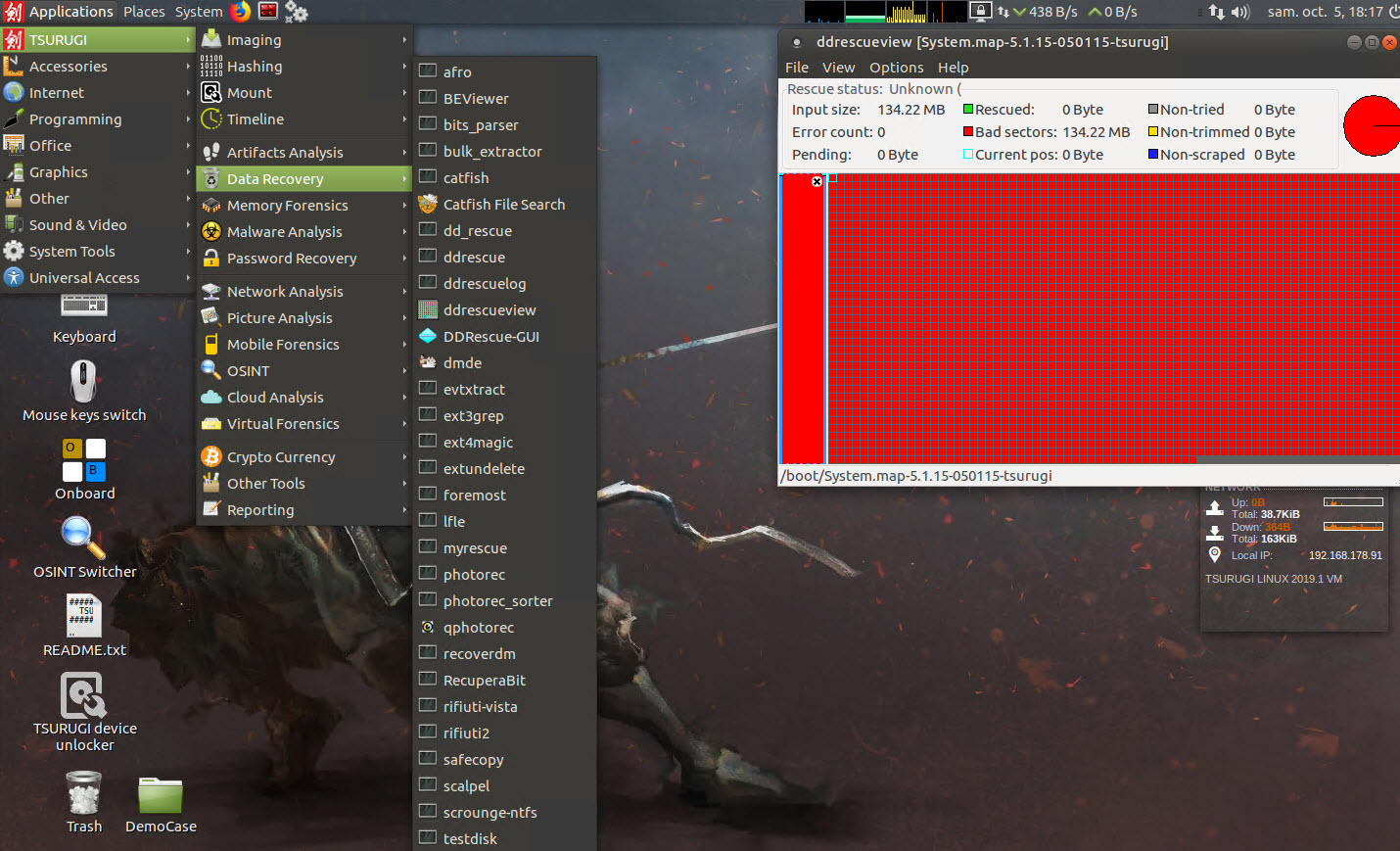

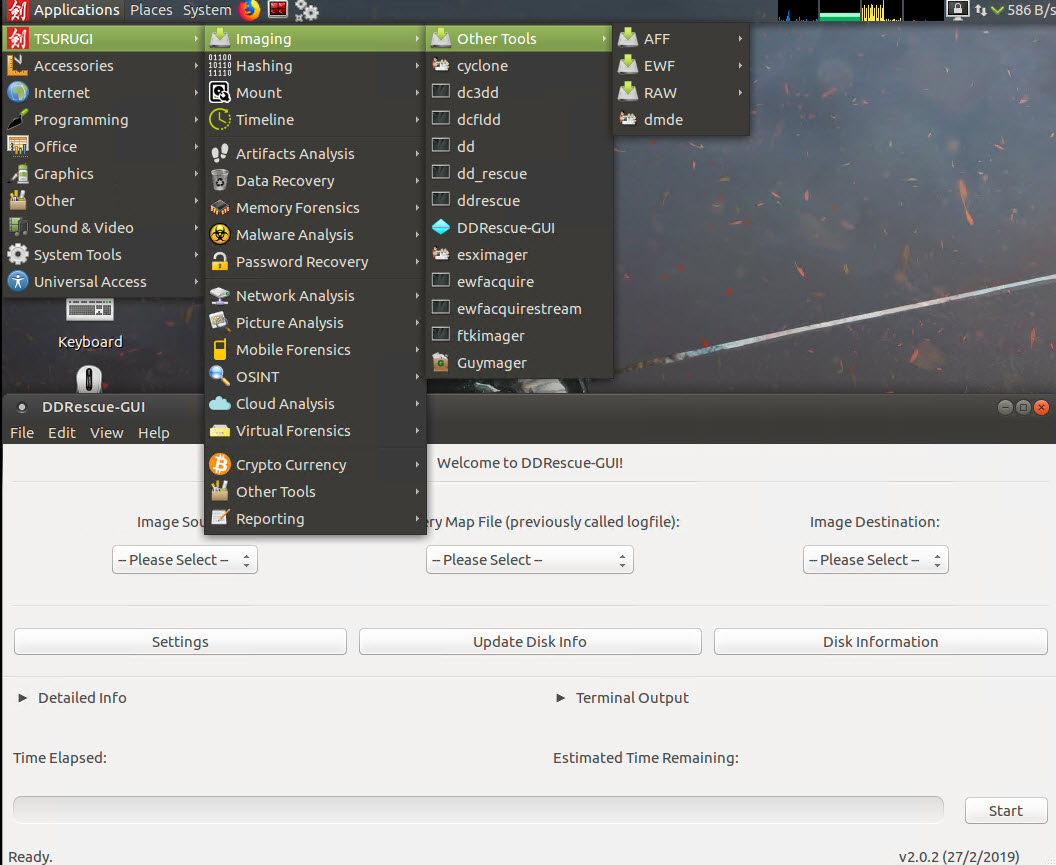

Als we gaan kijken naar het Tsurugi hoofdmenu dan ziet deze er als volgt uit:

Hierin zien we meteen de onderscheiding tussen de verschillende tools en bijbehorende werkzaamheden, namelijk:

- Imaging

- Hashing

- Mount

- Timeline

- Artifacts Analysis

- Data Recovery

- Memory Forensics

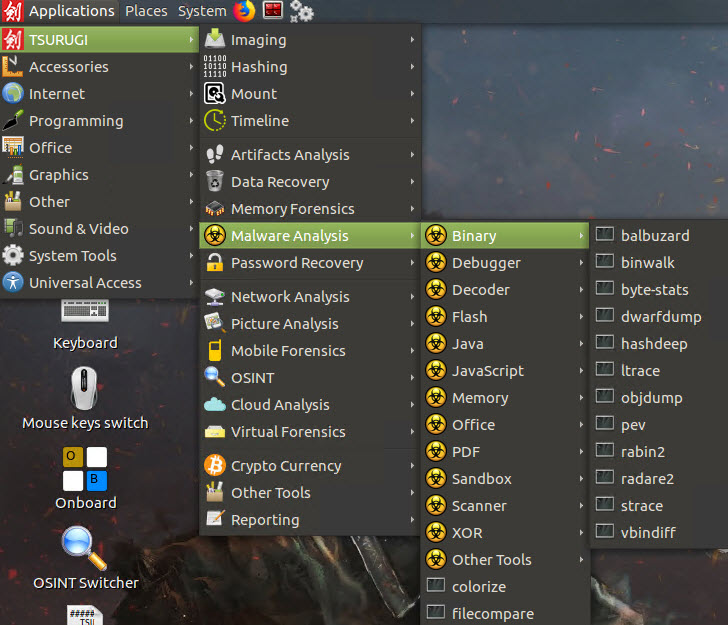

- Malware Analysis

- Password Recovery

- Network Analysis

- Picture Analysis

- Mobile Forensics

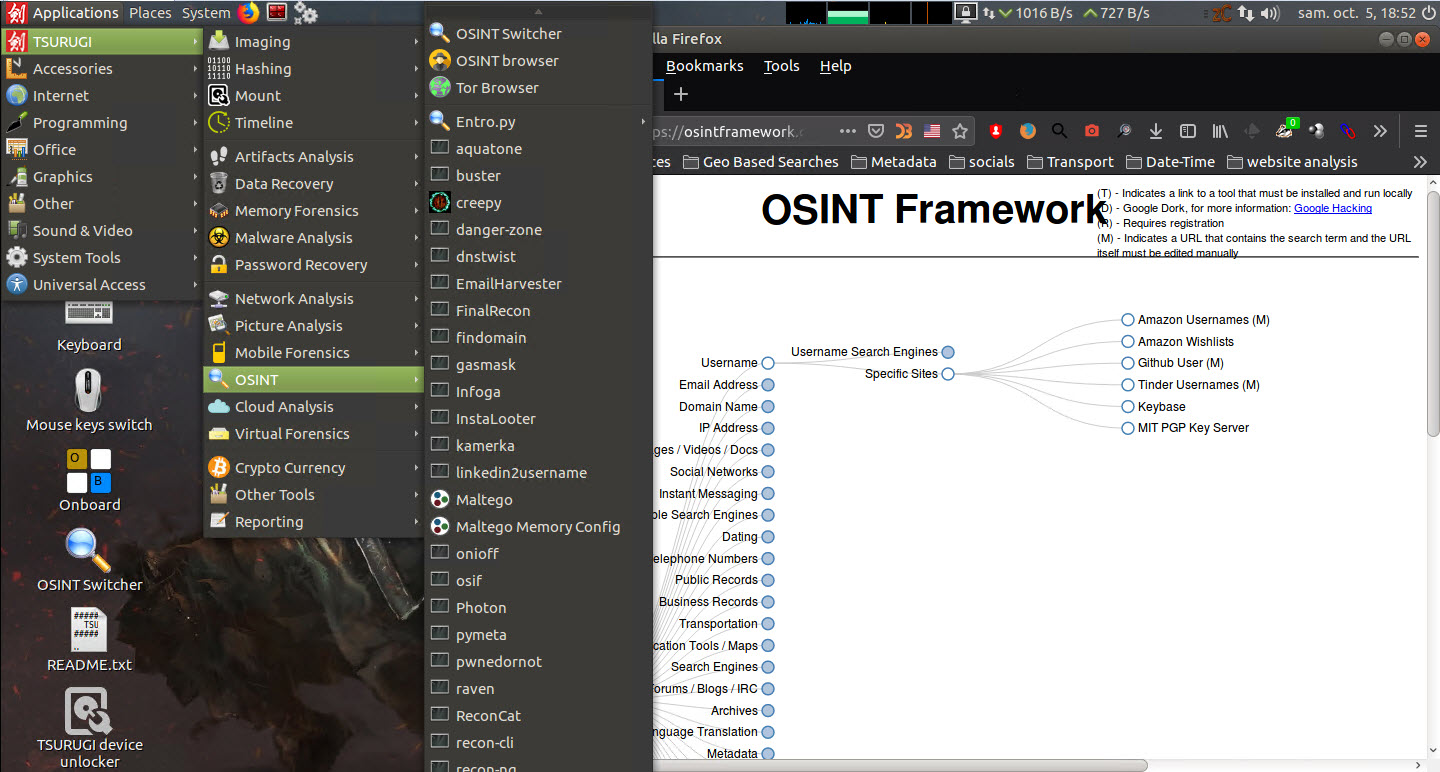

- OSINT

- Cloud Analysis

- Virtual Forensics

- Crypto Currency

- Other Tools

- Reporting

Tsurugi bestaat in het totaal over 850+ tools welke over bovenstaande categorieën verdeeld zijn. Dit varieert van kleine tot grote tools welke allemaal op de Tsugugi pagina terug te vinden zijn.

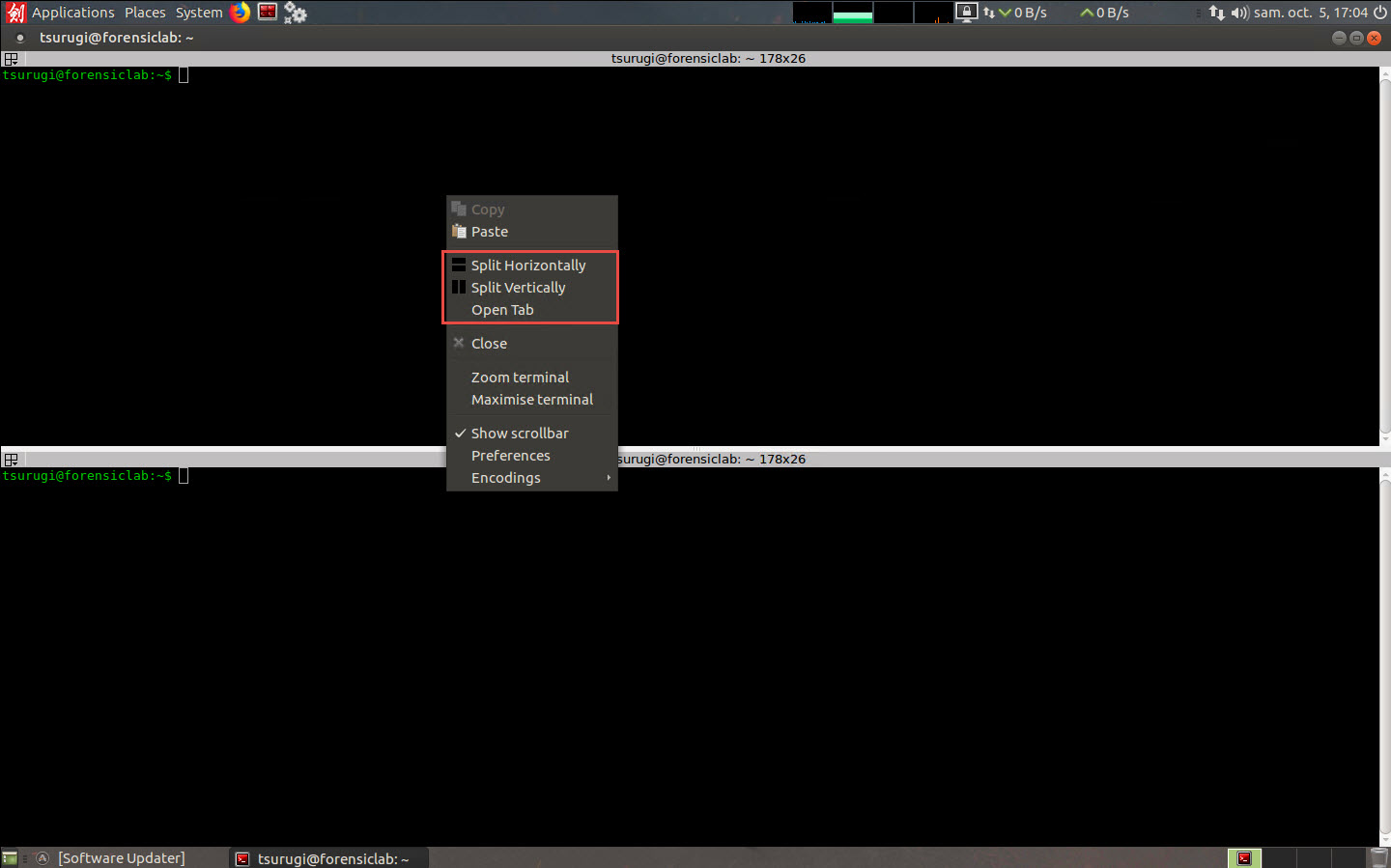

Wat meteen opvalt is de terminal welke de naam “Terminator” draagt. Naast zijn naam kent de Terminator console diverse handige opties. De handigste zijn by-far de mogelijkheid om het scherm horizontaal en verticaal te kunnen splitsen en de optie om nieuwe tabs te maken. Op deze manier kunnen verschillende processen gemakkelijk naast elkaar gedraaid worden en verlies je de status van een actief proces niet uit het oog:

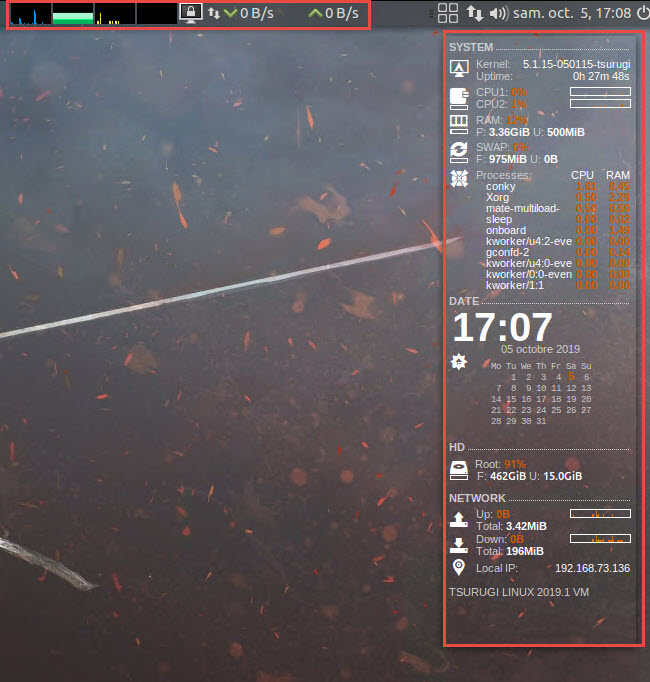

Wat ook opvalt zijn de statistieken die aanwezig zijn op het bureaublad. Deze zijn ideaal als je in 1-oogopslag wilt zien wat de performance van je computer is. Je ziet hoe het netwerk belast wordt, wat de belasting op de CPUI is is en welke processen het meeste resources verbruiken.

Het footer menu wordt gebruikt om te wisselen tussen verschillende bureaubladen (2) of om de statistieken op het bureaublad in en uit te schakelen (1) of om de recycle bin te bekijken.

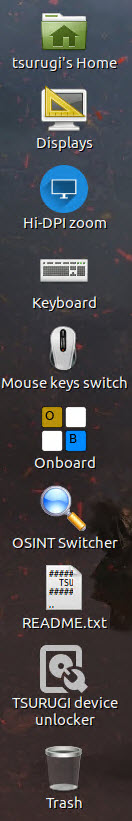

De icoontjes op het bureaublad worden voornamelijk gebruikt om je te helpen met het optimaliseren van computerinstellingen zoals je monitor instellingen, een onboard keyboard en verbeterde DPI instellingen (HiDPI) in te stellen wat vooral gebruikt wordt op Retina beeldschermen en andere kleine high-resolution schermen.

De “Tsurugi Device Unlocker” wordt gebruikt om de default “read only” mode van het systeem uit te schakelen zodat je ook instellingen kunt wegschrijven naar het systeem.

De OSINT Switcher wisselt je workspace tussen de default Tsurugi workspace (DFIR) en de OSINT workspace.

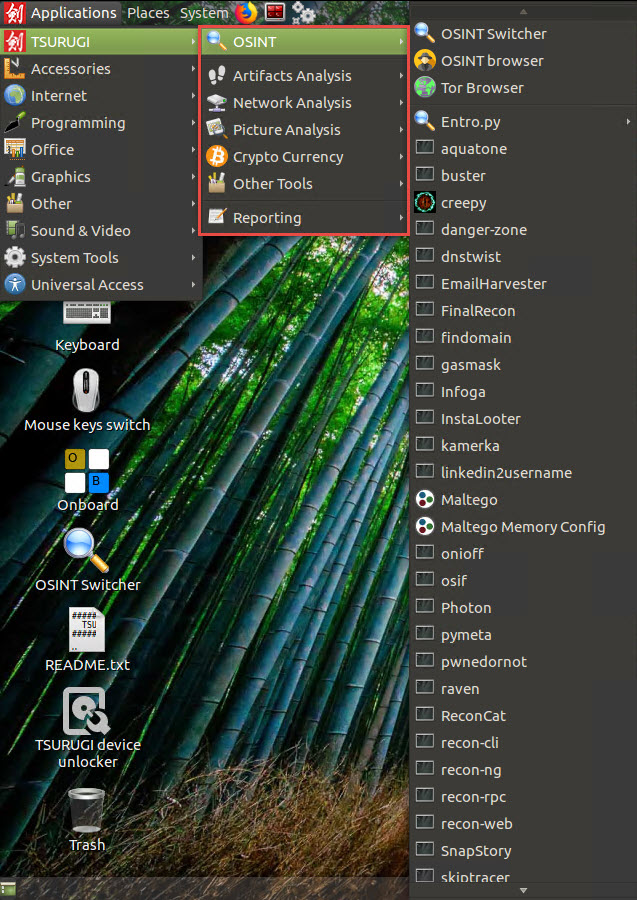

Om aan te geven dat je in de OSINT omgeving werkt verandert ook de Tsurugi wallpaper. De OSINT omgeving is een stuk lichter omdat Tsurugi in deze omgeving alleen maar de applicaties aanbiedt die nodig zijn voor OSINT werkzaamheden. OSINT (Open-Source INTelligence) tools gaan over tools die je helpen met het verzamelen of vastleggen van openbare, geclassificeerde data. Vaak is deze data afkomstig v.a. het deep web en de Tsurugi OSINT tools kunnen je helpen met het doorzoeken van het deep web en het vastleggen van de verkregen informatie.

De overige menu indeling huisvest diverse default Ubuntu tools en extra niet-forensische tools zoals Tor, Keepass, FileZilla FTP, HexChat (IRC), OpenVPN, Audacity, VLC Media Player`, Python en Geany.

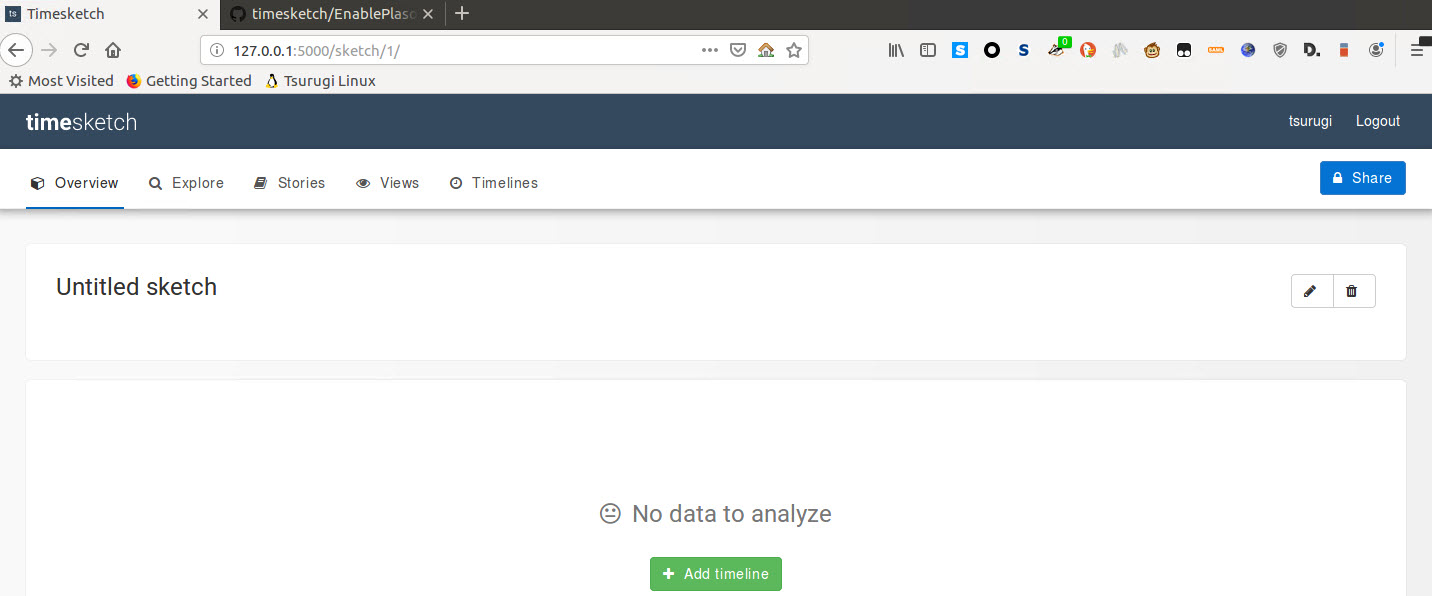

Het is te veel om alle tools na te lopen die Tsurugi biedt maar het globale idee is dat de forensic case opgebouwd wordt in de Autopsy welke aanwezig in onder de “Timeline” sectie:

Er zijn andere tools om je te helpen met het opbouwen van een goede timeline zoals b.v. “Log2Timeline” (Plaso) en TimeSketch. Deze timelines kunnen separaat gebruikt worden of later geïmporteerd worden in de Autopsy case.

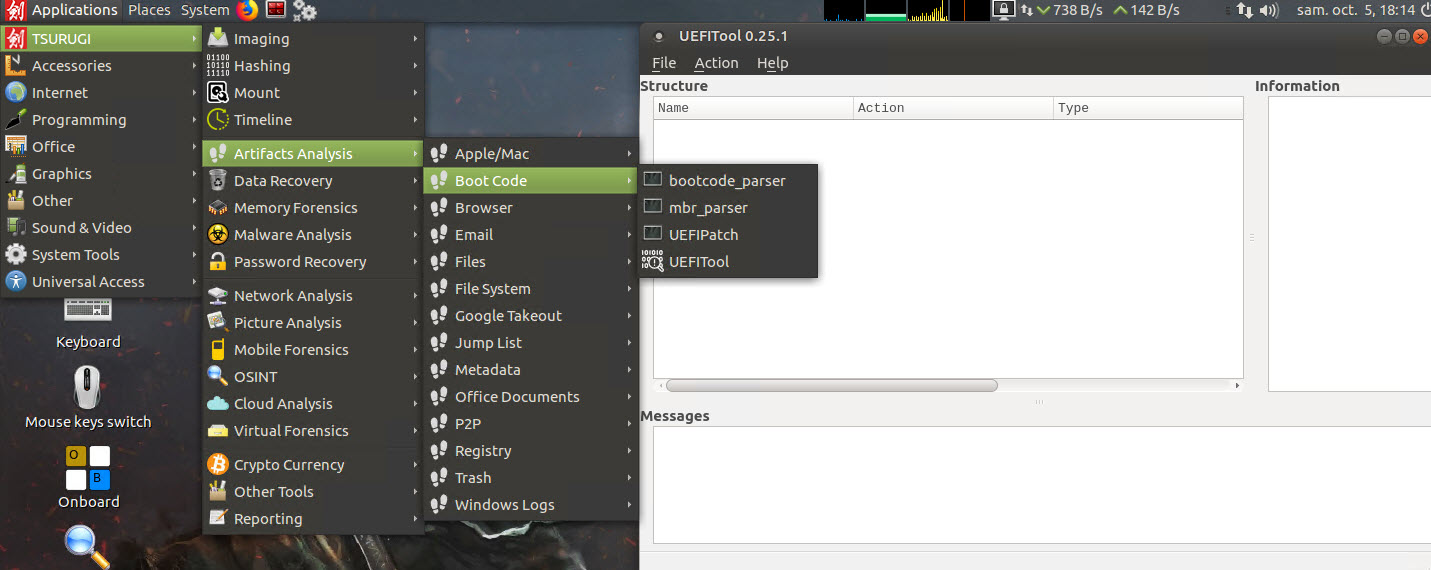

Voor het verzamelen van extra “artifacts” ofwel data (en hidden data) kun je de tools uit het “Artifacts Analysis” menu gebruiken. Analyseer b.v. de bootcode van de computer, of analyseer de UEFI structuur:

Voor data recovery bij b.v. deleted items en geformatteerde disks kun je het breda scala aan tools gebruiken onder de “Data Recovery” sectie. Belangrijke tools als CatFish, DDRescue, TestDisk en DMDE zijn allemaal aanwezig.

Ook voor het uitvoeren van memory forensics kent Tsurugi diverse tools zoals Evolve, SHhot, LiME en uiteraard Volatility. Voor deze tools is geen GUI beschikbaar en deze moeten dus (net als de meeste tools) via de terminal worden uitgevoerd.

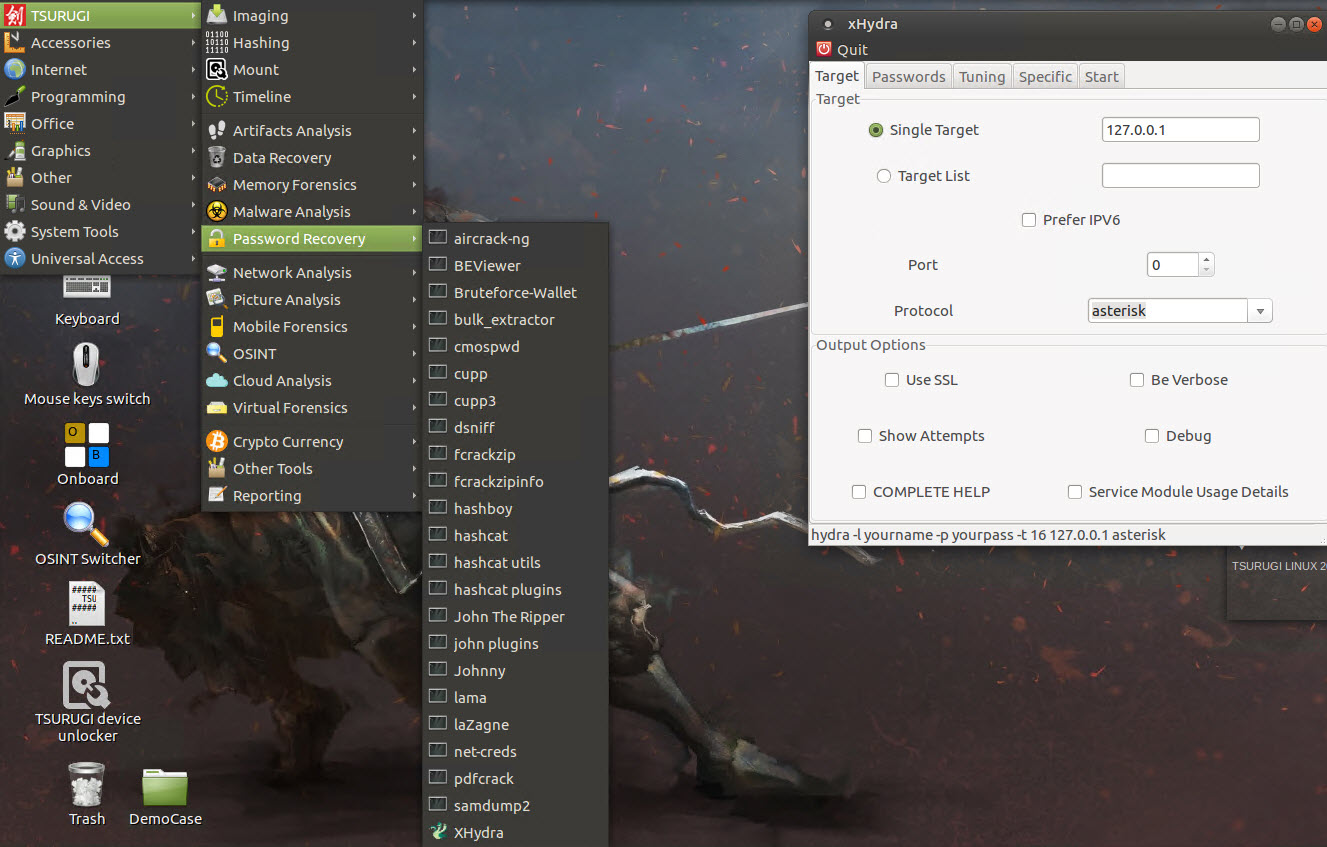

Ben je specifiek op zoek naar het terugkrijgen van wachtwoorden, dan kunnen tools als “BEViewer, Aircrack-NG, HashCat, Johnny, Hohn the Ripper en Hydra hierbij ondersteunen. Tsurugi kent een groot aantal password recovery tools welke we meestal ook terugvinden bij pentest distro’s zoals Kali Linux.

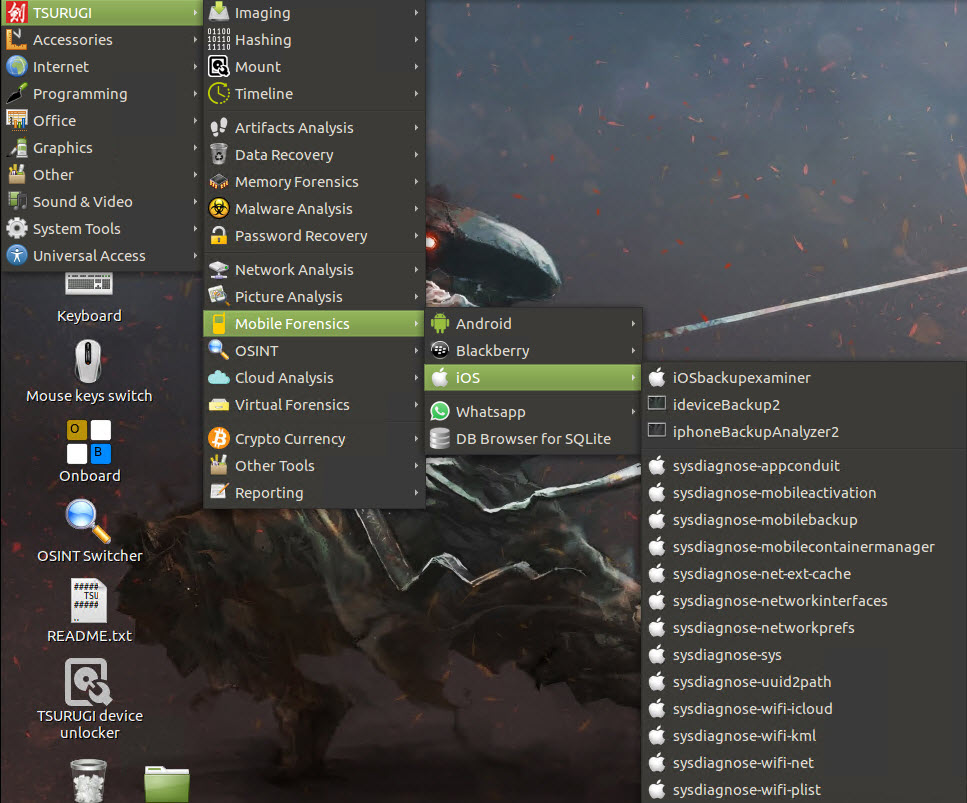

Wil je specifiek mobiele forensics toepassen dan zijn hier voor Android, Blackberry en IOS diverse apps voor aanwezig. Tsurugi biedt hierin een zeer complete set welke ik elders nog niet default ben tegengekomen.

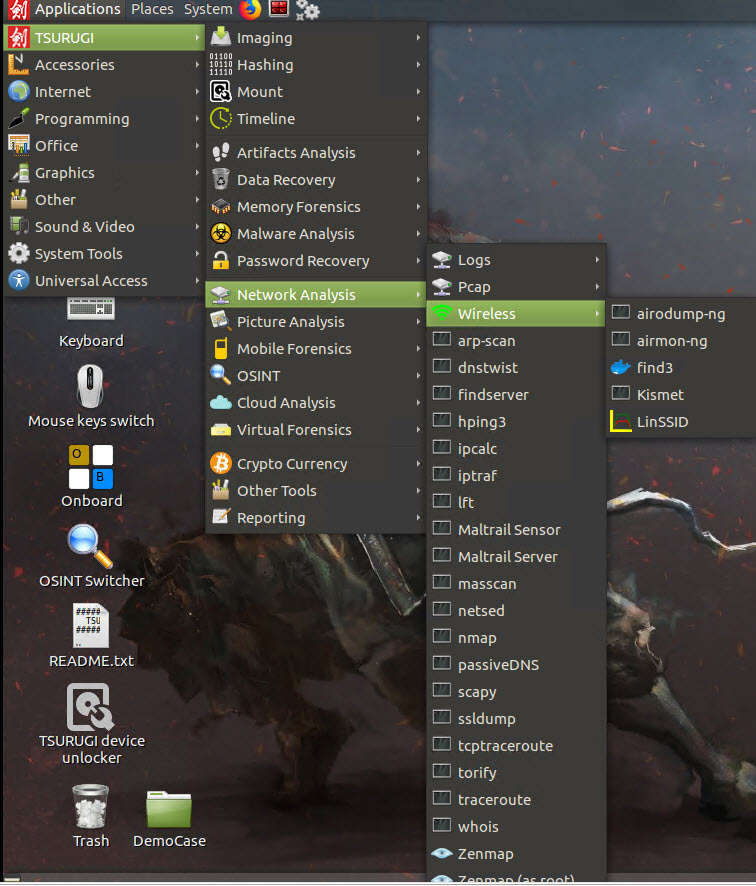

Ook zijn er meer dan voldoende netwerk forensic tools aanwezig zoals nmap, Zenmap, hping3, Airmon-NG en vele andere.

Een belangrijke netwerktool die echter lijkt te missen is WireShark! Wireshark is niet aanwezig in de default menu’s maar staat default wel geinstalleerd. Draai het commando “wireshark” in de terminal en de Wireshark GUI zal gewoon gestart worden.

Vaak (en zeker bij een geinstalleerde versie van Tsurugi) wil je een bestaande image mounten om deze te onderzoeken. De “Mount” sectie kent vele mounting tools voor het mounten van images, virtuele disks, encrypted disks en cloud based images.

De “Imaging” sectie kent een breed scala aan tools om images te maken en te beheren. Denk aan Guymager, ESXImager, DDRescue en Cyclone.

Malware Analysis heeft een breed scala aan tools voor het onderzoeken van malware geinfecteerde systemen of malware strains. Deze sectie heeft zijn tools gerangschikt op type zoals b.v. Decoders, Debuggers, PDF gerelateerde tools, etc:

Virtual Forensics is een onderdeel speciaal toegespitst op het analyseren van virtuele systemen zoals VMWare systemen en Docker utilities.

Zoals al gezegd heeft de OSINT sectie een heel breeds scala aan tools voor het verzamelen en vastleggen van informatie. Hieronder valt o.a. het grote “Maltego” maar ook de OSINT Browser, Creepy, FinalRecon, FindDomain en zelfs de Tor Browser.

Een aantal secties die wat minder gebruikt zullen worden zijn de Hashing, Cloud Analysis en Crypto Currency onderdelen. Hierin staan diverse tools die in een specifieke situatie uitkomst kunnen bieden maar persoonlijk heb ik deze tools nog niet of zelden gebruikt.

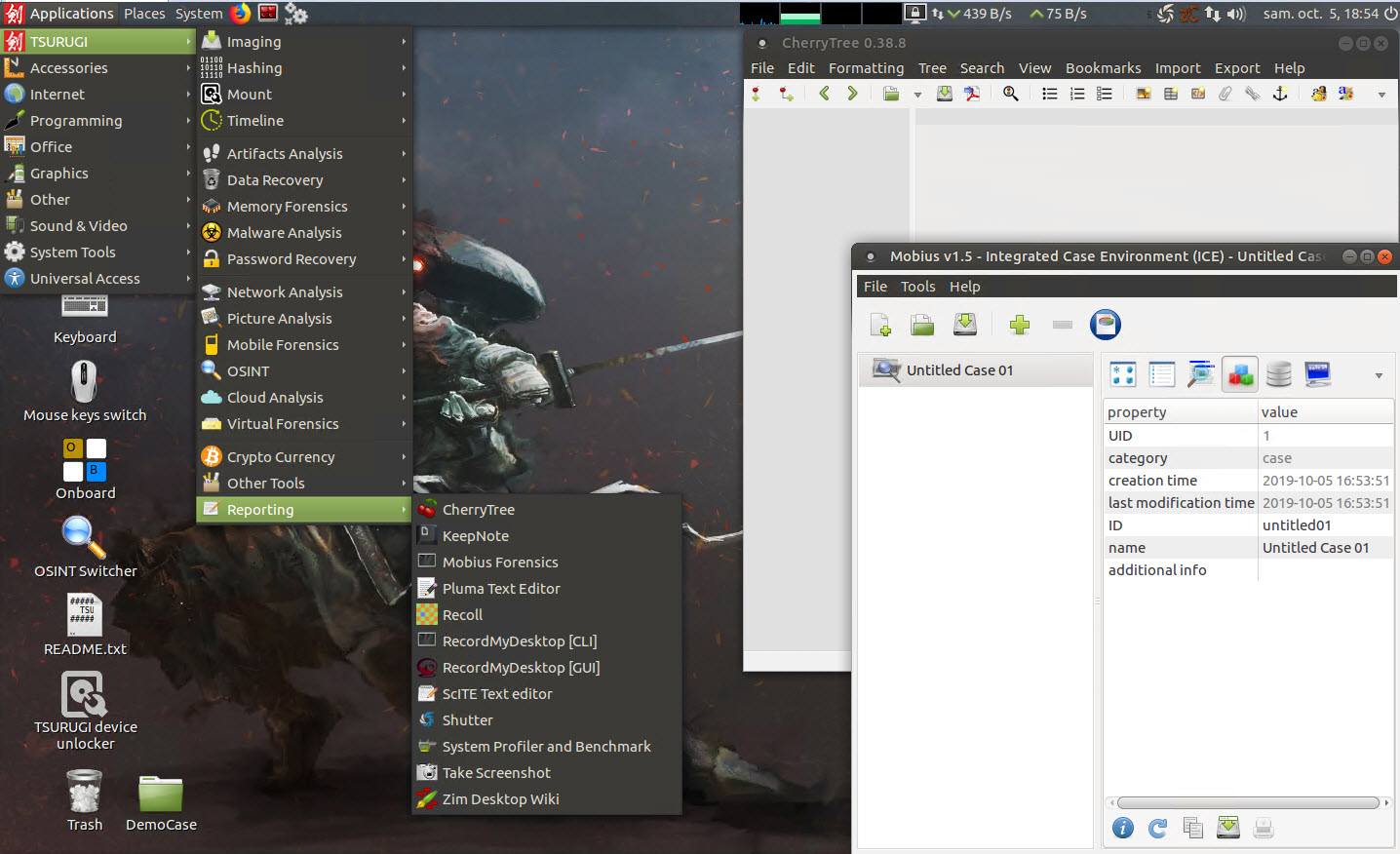

Wanneer je eenmaal zover bent en je kunt gaan rapporteren dan is het uiteraard zaak om je case files (Autopsy) te verzamelen. Vervolgens kun je aan de slag met de tools onder de “Reporting” sectie. Met CherryTree, KeepNote, Zim Desktop Wiki en Mobius kun je prima rapportages maken. Ook kent deze sectie diverse onderdelen voor het vastleggen van gegevens zoals een screenshot tool en een screen recorder tool.

Conclusie

Hoewel ik een ontzettend groot fan ben van Caine als gratis forensische distributie ben ik na mijn eerste korte sessie met Tsurugi niet meer overtuigd dat Caine de beste distributie is. Ik ga Tsurugi binnenkort gebruiken voor mijn volgende forensisch onderzoek om te kijken wat de performance en stabiliteit doet maar als deze goed is dan zou Goliath toch weleens de reus Caine kunnen verslaan als het gaat over gratis forensische distributies. Tsurugi zit boordevol tools welke netjes geordend zijn en kent een prachtige console (Terminator). Alle applicaties die ik gestart hebt werkten perfect en ik heb in mijn eerste sessie geen enkel probleem ondervonden. In het begin was ik sceptisch over deze relatief nieuwe distributie maar Tsurugi zou zomaar de komende jaren “de standaard” op gratis forensische distributies kunnen worden. Jong, en niet te stoppen. Ga zo door Tsurugi!

Ik heb deze post met veel plezier gemaakt. Nog leuker vind ik het als jij hem met veel plezier gelezen hebt! Is dat zo? Laat het me even weten met een like of deel mijn post op je eigen social media kanaal of website. Een leuke reactie achterlaten mag natuurlijk ook altijd.

Dankjewel voor het lezen en tot de volgende!