TOR – The Onion Router

“The Onion Router”…wtf is dat nou voor een naam? Eigenlijk een hele goeie… maar het vergt misschien wel een kleine uitleg. In dit artikel ga ik dieper in op TOR, wat het is en hoe het werkt. TOR is gebasseerd op een routing techniek die “Onion Routing” heet. Onion Routing is een techniek die door het USNRL (United States Naval Research Laboratory) is ontwikkeld. De techniek stampt al uit 1995 en is ontwikkeld om online anonimiteit te waarborgen.

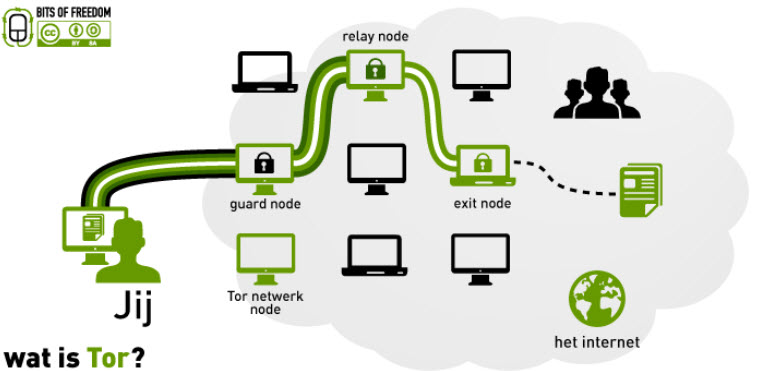

De naam en het logo impliceren dat het om een ui gaat. Een ui bestaat namelijk uit verschillende laagjes die je af kunt pellen alvorens je bij de kern bent. Ieder laagje stelt een TOR Node (of TOR Server) in het netwerk voor. Op het moment dat je via TOR naar het internet gaat (browsen en e-mailen) legt je internetverkeer willekeurig pad af tussen bron en bestemming. Dit pad loopt tussen 3 of meer TOR nodes. Op het moment dat jij je data naar buiten stuurt is deze data versleuteld zodat alleen de laatste node in het TOR netwerk deze kan ontcijferen. Elke server ziet slechts waar het verkeer vandaan komt (de voorgaande node). De laatste node ziet dus de data en weet niet waar het verkeer vandaan komt en alle overige nodes zien de data niet.

Verschillende TOR nodes:

Guard Node:

Eerste node in het netwerk die weet van wie hij de data ontvangt maar niet wat deze data is

Exit Node:

De laatste node in het TOR netwerk welke de data kan ontsleutelen maar niet weet waar de data vandaan komt

Relay Node:

Alle tussenliggende nodes op de route. Deze nodes relayen het verkeer en zien alleen waar het vandaan komt en naartoe gaat. Deze nodes zien geen data of overige informatie.

Nog een aantal begrippen die te maken hebben met TOR:

TOR Netwerk

Het TOR netwerk is de combinatie van “relay nodes”, “guard nodes” en “exit nodes” evenals de methode van versleuteling en routering.

TOR Browser

De TOR browser is de Browser software van TOR welke een hoge mate van beveiliging biedt en het verkeer routeert over het TOR netwerk en waarmee hidden services te benaderen zijn.

TOR

TOR wordt meestal genoemd als een combinatie van de TOR browser en het TOR netwerk (ook wel TOR Browser Bundle genoemd).

Hidden Services

De TOR Hidden Services zijn diensten (zoals .onion web publishing of instant messaging) die anoniem over het TOR netwerk gehost worden.

TOR producten

Er zijn verschillende soorten TOR producten te vinden op de TOR website. Dit zijn de belangrijkste:

TOR Browser

De TOR browser is een veilige browser (gebaseerd op Mozilla Firefox) en is zo ingesteld om je privacy te waarborgen. Zo zal de TOR browser geen cookies opslaan en komt standaard al met plugins als HTTPS Everywhere en NoScript. Daarnaast wordt verkeer over direct over het TOR netwerk gerouteerd en ben je in staat om .onion domeinen te bezoeken (onderdeel van het Darknet).

TOR Messenger

De TOR Messenger is een messenger applicatie die op verschillende platformen werkt en zijn berichten anoniem over het TOR netwerk verstuurd.

Obsfproxy

Obsfproxy is een plugin voor TOR en zorgt ervoor dat het verkeer omgevormd wordt en het TOR protocol niet meer zichtbaar is waardoor het TOR verkeer moeilijker gedetecteerd wordt. Je provider kan echter “deep packet inspection” gebruiken waardoor ze wel kunnen zien dat je TOR gebruikt.

Onionoo

Als je alles wilt weten over de actueel geregistreerde TOR Relay hosts / bridges dan kun je dat bekijken met Onionoo

Tails (The Amnesic Incognito Live System)

Tails is geen stukje software maar een compleet OS pakket. Tails is een live USB/CD OS welke volledig geschreven is met “anonimiteit” in het achterhoofd. Als het verkeer binnen Tails wordt over het TOR netwerk gerouteerd en Tails slaat ook geen lokale informatie op en is versleuteld. Lees hier mijn artikel over Tails.

Tor2Web

Tor2Web zorgt ervoor dat alle gebruikers de TOR hidden services (.onion URL’s) kunnen benaderen, zelfs als deze geen TOR browser gebruiken. De gebruiker kan hiervoor simpelweg de .onion URL veranderen naar .onion.to om de hidden service in iedere browser te openen. Er zijn meerdere redirect URL’s. Niet alle content wordt op deze redirects. Andere redirects zijn: .onion.city, .onion.cab, .onion.direct. Let op: Tor2web alleen beschermt hosters van de hidden service en niet lezers. Hidden Services benaderen over via de TOR browser geeft je een veel hogere anonimiteit, vertrouwelijkheid, en authenticatie dan het gebruik van Tor2web. Met behulp van Tor2web ruilt u veiligheid in voor gemak.

Waarom TOR?

TOR is de netwerk speeltuin voor pedofielen, wordt er vaak gezegd. Maar dat is niet helemaal waar. Jacob Appelbaum, mede oprichter van TOR (samen met Roger Dingledine) omschrijft het als volgt:

Quote: Tor beschermt iedereen, criminelen en soldaten aan front. Misschien verwarrend dat de good guys en de bad guys hetzelfde middel gebruiken om hun privacy te bewaren. Vrijheid van meningsuiting geldt nu eenmaal ook voor slechteriken. Maar die hebben sowieso al meer manieren om anoniem te blijven. De wereld is beter af als we ons allemaal kunnen beschermen.”

En dat is natuurlijk primair waar TOR voor bedoeld is, het geven van de mogelijkheid om je mening te uiten. Het vrije woord laten spreken. Zo wordt TOR gebruikt door klokkenluiders (kent iemand Edward Snowden nog?), journalisten en vrijheidsstrijders. Maar ook door mensen die leven met censuur op publieke media. Denk hierbij aan een Chinese moeder die via TOR toch Facebook kan gebruiken om haar kinderen te volgen die studeren in Australië.

TOR is volledig gratis en het gebruiken van TOR is niet illegaal. Het uitvoeren van illegale handelingen over TOR is dat uiteraard wel en zal bestraft worden.

TOR pro’s

- Anonimiteit – Afzender en content samen zijn niet duidelijk voor hosts in het TOR netwerk waardoor je een stuk anoniemer bent dan zonder TOR netwerk

TOR con’s:

- Veel sites met illegale zaken op het darknet

- En schuilen veel gevaren op het darknet

- Je kunt aangemerkt worden als “potentieele” crimineel door veiligheidsdiensten

- Browsen over TOR is traaaag

- TOR is niet (zoals alles in de wereld) 100% veilig

TOR Veiligheidsoverwegingen

Na het lezen van bovenstaande kunnen we concluderen dat verkeer over het TOR netwerk best veilig is toch? Dat klopt…maar niet 100% veilig. Het is al vaker voorgekomen dat veiligheidsdiensten, de politie of andere personen het TOR netwerk geïnfiltreerd hebben. Ook de Nederlandse AIVD schijnt gedeeltelijk TOR verkeer te kunnen volgen / bekijken. Gezegd wordt dat NSA een groot aantal nodes in handen hebben en controleert. Niet alle nodes zijn per definitie veilig en kunnen de (versleutelde) data onderscheppen. Hierbij een aantal veiligheidsoverwegingen:

1. Download alleen van de originele projectwebsite:

Omdat er TOR bundels bestaan die aangepast zijn (en waar dus schadelijke software / spionage software in verwerkt is) raden we aan TOR software alleen te downloaden van de originele projectsite: https://www.torproject.org.

2. Laatste route is niet versleuteld:

Het verkeer tussen de Exit node in het TOR netwerk en de webserver is onbeveiligd / niet versleuteld. Gebruik hiervoor HTTPS websites en SSL certificaten om ook het verkeer tussen de exit node en de webserver te versleutelen. Gebruik de Firefox HTTPS Anywhere extensie welke ook standaard in TOR aanwezig is.

3. Gebruik TOR in virtuele machine met goede virusscanner:

Er schuilen veel gevaren op het Darknet. Een malware infectie is snel opgelopen. Het voordeel van een viruele machine is dat ze gemakkelijk te verwijderen en herstellen zijn. Op deze manier loop je niet het risico om de veiligheid van je basis machine (werk machine) te onderuit te halen. Het gebruiken van een goede virus/malware scanner is om deze reden eveneens zeer belangrijk.

4. Gebruik TOR bridges of proxy servers:

TOR bridges en proxy servers zorgen voor een extra hops naar het TOR netwerk toe. TOR bridges zijn onderdeel van het TOR netwerk (met alle voordelen) maar zijn niet algemeen bekend zoals de normale TOR nodes. Een proxy is geen onderdeel van het TOR netwerk. Je internetprovider kan b.v. zien dat je met TOR werkt door je connectie met bekende TOR nodes in de gaten te houden. Je ISP kan zelfs de connectie met bekende TOR nodes blokkeren. De kans is groot dat ze TOR bridges niet in de gaten houden waardoor het gegeven dat je TOR gebruikt onopgemerkt blijft.

5. Gebruik encryptie software:

Gebruik Cryptocat of andere encryptiesoftware om alle communicatie te versleutelen die je computer verlaat. Dit betekend een dubbele versleuteling. Cryptocat werkt samen met TOR.

6. Download geen torrents en overige P2P diensten:

Torrent-file-sharing applicaties zijn negeren meestal de proxy-instellingen en maken een directe verbinding, zelfs wanneer ze worden ingesteld om TOR te gebruiken. Zelfs als de torrent toepassing alleen verbinding maakt via TOR, zullen ze vaak je echte IP-adres meesturen in het tracker “GET-verzoek”, want dat is hoe torrents werken.

7. Als je e-mailt gebruik dan “Anonymous Remailers”:

Een “anonymous remailer” is een dienst die je e-mail of usenet berichten ontvangt en deze doorstuurt zonder de identiteit van de originele afzender te onthullen. Er zijn zelfs diensten waarmee je delays tussen e-mails kunt inbouwen om het spoort van e-mails verder te vervagen zodat het niet traceerbaar is. Er zijn verschillende soortsen pseudonymous remailers zoals, Cypherpunk remailers, (type 1), Mixmaster remailers (type 2), Mixminion remailers (type 3).

8. Nicknames en aliassen:

Gebruik altijd nicknames en gebruik deze nicknames altijd maar 1 keer. Gebruik nooit je echte NAW gegevens. Bezoek ook nooit geen persoonlijke profielen over het TOR netwerk en download geen bestanden. Al deze zaken kunnen je echte identiteit onthullen. Gebruik je nicknames dus verstandig en alleen over het TOR netwerk. Gebruik deze nichnames weer niet op het “gewone” internet (surface web). Ook je taalgebruik en “manier van schrijven” kan je identiteit onthullen. Hou hier rekening mee.

9. Gebruik geen Windows:

Je gebruikt TOR om je anonimiteit te waarborgen. Windows heeft de nodige veiligheidslekken (veel meer dan andere OS) en ook de TOR software van Windows zelf is al meerdere keren “geïnfiltreerd” geweest met malware. Je anonimiteit waarborgen met een Windows machine is niet mogelijk. Gebruik daarom Linux of een OS als Tails waar al het moeilijke werk al voor je gedaan is. Zorg er ook voor dat je OS en software up-to-date blijven.

10. Versleutel je offline data:

Het is verstandig om de data op je PC te versleutelen. Op die manier is je browsegedrag niet leesbaar en is je data veilig bij een infectie.

11. Gebruik GEEN scripting:

Het inschakelen van scripting is zeer gevaarlijk omdat scripts (zichtbaar en verborgen) allerlei acties uit kunnen voeren zoals tracking en het infecteren van je PC (wat toch de zwakste schakel blijft). Schakel dus Flash, Java(Script) en andere scripttalen uit en gebruik de NoScript Firefox plugin (ook in TOR aanwezig). Schakel scripting alleen in als “last resort” voor sites die je moet lezen en waar geen alternatief voor is.

12. Bewaar geen cookies:

Zelfs als je data versleuteld is dan nog is het aan te raden om geen cookies te bewaren op je PC. Gebruik eventueel een add-on als “self-destructing cookies”. Om je cookies tot het minimum te beperken

13. Je werkplek:

Gebruik bij voorkeur een laptop of ander portable apparaat welke snel verplaatst is en eventueel snel vernietigd is. Gebruik ook alleen TOR over publieke netwerken en niet thuis of op het werk. Gebruik die publieke netwerken ook niet te lang achter elkaar maar switch deze regelmatig. Gebruik als zoekmachine geen Google (die bewaren immers alles van je) maar een privacy vriendelijke zoekmachine zoals DuckDuckGo of Startpage. Een andere goede tip / alibi is om je telefoon ingeschakeld thuis te laten zodat je ook nooit via je telefoon te traceren bent.

TOR Alternatieven

Er zijn verschillende alternatieven voor TOR. Deze alternatieven hebben aan populariteit gewonnen omdat TOR op sommige vlakken de laatste jaren geïnfiltreerd is geweest. Toch is TOR momenteel nog de meest gebruikte methode om je identiteit en anonimiteit te waarborgen. Dit zijn de 3 beste alternatieven:

i2P (Invisable Internet Project)

i2P (Invisable Internet Project)

i2P is een volledig alternatief voor TOR. i2P is een anoniem peer-to-peer netwerk. De i2P software wordt geïntegreerd op de netwerk laag van de computer (net zoals elke andere P2P software). i2P is een “overlay” netwerk wat wil zeggen dat het een netwerk in een netwerk is. Het is ontworpen en geoptimaliseerd voor de geheime diensten, sneller dan TOR met een volledig gedistribueerde en zelforganiserende potentie.

Freenet

Freenet

Freenet is in veel opzichten hetzelfde als i2P. Freenet is ook een P2P netwerk welke de gebruiker in staat stelt om veilig (over diverse nodes) het surface web of het darkweb te benaderen. Freenet staat ook volledig op zichzelf en is dus onafhankelijk van TOR of andere diensten. Het voordeel van de P2P netwerken als Freenet en i2P is dat deze hun “darknet” content beheren binnen hun eigen netwerk van hosts. Er zijn geen centrale servers en zelfs de makers van deze netwerken kunnen het netwerk niet beheren, controleren of monitoren.

Hornet – High-speed Onion Routing Network

Hornet is nog niet officieel uitgebracht maar zal spoedig te gebruiken zijn. Hornet heeft dezelfde opzet als TOR maar dan over een moderne architectuur waarbij een aantal zaken geoptimaliseerd zijn. Zo is de snelheid flink verbeterd, moeilijkere tracking en is het systeem volledig schaalbaar (scalable).

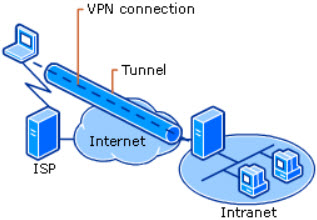

TOR en VPN Verbindingen

Vaak wordt TOR vergeleken met proxy servers en VPN verbindingen alsof het competerende producten zijn. Echter is het zodat het ene niet beter is dan het andere. Het gaat erom voor welke doeleinden je deze diensten gebruikt. Soms zal TOR de beste keuze zijn en soms een VPN verbinding.

TOR is superieur als het gaat over het waarborgen van anonimiteit. De nadelen (zoals al eerder genoemd) morgen we hierbij niet verwaarlozen. Vooral de traagheid van het TOR netwerk zal ervoor zorgen dat je niet pertinent over TOR wilt browsen.

Als je zelf niet het Darknet wilt benaderen en als je gewoon veilig wilt internetten zonder zomaar je locatie en identiteit prijs te geven dan is een VPN superieur door de snelheden die gehaald kunnen worden. Met een VPN is het mogelijk om Torrents te downloaden en real-time video te bekijken. Deze diensten zijn vrijwel onmogelijk over TOR en zouden het hele TOR netwerk belasten. Zorg er bij een VPN verbinding dan wel voor dat de VPN provider geen logs bewaard (helemaal geen)! Veel providers beloven logs nooit prijs te geven maar doen dit toch bij voldoende druk van justitie. Er zijn VPN providers die geen logs bewaren en deze dus nooit kunnen overhandigen. Mijn favoriete VPN providers zijn “Private Internet Access” en “IPVanish”.

Als je zelf niet het Darknet wilt benaderen en als je gewoon veilig wilt internetten zonder zomaar je locatie en identiteit prijs te geven dan is een VPN superieur door de snelheden die gehaald kunnen worden. Met een VPN is het mogelijk om Torrents te downloaden en real-time video te bekijken. Deze diensten zijn vrijwel onmogelijk over TOR en zouden het hele TOR netwerk belasten. Zorg er bij een VPN verbinding dan wel voor dat de VPN provider geen logs bewaard (helemaal geen)! Veel providers beloven logs nooit prijs te geven maar doen dit toch bij voldoende druk van justitie. Er zijn VPN providers die geen logs bewaren en deze dus nooit kunnen overhandigen. Mijn favoriete VPN providers zijn “Private Internet Access” en “IPVanish”.

De discussie is ook vaak of je geen VPN tunnel op moet zetten alvorens je over het TOR netwerk gaat. De meningen zijn hierover verdeeld. Het voordeel van deze setup is dat je provider niet meer ziet dat je TOR gebruikt (maar wel dat je VPN gebruikt). Je VPN provider ziet dit echter wel. Daarnaast komt een VPN tunnel de snelheid van TOR niet ten goede. Aan de andere kant ziet ook de TOR Guard node ook niet je werkelijke IP adres maar het IP adres van de VPN provider. Over het algemeen raad ik het aan om een VPN te gebruiken alvorens je TOR gebruikt. In de meeste gevallen geeft dit een extra laag van beveiliging. Er zijn ook diensten die VPN opzetten na TOR (en niet ervoor). Dit brengt echter de nodige risico’s met zich mee en raad ik niet aan. Als je een VPN opzet alvorens je TOR benaderd kies dan wel voor een VPN provider die geen vaste entry node hanteert. Dit zou betekenen dat je iedere keer TOR benaderd met hetzelfde IP. Als je het dan toch doet doe het dan goed… en zorg dat je iedere keer een uniek IP krijgt.

Conclusie

TOR is een prachtig stukje software als het gebruikt wordt voor de juiste doeleinden. Helaas is het zo dat het TOR netwerk grotendeels gebruikt wordt voor andere (illegale) zaken. TOR is nog steeds een van de betere opties die we hebben als het gaat om “anoniem communiceren”. De TOR software mag dan geïnfiltreerd zijn maar het TOR netwerk en de “Onion Routing” technologie zijn nog steeds zeer veilig. Alternatieven zijn goed om te gebruiken maar komen allen met hun eigen uitdagingen. Gebruik TOR veilig, hou de veiligheidstips in acht en doe geen illegale zaken. Be safe!

Vond je deze post ook interessant? Deel en like hem plz!