Sumuri Paladin 7 – Forensic Live Distribution

Een tijdje terug hebben we in vogelvlucht de forensische toolkit “Caine” bekeken. Vandaag wil ik graag samen met jullie een andere forensische toolkit bekijken welke weer net wat anders is dan Caine. We gaan de live distributie “Paladin” bekijken. Paladin nummertje 7 welteverstaan!

Paladin is afgeleid van de term “palatini” en betekend o.a. een keizerlijke kamerheer, twaalfkoppige paleiswacht en zwervende ridder. Laten we het erover eens zijn dat een Paladin iets met “bescherming” te maken heeft 🙂 De suite van vandaag is Paladin 7 van Sumuri. Paladin is een Linux Live distributie gebaseerd op Ubuntu. Paladin is gemaakt om forensische taken te versimpelen en heeft scala aan tools aan boord om dat te doen. Met Paladin kun je de meeste facetten van het forensische proces uitvoeren. Denk aan triage (beoordelen van schade), zoeken, kopiëren en meer.

Paladin Downloaden

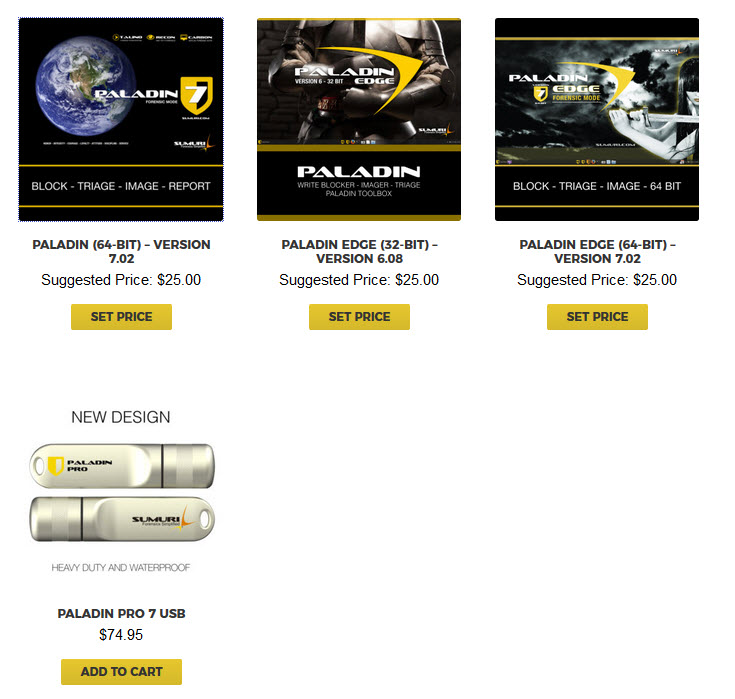

Om Paladin te downloaden ga je naar https://sumuri.com/product-category/software/sumuri-software/paladin/. Hier download je de gewenste versie, x32 of x64. Ook kun je op deze pagina een “lightweight” variant vinden van Paladin genaamd “Paladin Edge”. De Edge versie is ongeveer 1 GB kleiner dan de “volle” Paladin versie. Ook kun je Paladin Pro downloaden voor 75 USD. Door het kopen van de pro versie ondersteun je het Paladin project en krijg je Paladin geleverd op een sterke, waterdichte USB stick. Uiteraard kiezen wij voor de “gewone” Paladin versie. Alvorens we Paladin kunnen downloaden moeten we een “checkout” procedure doorlopen waarbij we zelf de prijs kunnen bepalen voor dit product. Maar we zijn Nederlander of niet… en dus vullen we 0 euro in waarna we vrolijk voorbij de kassa lopen en naar buiten wandelen.

Paladin Booten

Paladin is gelukkig al een bootable distributie dus het maken van een bootable USB stick met Paladin is niet zo moeilijk.

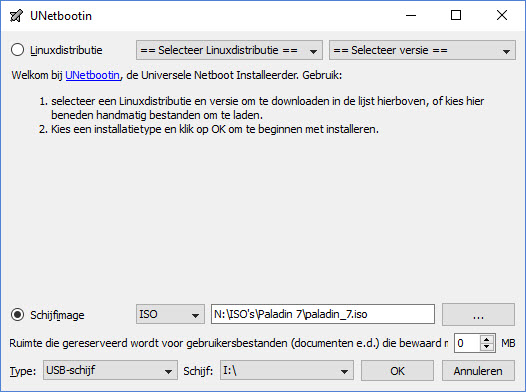

Nu we de ISO hebben gedownload is het proces redelijk straightforward. Download “UNetbootin” en selecteer de USB stick en de ISO. Vervolgens zal UNetbootin een bootable USB stick creëren.

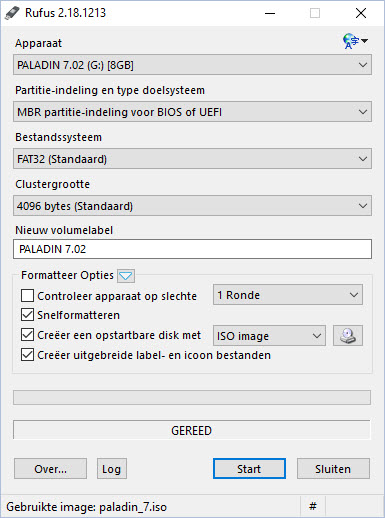

Mocht iemand het zich afvragen, ook Rufus werkt prima om van de Paladin een bootable USB Stick te maken.

Starten van Paladin

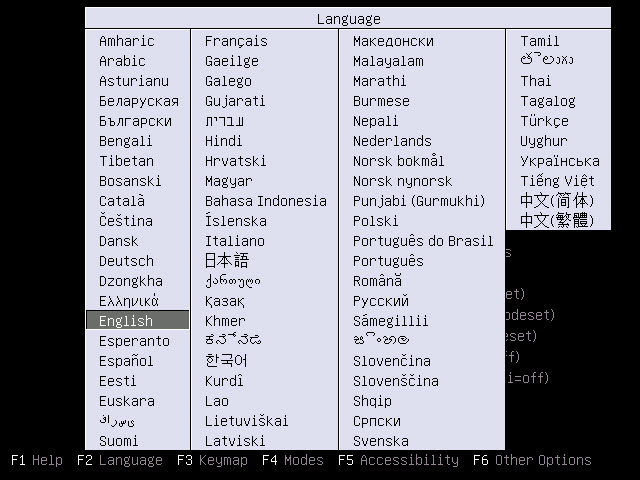

Nu zijn we klaar om Paladin te booten. Het eerste scherm welke we te zien krijgen is dit scherm:

Hier stellen we de gewenste taal in alsmede eventuele eigenschappen voor slechtziende. Vervolgens kiezen we de te booten Paladin omgeving:

We hebben verschillende opties. De belangrijkste zijn:

SUMURI PALADIN Live Session – Forensics Mode

De gehele Paladin Suite is aanwezig met meer dan 100 tools tot je beschikking. Deze omgeving gaan wij zo gebruiken. Omdat dit de forensische omgeving is zullen USB en andere externe drives niet automatisch gemount worden en zullen ook de interne schijven niet door het systeem aangeraakt worden. Ook zal er geen SWAP partitie gebruikt worden.

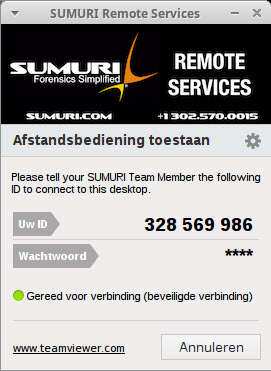

SUMURI PALADIN Live Session – SUMURI Remote Services

Tegen betaling biedt Sumuri een wereldwijde dienst om remote te helpen bij forensische vraagstukken. De Remote Services mode is speciaal voor het support personeel. In deze versie zit o.a. een speciale Teamviewer versie:

Laten we de “Forensics Mode” eens starten.

SUMURI PALADIN Live Session – Forensics Mode

Hetzelfde als de “Forensic Mode” maar hierbij zullen drives automatisch gemount kunnen worden.

Paladin Omgeving

Daar zijn we dan. Het Paladin dashboad:

Bovenin het venster zien we de bekende Linux xfce4-panel waar we (door er rechts op te klikken) zelf systeemprogramma’s kunnen toevoegen. Deze balk is by-default leeg en zelfs als we de balk helemaal vol zetten zal deze na een reboot weer leeg zijn. Aanpassingen worden in een bootable live omgeving namelijk niet opgeslagen. Let er daarom altijd op om verkregen informatie en databases altijd op te slaan op een andere drive. Laat deze niet op je Paladin omgeving staan!

De belangrijkste apps bevinden zich in de taakbalk a-la Windows style:

Van links naar rechts vinden we hier:

- Apps Menu

Dit menu geeft toegang tot diverse apps zoals de Paladin Toolbox, Autopsy en alle Linux systeemapps. - Display

Configureer de weergave instellingen - Paladin Toolbox

De Paladin Toolbox is het hart van Paladin. Vanuit hier kunnen de meeste forensische taken worden uitgevoerd. Alles consolideert zich binnen de toolbox voor optimaal gebruikersgemak en optimale uitwisseling van gegevens. - Paladin Quick Start Guide

Open de Paladin Quick Start handleiding. - Paladin Remote Access

Start de Sumuri Teamviewer op voor remote toegang. - Forensic Apps Directory

Vanuit deze directory heb je direct toegang tot alle aanwezige forensische applicaties welke netjes op taak gesorteerd staan. - Autopsy

Simpelweg de meest gebruikte open-source tools voor data analyse en rapportage. - Firefox

Direct toegang tot internet via een goede internetbrowser. - Terminal

Wat is Linux zonder terminal. Vanuit hier heb je meteen toegang tot de terminal. - Screenshot tools

Maak gemakkelijk en snel screenshots. - LibreOffice Writer

Word applicatie voor het opmaken en lezen van documenten en rapportages. - Mounted Media

Krijg toegang tot alle mounted drives. - Date & Time

Om je rapportages en databases te voorzien van de juiste date / time stamps is het zinvol om deze goed te zetten. Dit doe je met de Data & Time app. Ook handig voor het snel controleren van de datum.

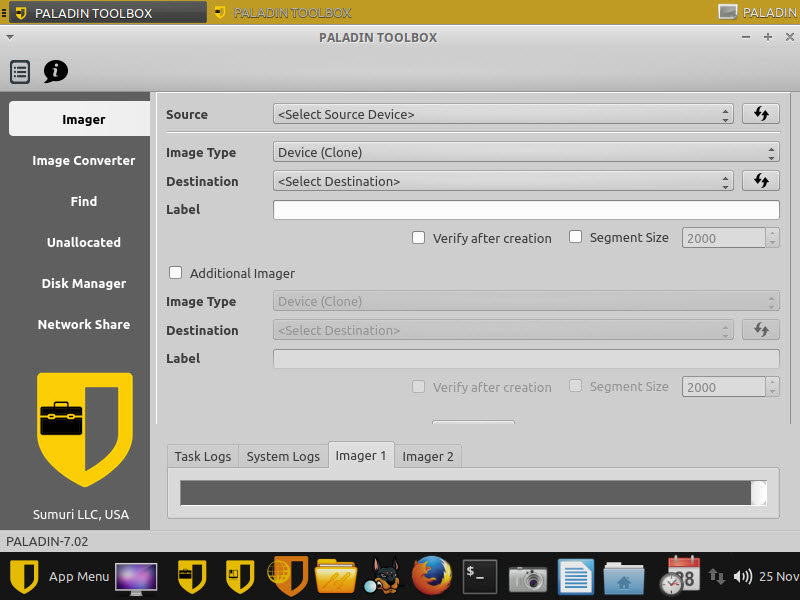

Paladin Toolbox

Zoals al gezegd is het hart van deze distributie de “Paladin Toolbox”. Als we de Paladin Toolbox openen ziet deze er als volgt uit:

De toolbox zijn bij het starten de gebruiker herinneren om de tijd en datum goed te zetten omdat logs voorzien worden van deze timestamps.

Je hebt vanuit de toolbox direct toegang tot een imager voor het maken van forensische images, een Image Convertor voor het omzetten van images en een Find optie voor het zoeken naar bepaalde criteria binnen de images. De Unallocated optie is voor het analyseren van Unallocated space op disks. Via de Disk Manager kun je disks mounten, sterilize (wipen), formatteren etc. De Network Share optie geeft toegang tot actieve network shares om deze vanuit Paladin te analyseren of op deze te gebruiken (b.v. voor het wegschrijven van data).

In de meeste forensische onderzoeken zal de Disk Manager de eerste tool zijn welke gebruikt wordt. Je kunt de Disk Manager gebruiken om drives te mounten. Groen is mounted as read-only waarbij het host OS (Paladin) alleen de drive kan lezen maar er niks naartoe kan schrijven. Zie het als een softwarematige writeblocker. Rood zijn drives die in read+write mode gemount zijn.

Het is niet nodig om drives te mounten om er een image van te maken. Je kunt unmounted drives ook vinden in de “imager”. Als je een unmounted drive selecteerd zal Paladin deze automatisch in read mode mounten zodat er een image van gemaakt kan worden.

De “Imager” zal dus vaak de tweede tool zijn die gestart wordt. We willen immers vaak een forensische image maken zodat op sectorniveau vastgelegd kan worden welke data aanwezig is alsmede alle sporen die achtergelaten zijn van het “misdrijf”. De Paladin Imager kan images maken in de volgende formaten:

- DD – Raw uncompressed

- EWF – Expert Witness Format (ook wel bekend als E01)

- EFW2 – Expert Witness Format V2 (ook wel bekend als Ex01)

- SMART – ASR Data Image Format

- DMG – Apple Disk Image Format – Raw uncompressed

- VMDK – VMWare Virtual Disk Format

- Device – Device Cloning Format

Je kunt images meteen wegschrijven naar het network door eerst via de “network Share” optie een netwerkshare aan te maken.

Als een image gemaakt is kun je deze indien gewenst omzetten naar een ander formaat via de “Image Convertor”. Zet b.v. een image ook om in het VMDK formaat zodat het OS te virtualiseren is in b.v. VMWare of beter nog in Sumuri Carbon. Carbon is een andere forensische suite waarin Windows images virtueel geboot en bekeken kunnen worden. Carbon omzeilt alle Windows wachtwoorden en raakt de fysieke data niet aan. Carbon is dus 100% onzichtbaar op de brondata maar geeft wel 100% inzicht.

Mocht je nog data willen achterhalen uit Unallocated ruimte gebruik dan de “Unallocated” functie.

Als alle data in een forensische image is geplaatst wordt het zaak om triage uit te voeren. Hoe erg is de schade en kunnen we belastende sporen terugvinden? Dit doen we met de “Find” optie. De Find optie geeft ons de mogelijkheid om verschillende keywords in te voeren. Vervolgens zullen de images op deze sleutelwoorden doorzocht worden.

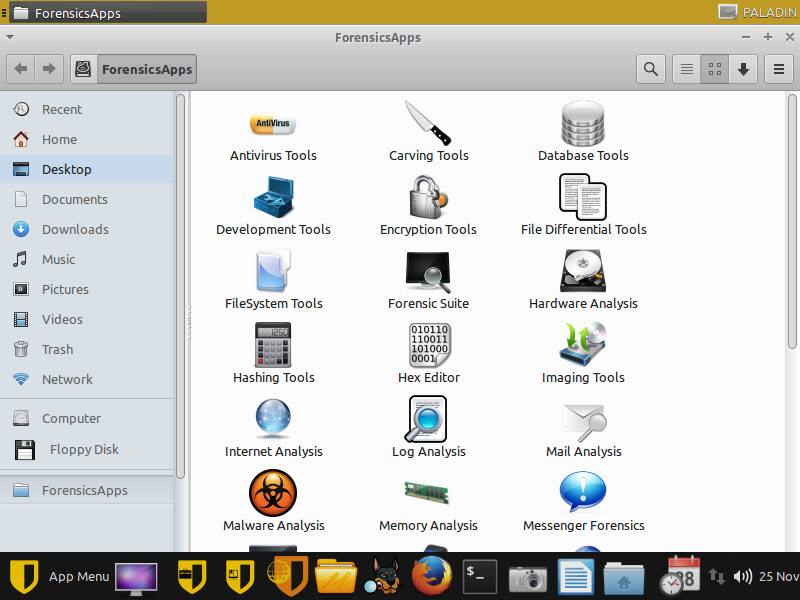

Paladin Forensische Applicaties

Als Data Analyse os andere forensische taken wilt uitvoeren dan ben je niet beperkt tot de mogelijkheden van de Paladin Toolbox. Neem eens een kijkje tussen alle forensische applicaties welke Paladin te bieden heeft:

We hebben de volgende categorieën:

- Antivirus Tools

Tools om systemen te scannen op virussen. Momenteel heeft Paladin 1 tool, namelijk “ClamAV”. - Carving Tools

Deze “carving” tools ofwel “scraping” tools zijn bedoeld om data te verkrijgen uit ongeformatteerde ruimte of versleutelde ruimte. Carving tools analyseren vaak op sectorniveau waarbij geen filestructuur in acht genomen word. De belangrijkste tools binnen deze categorie zijn PhotoRec en Testdisk waarmee verloren en verwijderde bestanden teruggehaald kunnen worden. Testdisk kan zelfs MFT tabellen herstellen om data weer logisch te structureren. - Database Tools

Tools om databases te analyseren en bekijken. Paladin heeft momenteel 2 tools onder deze categorie, namelijk: Pompem (exploit finder) en SQLite database browser. - Development Tools

Ontwikkeltools om scripts te programmeren. Binnen deze tools wordt alleen Python ondersteund met Active Python en Eric python IDE. - Encryption Tools

Tools om informative te versleutelen. VeraCrypt is aanwezig en wordt gebruikt om volledige disks te versleutelen alsmede FileVaultInfo waarmee Mac opstartdisks versleuteld worden. - File Defferential Tools

Tools om bestanden met elkaar te vergelijken. Aanwezig zijn KDiff3 en VBinDiff. - FileSystem Tools

Er is 1 FileSystem Tool aanwezig, namelijk “Scrounge NTFS” waarmee bestanden van NTFS systemen teruggehaald kunnen worden. - Forensic Suite

De open-source forensic suite bij uitstek is “Autopsy”. Binnen autopsy kan data zelfs doorzocht worden op basis van reguliere expressie. Paladin 7 beschikt over Autopsy 4. Met Autopsy kun je geen images maken maar voor triage werkzaamheden is Autopsy in mijn ogen beter dan de Paladin Forensic Suite. - Hardware Analysis

Er zijn 3 tools aanwezig binnen de “Hardware Analysis” categorie. Bekijk partitie informatie via “Gpart” en hardware informatie via “Hardinfo”. Als je gebruikt maakt van een Tableau WriteBlocker dan kun je “Tableau Parm” gebruiken om HD info te bekijken. - Hashing Tools

Er zijn maar liefst 7 hashing tools aanwezig voor het genereren en controleren van verschillende soorten hashes. Denk o.a. aan HASHRAT, Quickhash. - Hex Editor

Omdat we vaak te maken hebben met bestanden welke we in ASCII of Hex willen bekijken en editten biedt Paladin een aantal Hex editors waaronder GHex en de Bless Hex Editor. - Imaging Tools

Paladin biedt nog 3 andere tools voor het maken van forensische back-ups. Deze zijn: DC3DD, DCFLDD en DD-RESCUE. - Internet Analysis

Forensische taken op browsers zijn vaak benodigd om internetgedrag te achterhalen. Pasco is een tool van McAfee welke speciaal gemaakt is om Internet Explorer browsers te analyseren. Galleta is speciaal gemaakt om IE Cookies te analyseren. - Log Analysis

Het analyseren van logbestanden is essentieel om acties op het systeem te achterhalen. Paladin biedt een 10-tal Windows Log Analyse tools. - Mail Analysis

Zoals de naam al aangeeft is deze sectie om e-mail te analyseren. Paladin geeft ons 1 tool, namelijk “Read PST” om PST bestanden te openen, lezen en analyseren. - Malware Analysis

Paladin geeft ons ook 1 tool voor Malware Analyse, namelijk YARA waarmee malware ontdekt, en geclassificeerd wordt. - Memory Analysis

Als je bij een machine komt welke nog niet uitgeschakeld is dan is het raadzaam om meteen een backup van het RAM geheugen te maken. Speciaal voor memory analyse heeft Paladin een 2-tal tools toegevoegd, namelijk ReKall Console en Volatility. - Messenger Forensics

Wil je weten wat er over messengers besproken is, dan hoop ik dat de messenger in kwestie Skype was. Paladin biedt ons 1 messenger analyse tool en dat is “Skype Extractor”. - MetaData Analysis

Door MetaData te analyseren kun je veel te weten komen over de gebeurtenissen en de omstandigheden van deze gebeurtenissen op een systeem. Er zijn 5 Metadata Analyse tools bijgevoegd waaronder Exif Tool, Metacam en Rifiuti (analyse recycle bin INFO2 bestanden). - Mobile Device Analysis

Ook mobiele telefoons zijn vaak onderdeel van een onderzoek. Er zijn 8 applicaties aanwezig binnen Paladin waaronder Ipddump, iPhone Analyzer en iDeviceInfo. - Network Analysis

Binnen Network Analysis vinden we ons geliefde Wireshark terug. Ook kunnen we gebruik maken van Chaosreader. - Password Discovery

Het achterhalen van wachtwoorden is ook altijd van essentieel belang. Paladin geeft ons toegang tot Ophcrack maar ook tot JTR Password Cracker en Hashcat. - Photo Analysis

Foto’s analyseren doe je in Paladin met Dcraw. - PLIST Analysis

PList bestanden zijn Mac Property bestanden. Deze property bestanden analyseren kun je binnen Paladin doen met “Plist Analysis. - Recycle Bin Analysis

De opvolger van Rifiuti is Rifiuti 2 en deze kunnen we gebruiken om de Windows prullebak te analyseren. - Reporting Tools

Deze categorie bidet ons 1 tool om de desktop op te namen (screen recording), namelijk “RecordMyDesktop”. - Social Media Analysis

Wat gebeurt er tegenwoordig niet via Social Media. Wil je Social Media geolocaties kun je binnen Paladin analyseren via de “Creepy” tool. - Stenography Tools

Verborgen content in bestanden ontdekken kun je bij Paladin doen met Outguess. - Thumbnail Analysis

Thumbnails, kleine fototjes die te pas en onpas worden opgeslagen op de computer. Analyse van deze afbeeldingen kun je doen met “Vinetto”. - Timeline Analysis

Een timeline opstellen van logbestanden kun je doen met de “log2timeline” tool. - TSK

TSK ofwel de Task categorie bidet verschillende tools om allerhande taken uit te voeren. Denk aan fcat, icat, istat, fiwalkmmstat, tsk_gettimes en nog veel meer. - Virtual Machines

Paladin geeft ons 2 tools om virtuele machines te draaien, namelijk QtEmu en VirtualBox. - Windows Registry

Paladin geeft ons toegang tot Fred, de “Forensic Registry EDitor” en is een registry hive viewer zodat het register geanalyseerd kan worden.

Zoals je ziet is ere en groot scala van tools aanwezig welke vrijwel elke denkbare taak kan vervullen.

Verschil Paladin en Caine

Hoewel Paladin de laatste jaren veel verbeterd is heeft Caine nog altijd mijn persoonlijke voorkeur. Caine heeft meer mounting scripts en meer opties om goede images te maken. Echter is het gros ook prima mogelijk met Paladin en is Paladin absoluut een goede keuze om te gebruiken. Veel forensisch onderzoekers zweren echter bij SIFT. Ik denk dat de tool bij voorkeur altijd de tool is die jou het vaakst succesvol geholpen heeft. Paladin heeft net als Caine een groot scala aan open-source tools om te helpen en biedt daarmee absoluut een helpende hand.

Een tool waar ik zelf nog benieuwd naar ben is OSForensics. Deze Windows-tool ken ik nog niet maar kom ik wel geregeld tegen. Och dat is dan weer een mooi onderwerp voor een toekomstige post!