SIEM – AlienVault OSSIM 1/2

Vandaag gaan we het hebben over een systeem welke we steeds vaker terugvinden binnen het applicatielandschap van bedrijven en coöperaties, namelijk een SIEM. SIEM staat voor “Security Information and Event Management” en is een applicatie die thuishoort binnen de security zone. Een SIEM combineert een SIM (Security Information Management) en een SEM (Security Event Management) systeem in 1 toolkit. SIEM systemen kunnen gekocht worden als appliances, managed services en als software. De meeste SIEM systemen zijn ook in staat om complaince rapportages te genereren. In deze post gaan we een “fast-dive” nemen in het OSSIM SIEM Systeem.

SIEM systemen bieden over het algemeen de volgende functies:

- Log management uit vele soorten bronnen zoals systemen, servers, netwerken en applicaties. Gegevens worden geconsolideerd en kunnen lang bewaard worden om gegevensverlies te beperken.

- Real Time monitoring en correlatie van logs en events. Gegevens worden middels gezamelijke markers en algoritmes aan elkaar gekoppeld om een volledig inzicht te krijgen in een bepaalde gebeurtenis.

- Log data analyse, reporting en alarmering. Rapportages kunnen gemaakt worden om inzicht en compliance te geven aan bestaande beveiligings-, governance- en auditprocessen

- Duidelijk inzicht middels overzichtelijke dashboards

- Voorzien van geautomatiseerde data compliance.

- Herkennen van datapatronen en zodoende ook het herkennen van anomalies welke kunnen duiden op protocol afwijkingen, gecodeerde kanalen, 0-day exploits of andere malware

- Toepassen van forensische analyse. Omdat data lang en volledig bewaard wordt en er correlatie tussen de data ontstaat wordt het zoeken naar events en incidenten vele malen gemakkelijker en sneller.

Een goed SIEM systeem kan ervoor zorgdragen dat bedrijven tijdig gealarmeerd worden bij calamiteiten en dat calamiteiten goed inzichtelijk gemaakt kunnen worden. Vervolgens kunnen calamiteiten goed vastgelegd en teruggevonden worden. Bedrijven kunnen door een goed ingericht SIEM systeem voldoen aan de bewaarplicht en logging eisen die door wet- of regelgeving geëist kunnen worden.

Kortom, een SIEM systeem is niet zomaar een stukje software en kan niet zomaar gekozen worden. SIEM systemen zijn vaak redelijk prijzig en verkrijgbaar in verschillende vormen. Overweeg voor je een SIEM systeem gaat aanschaffen o.a. de volgende eisen:

1. Schaalbaarheid – Het systeem moet het huidige landschap alsmede het toekomstige (3-5 jaar) kunnen ondersteunen.

2. Log compatibility – Zorg ervoor dat het SIEM systeem overweg kan met de logs die jij in je organisatie verzameld.

3. Threat intelligentie – Bekijk of de oplossing voldoende anomalies kan waarnemen en identificeren.

4. Correlatie engine – Heeft de oplossing voldoende correlatie mogelijkheden om logs op de juiste manier te interpreteren en aan elkaar te koppelen.

5. Licensering – Bekijk het aantal onderdelen zoals de systemen en applicatie die door het SIEM systeem in de gaten gehouden moet worden. Zorg ervoor dat alle data duidelijk inzichtelijk is zodat voor de juiste toepassing en dus licensering gekozen kan worden.

6. On-Premise of Cloud-Based – Bekijk welke oplossing het beste bij je omgeving past. Als je kiest voor on-premise kies je dan voor een volwaardige appliance of de installatie op een virtuele host.

7. Leverancier – Ga je het SIEM systeem zelf optuigen en inrichten of wil je extra slagkracht van de leverancier of reseller? Bedenk vooraf wat de wensen zijn om deze mee te nemen in de onderhandelingen.

Kleine organisaties of organisaties waarbij de wensen niet ontzettend veeleisend zijn kunnen ook kijken naar Open-Source SIEM systemen. Er zijn namelijk nogal wat open-source systemen op de markt zoals “Snort”, “ELK Stack”, “Prelude”, “OSSEC”, “SIEMonster” en “OSSIM”. Deze laatste gaan we even iets beter bekijken.

AlienVault OSSIM

De voornaamste reden dat we naar OSSIM van AlienVault kijken is omdat OSSIM als een van de beter open source systemen bekend staat. OSSIM wordt gebruikt door duizenden security professionals in meer dan 140 landen. OSSIM ondersteund vele soorten logs van een groot scala systemen. Daarnaast is OSSIM in staat om deze gegevens te normaliseren, correleren en om hier gedragscontrole, indringersdetectie en asset discovery op toe te passen.

Is er dan helemaal geen addertje onder het gras? Natuurlijk wel. OSSIM heeft namelijk ook een grote commerciële broer, namelijk “AlienVault USM AnyWhere”. USM biedt nog meer goede opties die OSSIM niet heeft waaronder “bedreigingsrespons”, uitgebreid compliancebeheer, minder false-positives, real-time alarmen en pre-build compliancerapporten voor PCI, DSS, HIPAA, NIST, CSF en nog veel meer.

Uiteraard zijn er nog meer verschillen. OSSIM is on-premise software terwijl USM cloud-hosted software is. USM ondersteunt ook AWS & Azure cloud omgevingen. Beide systemen werken op basis van het “Open Threat Exchange” (OTX). Dit is de grootste “Open Threat Intelligence Community” met meer dan 100.000 leden. OTX faciliteert dagelijks meer dan 19 miljoen bedreigingsindicatoren. OTX verzameld dan ook ontzettend veel intelligentie over bedreigingen, geeft gebruikers de mogelijkheid om gratis bij te dragen aan de community en biedt in ruil hiervoor ook tools zoals “Threat Pulse” en “Endpoint Security”.

Omdat zowel OSSIM als USM gebruik maken van dezelfde core componenten is het ook mogelijk om vrij gemakkelijk te migreren van OSSIM naar USM. Wil je USM proberen dan kan dat uiteraard door een proefversie aan te vragen maar je kunt ook met OSSIM beginnen. En dat is wat we nu gaan doen.

OSSIM Installeren

OSSIM is gratis te downloaden vanaf de https://www.alienvault.com website. De download voorziet de gebruiker van een ISO die we gaan gebruiken om OSSIM te installeren als een virtuele machine.

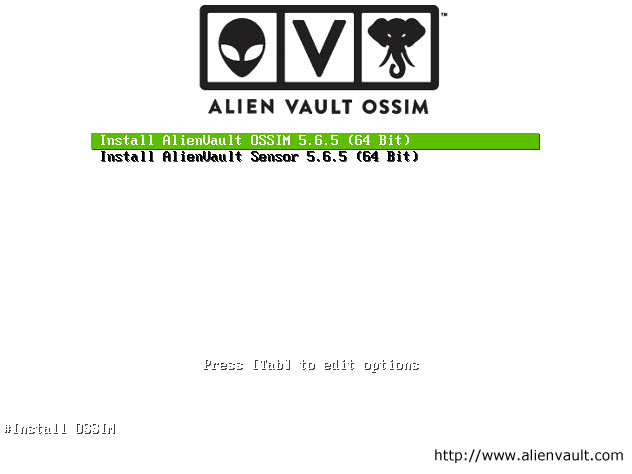

Als de installatie start zien we het volgende scherm:

AlienVault OSSIM draait op de Linux Debian 8.x. kernel. Om OSSIM te installeren kiezen we voor de bovenste optie “Install AlienVault OSSIM 5.6.5 (64 Bit)”. De onderste optie, de AlienVault Sensor kunnen we later gebruiken om verschillende OSSIM sensoren te installeren.

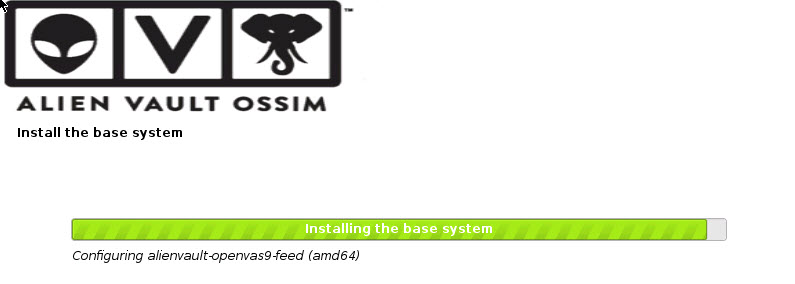

De installatie volgt verder een relatief standaard Debian GUI setup. Selecteer dus de juiste taalinstellingen, landinstellingen en wachtwoorden. Ook geef je gedurende de setup je IP instellingen aan. Deze moeten statisch zijn. In mijn voorbeeld gebruik ik: 192.168.178.70.

Zoals je ziet gebruikt OSSIM in zijn core ook “OpenVAS” ofwel het “Open Vulnerability Assessment System” wat een open beoordelingssysteem voor kwetsbaarheden is.

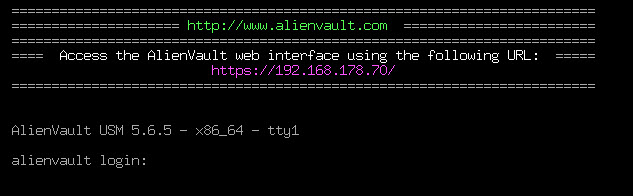

Als de setup voltooid is dan is OSSIM klaar om gebruikt te worden. Nadat het OSSIM OS gestart is ziet er dit als volgt uit.

We kunnen hier inloggen met de referenties die we zojuist hebben aangemaakt:

Gebruikersnaam: root

Wachtwoord: *Het wachtwoord dat je ingegeven hebt gedurende de setup*

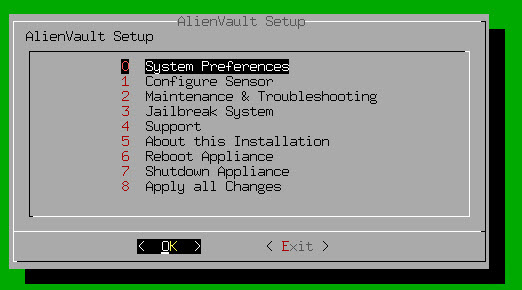

Nadat je ingelogd bent kun je OSSIM configureren:

Laten we eerst een paar basisconfiguratie instellingen doornemen:

0 – 1 = Configure Hostname

OSSIM1

0 – 2 = Configure Mail Relay

*IP Adres van e-mail server*. Als je geen interne e-mail relay server hebt kun je ook prima een externe e-mail relay server gebruiken.

1 – 0 = Configure Network Monitoring

*Selecteer hier de netwerkkaart die het netwerk gaat monitoren

1 – 1 = Network SIDRs

Hier geven we de subnetten op welke OSSIM moet monitoren. In ons voorbeeld is dat 1 subnet, namelijk “192.168.178.0/24”.

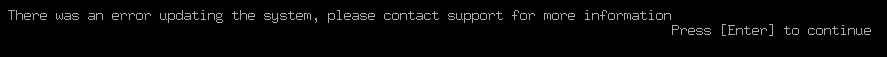

Tenslotte kiezen we optie 8 om alle changes toe te passen en daarna gaan we het systeem updaten middels menukeuze 0 – 6 – 0 gevolgd door 0 – 6 – 1. Helaas levert de distributie update soms wat problemen op in mijn huidige demo versie:

Voor de demo heb ik dus alleen een 0 – 6 – 1 Threat Intelligence Update uitgevoerd zonder het systeem verder te voorzien van een update.

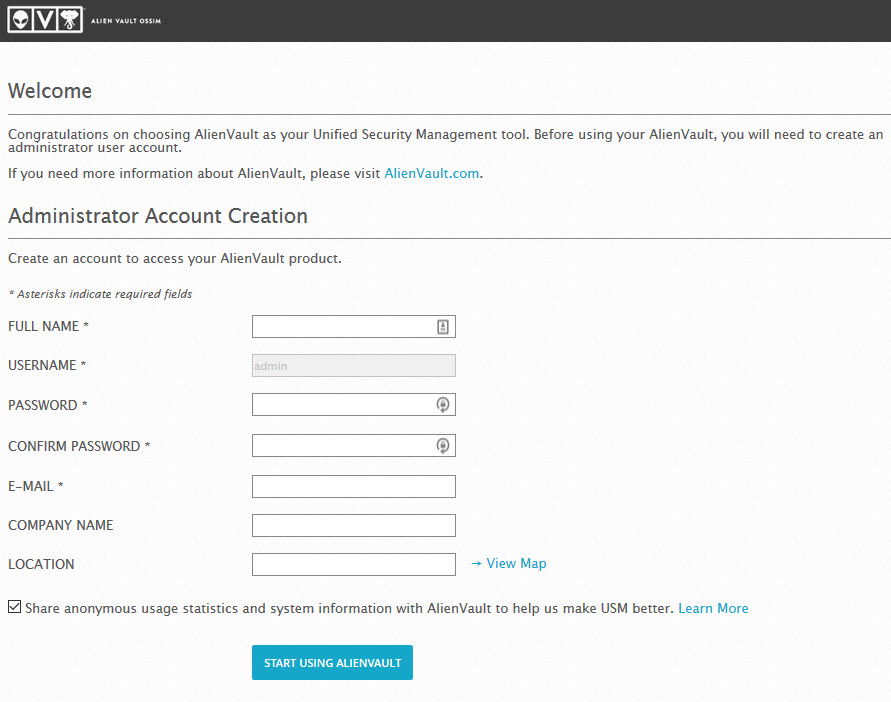

Nu we de eerste settings ingesteld hebben kunnen we aan de slag met de fronten van OSSIM. De eerste keer dat we inloggen op de webinterface (https://192.168.178.70) ziet dit er als volgt uit:

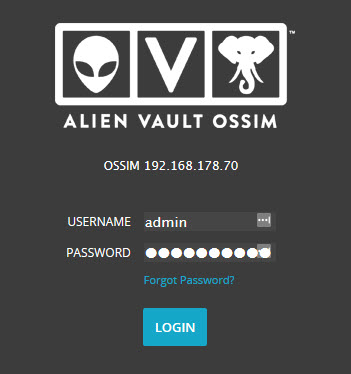

We starten dus met het aanmaken van een “administrator” account. Als dat gedaan is kunnen we inloggen op het systeem:

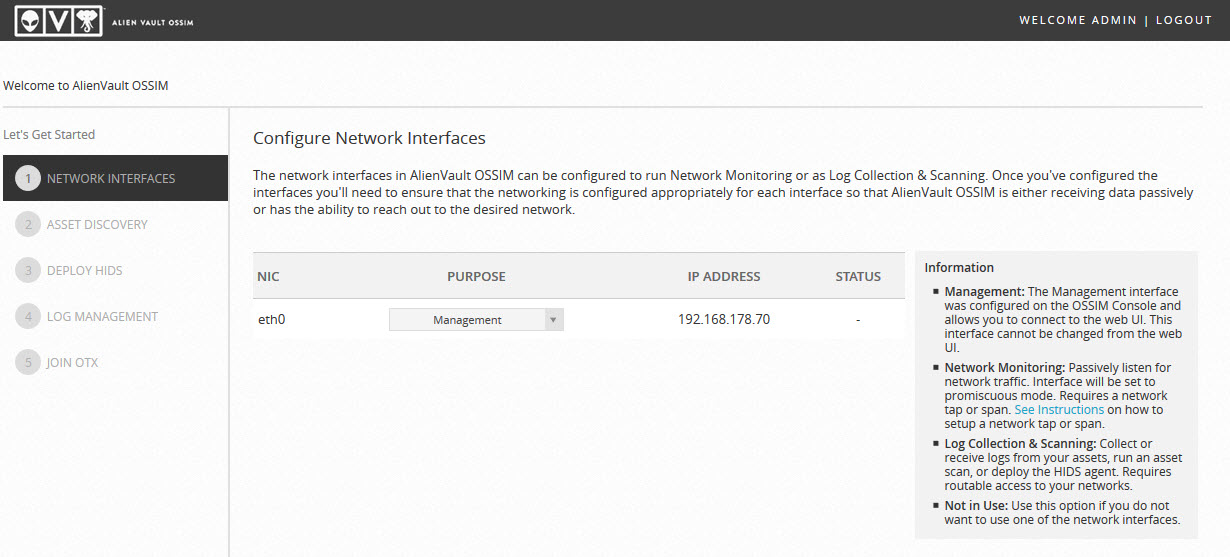

Vervolgens starten we met de basis configuratie van OSSIM:

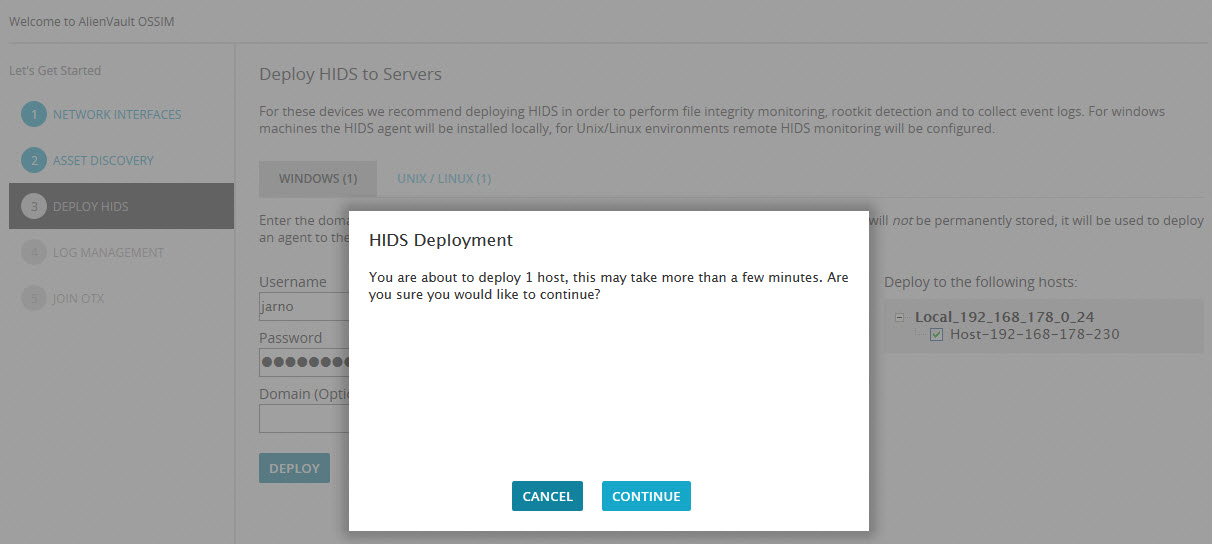

OSSIM zal specifieke netwerken en assets (devices) vinden. Je kunt zelf aangeven of je deze wilt monitoren. Als je een Windows apparaat wilt monitoren dan zal OSSIM aanraden om voor deze apparaten zogenaamde HIDS (Host-based Intrusion Detection System) agents te implementeren om bestandsintegriteitscontrole, rootkitdetectie uit te voeren en gebeurtenislogboeken te verzamelen. Voor Windows-machines wordt de HIDS-agent lokaal geïnstalleerd, voor Unix / Linux-omgevingen wordt externe HIDS-bewaking geconfigureerd. De HIDS agents kunnen per asset geïnstalleerd worden maar ook per batch (voor alle devices op het netwerk).

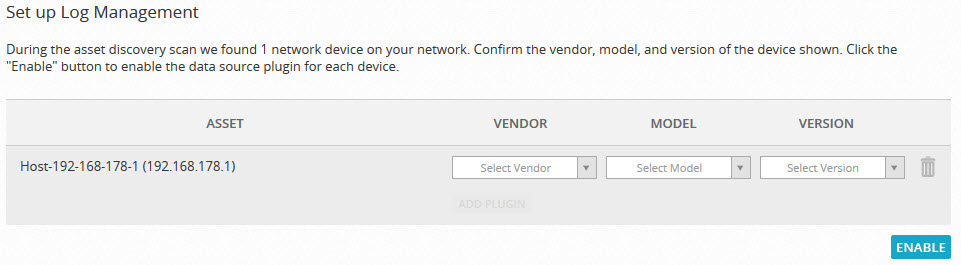

Nadat de HIDS gedeployd zijn wilt OSSIM exact weten welke “onbekende” systemen gevonden zijn zodat de logs goed ingelezen kunnen worden.

De laatste stap in de setup is het verbinden met je OTX (Open Threat eXchange) account. Dit doe je middels een API sleutel welke je in je OTX dashboard kunt vinden.

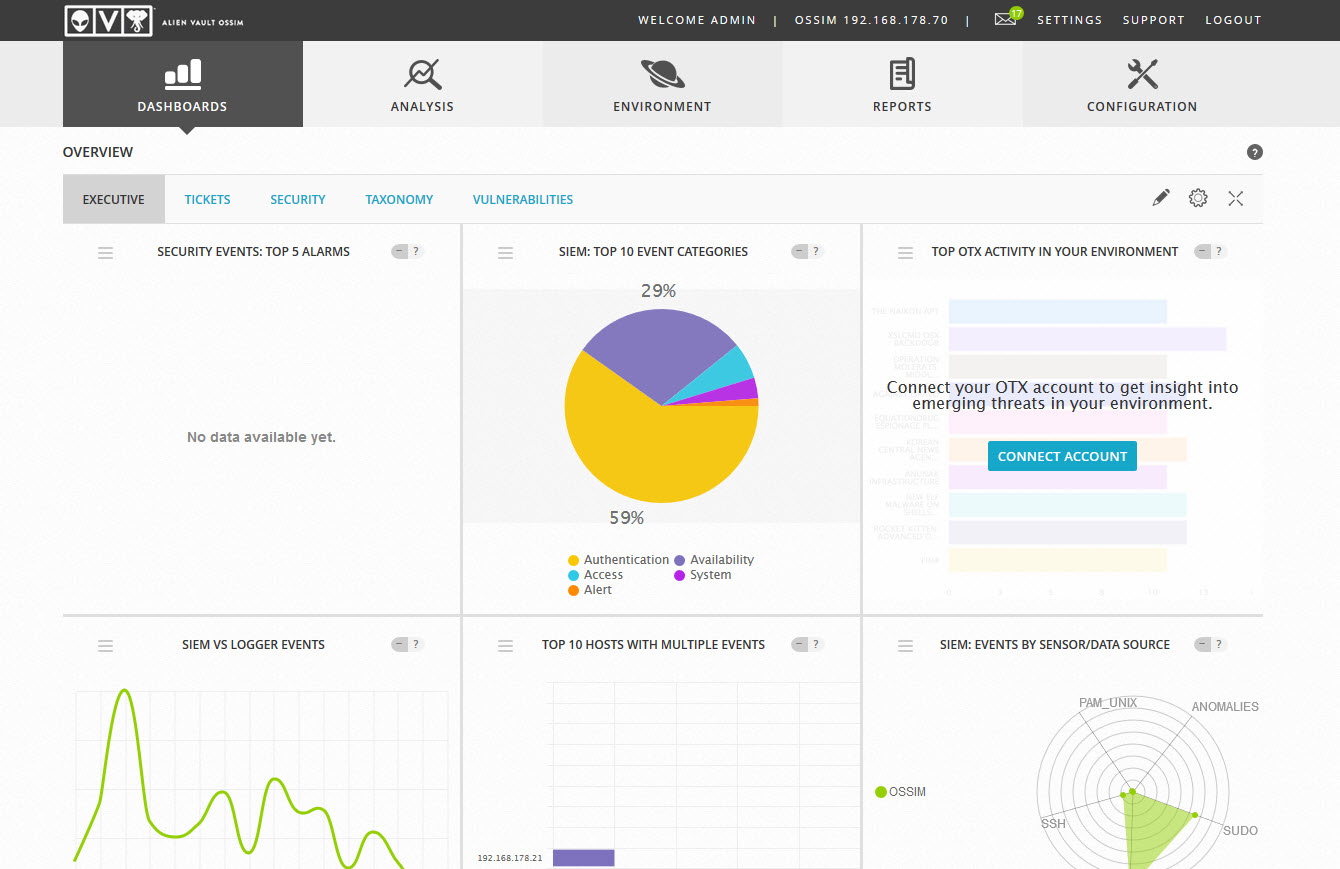

Nadat de wizard is afgerond kun je inloggen op OSSIM en kom je in je eigen dashboard:

Tot zover de initiële installatie van OSSIM. In de tweede post gaan we stap-voor-stap een basis configuratie uitvoeren van OSSIM.