Rogue Access Point / Easy WiFi Hacking

In dit voorbeeld een kleine demonstratie van een “Rogue Access Point” en de gevolgen die dit kan hebben. In dit voorbeeld maken we gebruik van een “Hak5 WiFi Pineapple”. We gebruiken in dit voorbeeld de default functionaliteiten van de WiFi Pineapple met aanvulling van een aantal modules.

Een Rogue Access Point

Een “Rogue Access Point” of “Rogue Router” is een apparaat welke in een netwerk geplaatst wordt en zich voordoet als een vertrouwd apparaat. In dit voorbeeld gaan we ervoor zorgen dat mijn “Rogue Access Point” een WiFi netwerk uitzend met een SSID welke overeenkomt met de naam van de presentatieruimte waar ik een presentatie hou over privacy en de meldplicht datalekken. Tijdens mijn presentatie laat ik het Access Point draaien en aan het einde van de presentatie kijken we wie verbonden heeft met dit WiFi en wat deze mensen op het internet gedaan hebben. En dat is exact wat een “Rogue Access Point” doet. Dit noemen we ook wel een Man-in-the-Middle attack. Het Access Point wordt geplaatst en zorgt ervoor dat mensen hun verkeer via dit Access Point versturen waardoor het Access Point de data kan zien en analyseren. Een “Rogue Router” zal op zijn beurt proberen zich voor te doen als “default gateway” voor de cliënts in het netwerk.

De WiFi Pineapple

De Hak5 WiFi Pineapple is een goed uitgedachte “Rogue Access Point” en WiFi analizer. De WiFi Pineapple heeft een duidelijke webinterface, SSH toegang, dubbele antennes en veel functionaliteiten welke uitgebreid kunnen worden met modules en andere firmware versies. De WiFi Pineapple kan volledig worden ingesteld via de webinterface en is universeel te gebruiken op Windows, Mac en Linux. Een ander voordeel is de grote community en uitgebreide forums. Daarom is de WiFi Pineapple mijn nummer 1 Rougue Access Point bij uitstek.

De Test

In deze test gaan we het volgende instellen:

- Open WiFi netwerk

- SSID: “Presentatieruimte Gast”

- DNS Spoofing

- URL Monitor

Het instellen van deze zaken zorgt ervoor dat de WiFi Pineapple het WiFi netwerk op mijn Kali Linux machine gaat delen via de uitgezonden SSID waar iedereen mee kan verbinden (open). Als mensen vervolgens verbinden met de WiFi Pineapple hebben ze toegang tot internet maar men weet niet dat ik zie welke websites ze bezoeken. Daarnaast zal ik in deze testomgeving de domeinnaam “test.nl” laten doorsturen naar mijn eigen webserver “82.231.52.11”. Theoretisch zou ik hier een phising pagina kunnen draaien welke identiek is aan de pagina die men verwacht te zien. Vervolgens zou ik alle inlogformulieren kunnen loggen waardoor ik de inloggegevens onderschep van mensen die proberen in te loggen. Uiteraard zal men niet in kunnen loggen en zal een groot gedeelte proberen in te loggen met andere wachtwoorden die ze gebruiken. That’s human nature right …. Think of all the possibilities 🙂

Setup

Voor de juiste setup heb ik de volgende zaken al werkend:

- Werkende Linux Kali machine

- Verbonden met een goed WiFi netwerk

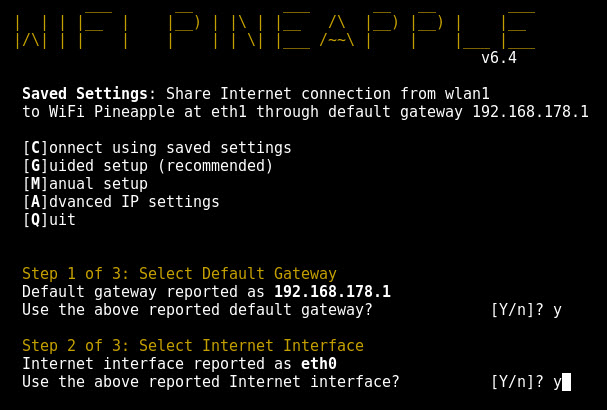

Omdat we willen dat de laptop zijn internetverbinding deelt met de WiFi Pineapple (en iedereen die zich met de WiFi Pineapple verbindt) moeten we dit eerst instellen. Het goede nieuws is dat hier een zeer handig script voor beschikbaar is. Namelijk het wp6.sh script. Dit script kunnen we downloaden via deze URL. Als we het script starten krijgen we een 2-tal vragen, namelijk of de opgegeven interface inderdaad de interface is die momenteel met het internet verbonden is en of de opgegeven default gateway correct is. Als deze instellingen correct (of juist aangepast) zijn dan wordt er gevraagd om de WiFi Pineapple te verbinden. Het script doet vervolgens de rest.

Als alles gereed is zijn we klaar om te verbinden met de WiFi Pineapple via: http://172.16.42.1:1471/.

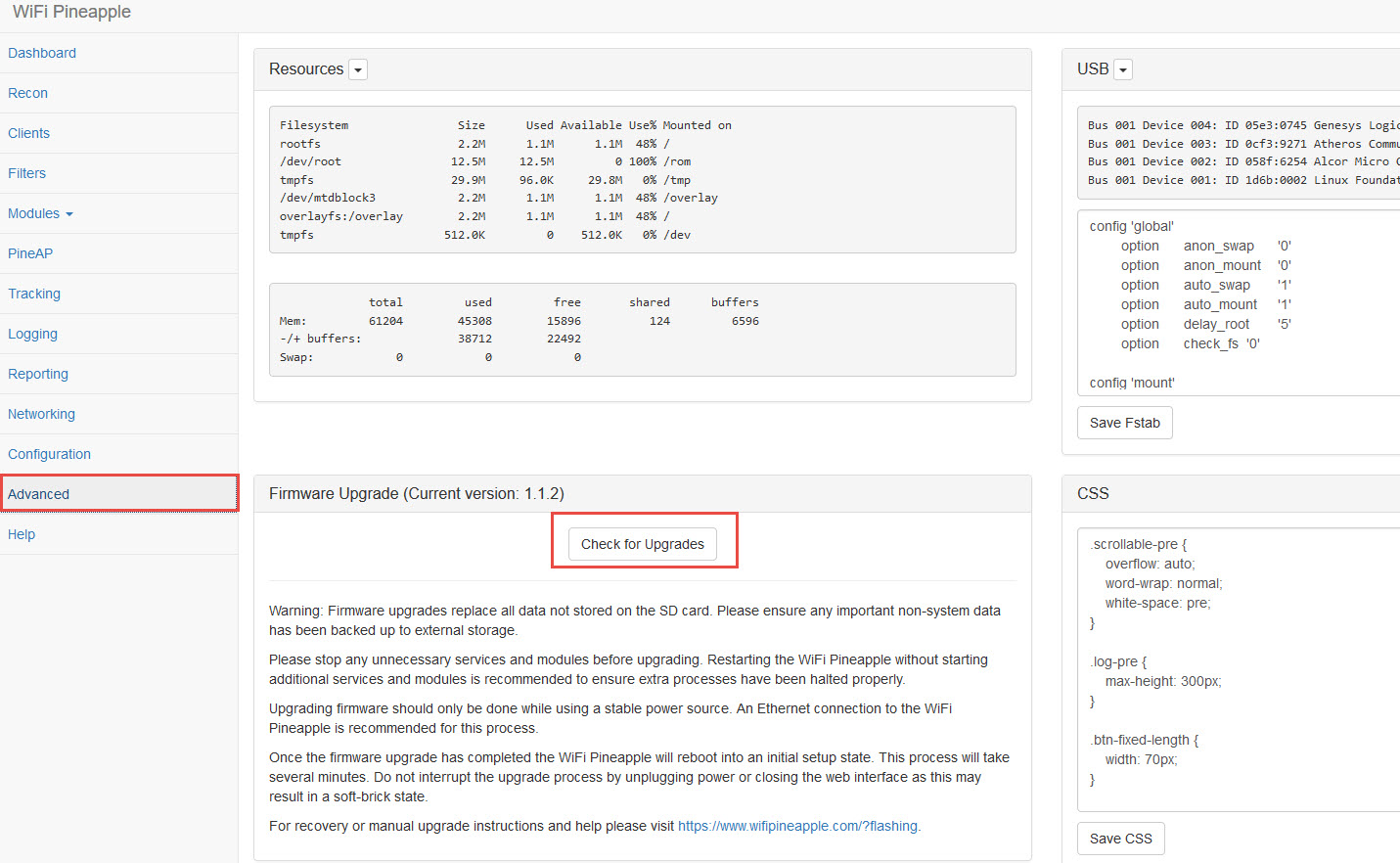

Als je voor het eerst verbindt met de WiFi Pineapple dan is het aan te raden om te zoeken naar nieuwe firmware en om de WiFi Pineapple bij te werken. De WiFi Pineapple draait op de “Jasager” firmware. Jasager is een Duits woord welke zoveel betekend als “de ja-man”. De Pineapple accepteert immers alle verbindingsverzoeken en zegt dus altijd “ja”.

Als de WiFi Pineapple up-to-date is dan gaan we deze instellen om te voldoen aan de wensen. Allereerst gaan we de juiste modules downloaden. Hiervoor gaan we zoeken naar modules en installeren we de modules:

- DNSMasq Spoof (DNS Spoofing)

- urlsnarf (URL monitor)

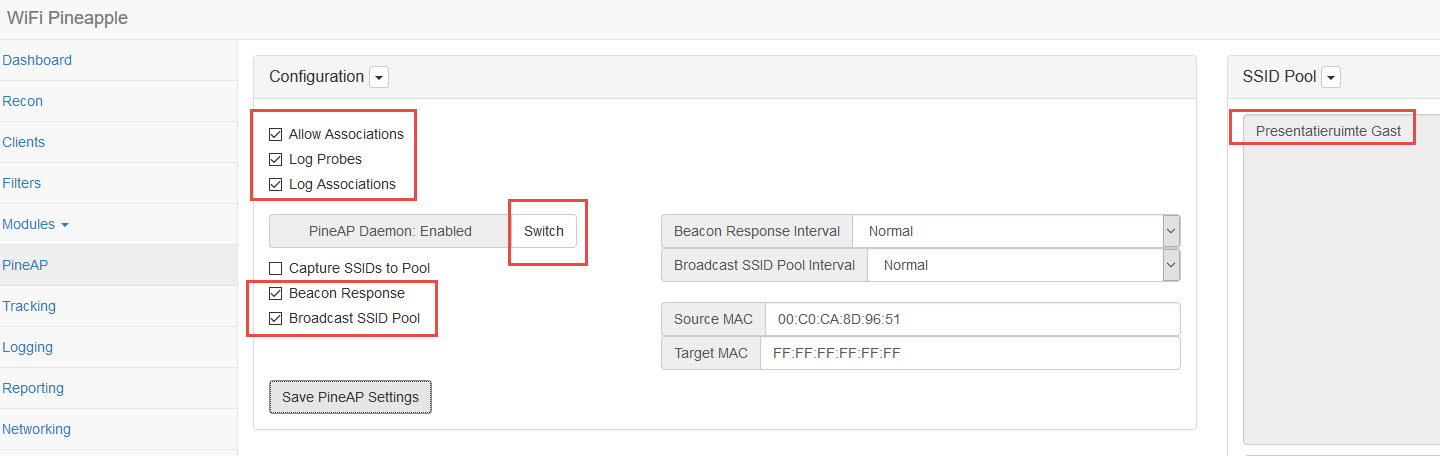

Vervolgens gaan we naar het onderdeel “PineAP” waar we de WiFi Pineapple in gaan stellen als “Access Point”. Hier stellen we het SSID in welke we gaan uitzenden en starten we de uitzending.

- 1. Juiste ID toevoegen aan de pool

- 2. PineAP Deamon inschakelen

- 3. Broadcast SSID Pool inschakelen – uitzenden van SSID’s

- 4. Allow Associations inschakelen – zorg ervoor dat apparaten kunnen verbinden met je SSID’s

- 5. Log Probes inschakelen – optioneel, log de gezochte SSID’s

- 6. Log Associations inschakelen – optioneel, log de verbonden apparaten

- 7. Beacon Response inschakelen – optioneel, accepteer ook probe requests van niet uitgezonden SSID’s

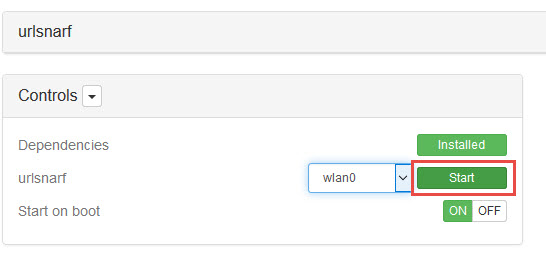

Vervolgens gaan we via de “Modules” – “Manage Modules” de juist modules downloaden, installeren en vervolgens starten. De module “urlsnarf” is na installatie van de module en dependencies simpelweg starten. Hier hoeft niets aan geconfigureerd te worden.

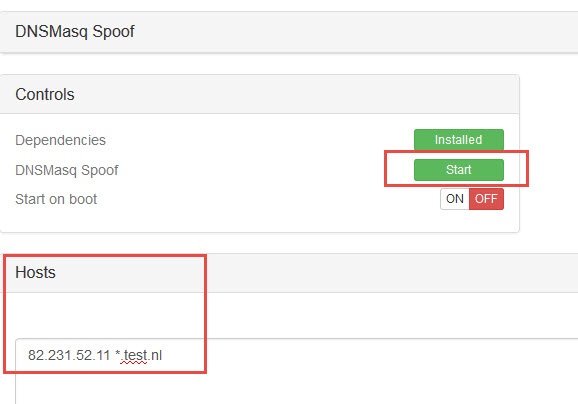

Bij DNSMasq Spoof moeten we uiteraard nog even instellen welke domeinnamen we willen laten doorverwijzen naar de eigen (malafide) webserver. Vervolgens starten we ook deze module:

De WiFi Pineapple is nu helemaal gereed om internet beluste mensen gratis te voorzien van internet… met een keerzijde natuurlijk. Gedurende de presentatie voor ruim 30 personen verbonden 6 mensen met het WiFi. Uiteraard is niemand naar de website test.nl gegaan (deze diende alleen als voorbeeld) maar de “urlsnarf” logs lieten duidelijk zien welke sites er via de WiFi Pineapple geraadpleegd waren en door wie. Shocker…

Tips

Hoewel we kunnen zien dat bepaalde SSL pagina’s opgevraagd worden kunnen we zelfs als “man-in-the-middle” met de WiFi Pineapple het verkeer niet analyseren. Dit komt omdat dit verkeer tussen de webserver en de cliënt versleuteld is en de WiFi Pineapple niet over de juiste sleutels beschikt om dit verkeer te ontcijferen. Als je (en ik raad het altijd af) al gebruik maakt van een openbaar netwerk, zorg er dan voor dat je alleen internet over HTTPS (SSL beveiligde) verbindingen. Controleer daarnaast altijd de URL namen en bijbehorende certificaten om er zeker van te zijn dat je niet (stiekem) bent geredirect naar een malafide phishing webserver.

Topje van de ijsberg

Uiteraard is er nog veel meer mogelijk om een man-in-the-middle attack te laten slagen. Denk aan het uitlezen van SSID’s die al bekend zijn bij de apparaten en het na-apen van deze Access Points. Of d.m.v. een self-signed certificate toch in staat zijn om het SSL verkeer te lezen. We kunnen zelfs zover gaan dat we de connectie tussen het apparaat en een veilig WiFi verbreken om vervolgens de cliënt te laten verbinden met het malafide Access Point. Al deze technieken zijn lastiger dan het simpelweg open stellen van een “Man-in-the-Middle open WiFi”, maar ze zijn allemaal prima mogelijk. Deze technieken bespreek ik graag in een vervolg post welke dieper ingaat op “WiFi Hacking”. Deze post is louter informatief om aan te geven hoe snel een hacker een malafide Access Point op kan zetten en het verkeer van nietsvermoedende omstanders kan uitlezen. Be warned… never trust a stranger…!