Petya Ransomware gekraakt

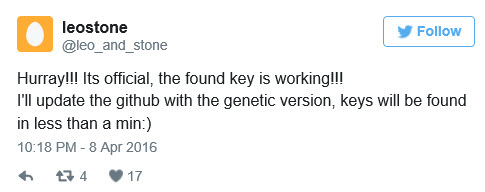

Als een coder ransomware software kraakt dan hoor je ons niet klagen 🙂 Een coder die zich “Leostone” noemt op Twitter heeft afgelopen weekeind de Petya Ransomware encryptie gekraakt.

Afgelopen weekeind kwam de volgende tweet van deze reddende engel online:

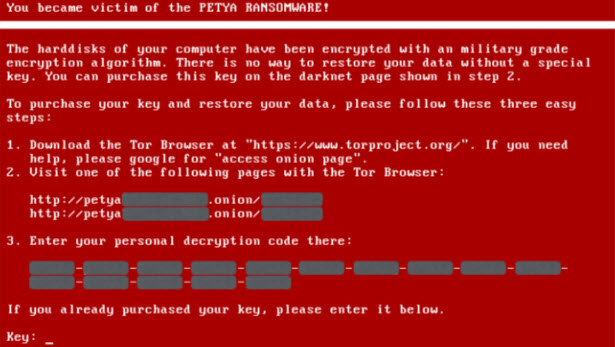

Normaliter moet een slachtoffer eerst betalen om de decryptiesleutel te ontvangen. Leo Stone heeft gebruik gemaakt van een zogenaamd “genetisch algoritme” om de Petya Ransomware te kunnen ontsleutelen. De decryptiesleutel van slachtoffers kan nu binnen een minuut worden gevonden.

De ontsleuteling:

Om een door Petya geïnfecteerde harde schijf te ontsleutelen gaat u als volgt te werk. Let op, u heeft hiervoor een 2e volledig functionele computer nodig!

- Probeer om eerst de trojan (bron van infectie) te verwijderen. Volg daarvoor deze post (serie) als guideline.

- Verwijder de geïnfecteerde harde schijf uit de PC en plaatst deze in een andere PC (of maak gebruik van een speciale IDE/SATA/SD to USB adapter)

- Boot het OS van de werkende computer op en zorg ervoor dat u de aangesloten (geïnfecteerde) HD ziet in de verkenner

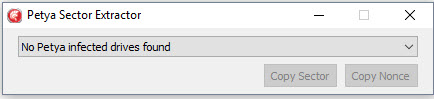

- *Download de volgende tool van Fabian Wosar (van Emuloft)

- Kopieer de verkregen data vanuit de tool op de volgende pagina: https://petya-pay-no-ransom-mirror1.herokuapp.com/

- Plaats de geinfecteerde HD terug in de PC

- Nu zal Petya u vragen om de decryptiesleutel (en om te betalen voor de sleutel). Plak de verkregen sleutel van de hiervoor genoemde website en uw computer zal gaan decrypten waarna hij weer volledig functioneel is.

*Deze tool leest de eerste 512 bytes uit van de harde schijf (v.a. sector 55(0x37h). De tool maakt dit erg gemakkelijk maar u kunt dit ook handmatig doen.

Hooray voor onze held van de dag, bedankt Leo Stone!!