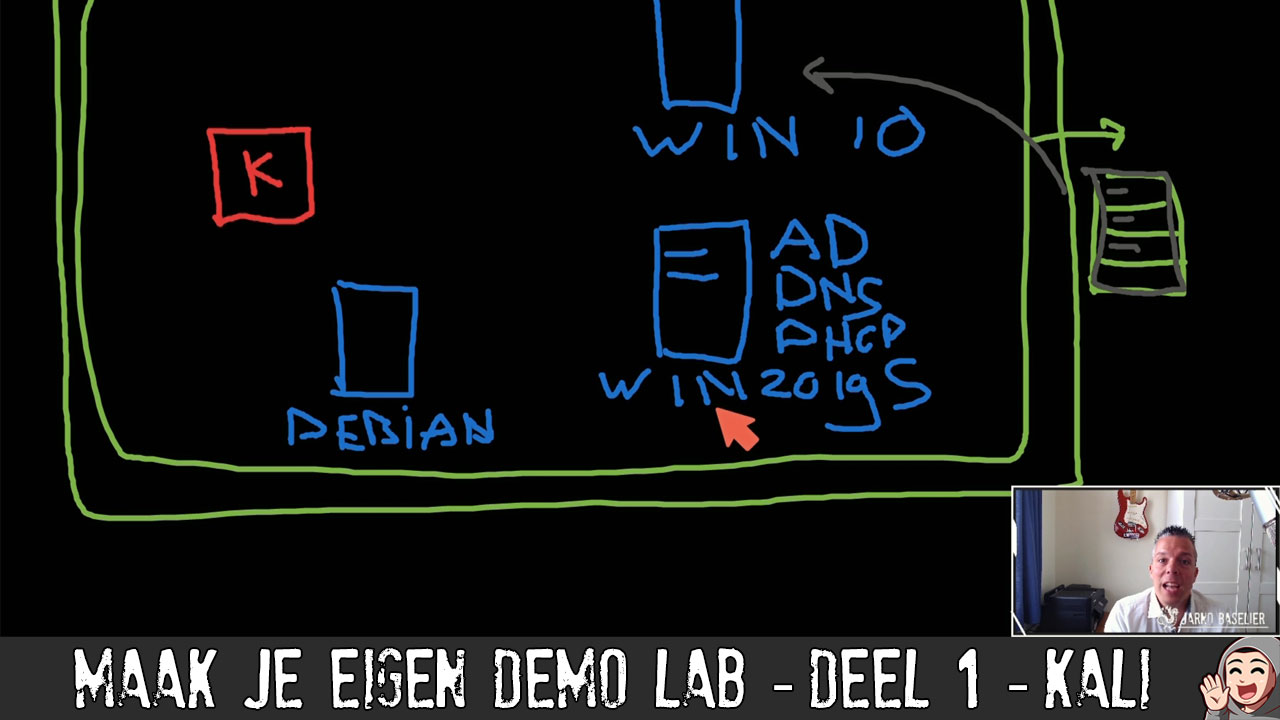

Een nieuwe video, yeah: ED05 – Maak je eigen demo lab – Deel 1 – Kali Linux Dit is het eerste deel van de trilogie “Maak je eigen demo lab”. Vandaag gaan we samen een demo omgeving opzetten…

Een nieuwe video, yeah: ED04 – Moet een Hacker kunnen Programmeren In dit 4e deel behandel ik een andere vraag welke ik vaak te horen krijg… moet een Hacker kunnen Programmeren? Welke programmeertalen moet een Red Teamer machtig…

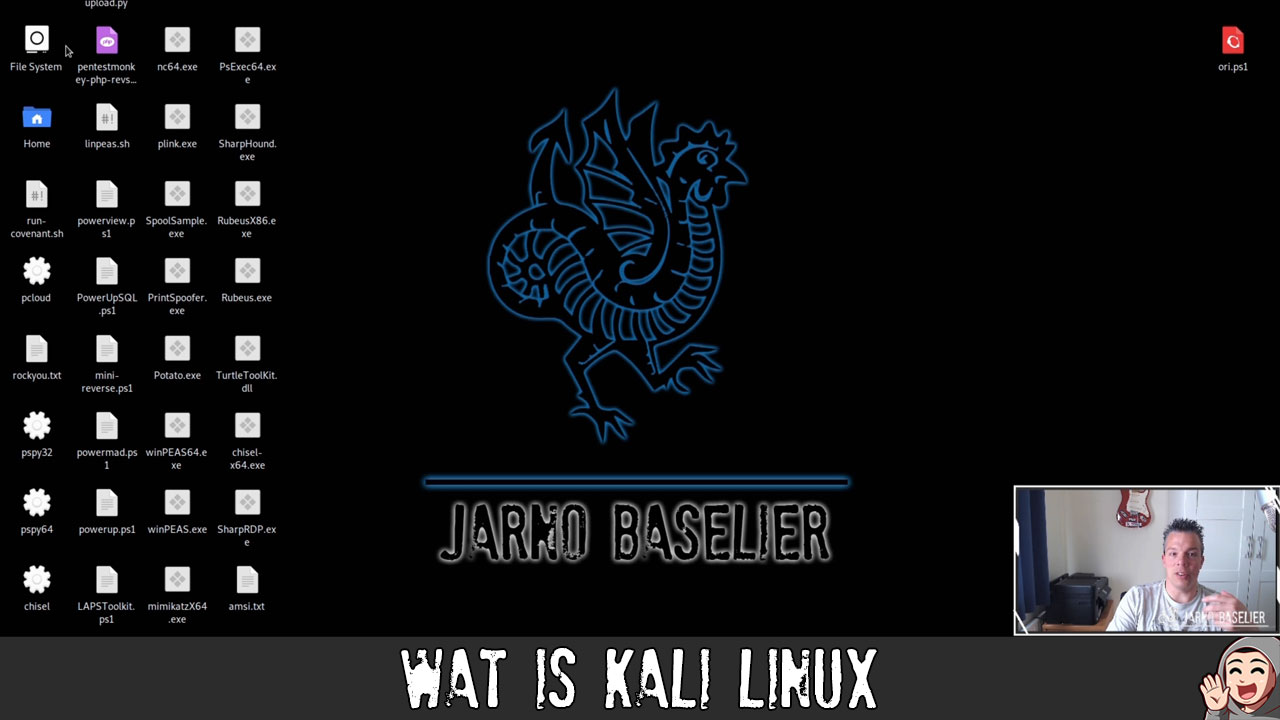

Een nieuwe video, yeah: ED03 – Wat is Kali Linux In deze video kijken we snel in vogelvlucht naar Kali Linux. Waarom gebruiken Red Teamers / Pentesters vaak Kali Linux en kun je wellicht hetzelfde ook op een…

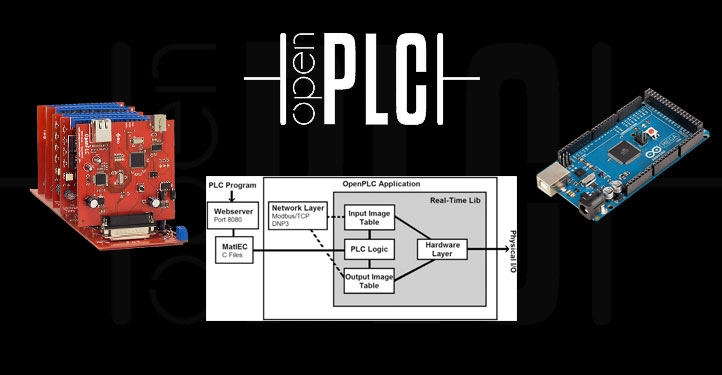

Vandaag gaan we het hebben over een fantastisch open-source Raspberry project, namelijk OpenPLC. Met OpenPLC maak je van je Raspberry Pi een open-source PLC (Programmable Logic Controller). Het OpenPLC-project is gemaakt in overeenstemming met de IEC 61131-3-standaard welke…

Ken je dat? Je hebt toegang verkregen tot een machine (vaak met een zeer gelimiteerde shell) en plots stuit je op een belangrijk stukje data. Deze data kan potentieel waardevol zijn maar in de huidige omgeving is het…

In de vorige post heb ik mijn basis commando’s opgesomd om handmatig een Linux machine te enumereren en eventueel een mogelijkheid te vinden voor het uitvoeren van Privilege Escalation. In deze post ga ik exact hetzelfde doen voor…

Privilege Escalation is het proces om je rechten te upgraden naar hogere rechten. We komen privilege escalation vaak tegen wanneer we via een exploit een remote machine overgenomen hebben. In veel gevallen hebben we dan toegang tot deze…

Hallo lief dagboek. Het is ondertussen ongeveer 6 maanden geleden dat ik voor het laatst iets in je heb opgeschreven. Hoewel de vaste lezer hier misschien niet veel van gemerkt heeft omdat ik periodiek slechts een pagina publiceer.…

De reden waarom Python zo populair is onder de security professionals (pentesters) is o.a. omdat Python een gemakkelijke scripting taal is, veel interessante libraries (requests / urllib) bevat en er veel online tutorials en tips zijn. Daarnaast is…

Wanneer je als security researcher aan de slag gaat is het altijd een fantastisch moment wanneer je toegang krijgt tot een systeem. Dat moment dat je je voet tussen de deur kunt zetten en een kijkje krijgt in…

Nog voordat je actief gaat scannen, exploits gaat toepassen en brute-forcen is het zaak om passief van alles over je “target” te weten te komen. Deze eerste fase noemen we binnen de information security ook wel de “information…

Deze post is feitelijk een vervolg op mijn “https://jarnobaselier.nl/evade-virusscanners-invisible-payloads” post uit 2018. Hoewel de topics in deze post nog steeds actueel zijn en je er goede tips in kunt vinden. Maar zelf gebruik ik regelmatig 2 andere frameworks…

In een vorige post hebben we het gehad over “Network Reconnaissance”. N.a.v. deze post heb ik vele positieve reacties ontvangen incl. de vraag om meer te vertellen over “Basic Reconnaisance”. Hoewel dit voor mij een erg lastige opgave…

Wanneer je je als pentester in een netwerk bevindt kunnen zich verschillende scenario’s voordoen. Soms wil je een netwerk enumereren waar je met je “attack machine” niet bij kunt. In andere gevallen wil je graag een specifieke dienst…

Iedereen kan een penetration distributie kiezen en installeren. Het voordeel van een penetration distributie is dat deze “gemaakt” zijn om te hacken. Je krijgt hiermee in een keer een arsenaal van tools om te gebruiken en te experimenteren.…