Ontdek “Compromised” Systemen

Gecomprimeerde systemen zijn systemen binnen een netwerk welke worden beheerd door ongeautoriseerde personen. 80% van alle hedendaagse aanvallen zijn afkomstig vanuit een externe bron. 1 gecomprimeerd systeem kan gemakkelijk een heel netwerk uit de lucht halen en zelfs vernietigen. Gecomprimeerde systemen zijn vaak overgenomen door hackers (middels succesvolle phishing aanvallen, malware en APT (Advanced Persistend Threats). In deze post ga ik jullie een paar tips laten zien hoe je een gecomprimeerd systeem kunt herkennen. Zijn jullie klaar om die zwakke schakels uit het netwerk te halen? Let’s Go!

Let op: we hebben het vaak over hackers. De juiste term voor een malafide (kwaadwillende) hacker is een “cracker”. In deze post zullen we dan ook verder refereren naar deze term.

Command and Control (C2), Ransomware en Data Exfiltration Malware zijn voorbeelden van gevaren die hun bron vinden op gecomprimeerde systemen. Systemen raken vaak gecomprimeerd omdat de cracker “de menselijke eigenschap van vertrouwen” misbruikt. Uiteraard helpt zogenaamde “endpoint” security bij het mitigeren van dit soort aanvallen. Endpoint security is helaas vaak niet meer voldoende. Termen als Integrated Security, Security as a Service (SecaaS) en Self Learning Security zijn termen die we vaak horen om nieuwe beveiligingsstandaarden aan te duidelijk die aanvallen van buiten nog beter tegengaan. Niks is echter 100% beveiligd tegen de gevaren van de buitenwereld. Gelukkig is een gecomprimeerd systeem vaak wel detecteerbaar. En dat is waar we nu naar gaan kijken. Hoe kunnen we deze gecomprimeerde systemen detecteren?

1. Bekijk je processen

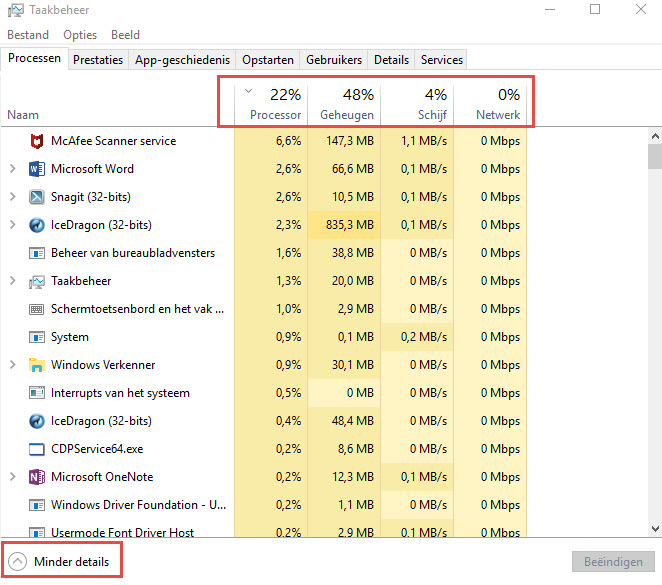

Bekijk de actief lopende processen. Ga via CTRL+ALT+DEL naar “taakbeheer” ofwel de “task manager” en bekijk de lijst met lopende processen. Natuurlijk herken je niet alle processen in de lopende processenlijst maar als er twijfel is, zoek dan het proces op. Ook kun je hier zien welke processen veel geheugen, processorkracht of netwerkcapaciteit gebruiken. Controleer altijd de processen welke veel capaciteit gebruiken. Deze processen zijn op de achtergrond “actief” bezig en kunnen dus mogelijk een indicatie zijn van malafide processen die op de achtergrond het e.e.a. uitvoeren.

Zorg er tijdens het beoordelen van de lijst wel voor dat je alle processen van alle gebruikers ziet door “Meer Details” aan te klikken. Zonder deze optie is je processenlijst niet compleet.

2. Bekijk Software, Services, Opstartbeheer

Er zijn uiteraard nog meer interessante locaties om te bekijken. Een goede gecomprimeerde pc zal op deze locaties geen sporen laten zien maar ze zijn het controleren waard. Uiteraard is er wel wat kennis voor nodig om te weten wat “normaal” is en wat niet. Allereerst kan de geïnstalleerde software gecontroleerd worden. Ga naar het Configuratiescherm – Software (Programma’s en Onderdelen) en loop door de lijst met geïnstalleerde software. Onderzoek vreemde software!

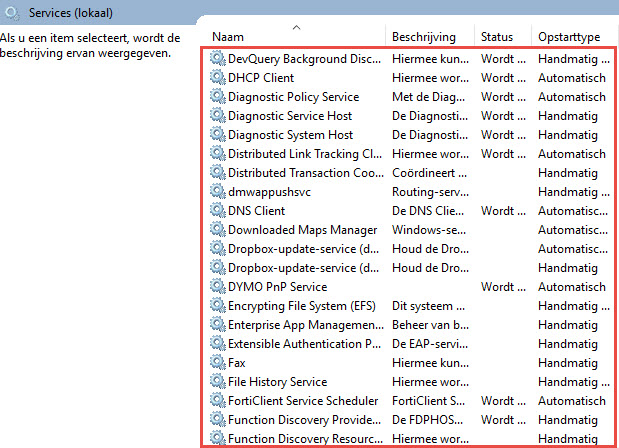

Ook de services mogen gecontroleerd worden. Er kunnen vreemde services op de achtergrond draaien welke een indicatie zijn voor een gecomprimeerde machine. Start de “services.msc” (b.v. vanuit een DOS prompt) en doorloop de lijst met services. Focus jezelf vooral op de services met de status “Automatisch Opstarten”.

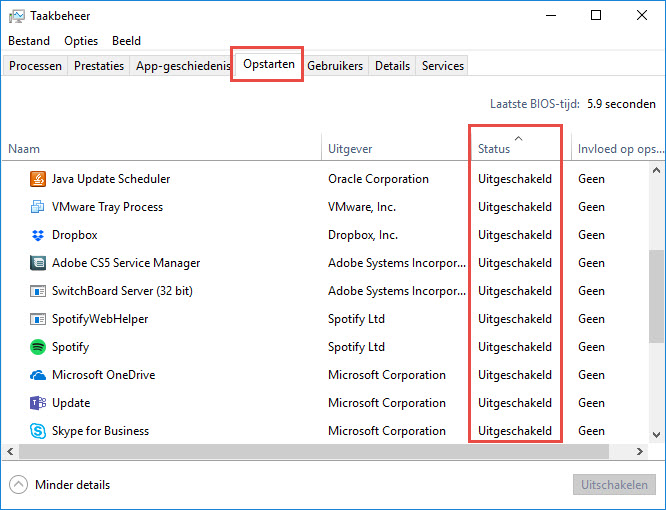

Tenslotte kun je via taakbeheer (zie tip 1) ook baar het tabblad “Opstarten” gaan. Hier zie je welke applicaties starten tezamen met het starten van Windows. Vreemde applicaties zijn vaak een goede indicatie op een gecomprimeerd systeem.

3. Gebruik sfc.exe, de Microsoft Integrity Checker

Malware nestelt zich vaak in systeembestanden. Doordat malware na succesvolle innesteling door veel virusscanners als systeembestand wordt gezien en als deze als virus wordt aangemerkt niet kan verwijderen biedt Microsoft een oplossing. Deze oplossing is de Microsoft Integrity Checker. Deze checker controleert systeembestanden op integriteit middels een hash controle. Als bestanden aangetast / veranderd lijken te zijn zal de integrity checker ze proberen te repareren. Om deze scan te draaien start je de command prompt als administrator en gebruik je het commando:

sfc /scannow |

4. Netwerkverkeer

Gecomprimeerde systemen staan vrijwel altijd in contact met een zogenaamd C&C Center (Command & Control Center) welke beheerd wordt door de cracker. Middels het C&C Center kan de cracker namelijk remote toegang verkrijgen tot de PC en kan zo het systeem (meestal de malware) opdracht geven om bepaalde taken uit te voeren zoals het verkrijgen en dus doorsturen van data.

Het monitoren van netwerkverkeer is wat mij betreft de beste tip uit deze lijst omdat vrijwel alle malware hier gebruik van maken. Gecomprimeerde systemen kunnen dus relatief gemakkelijk ontdekt worden door het netwerkverkeer van een cliënt te monitoren. We kunnen met Netstat, een build-in Windows tool gemakkelijk zien welke netwerkverbindingen met de PC actief zijn. Probeer maar eens het commando:

netstat -ano |

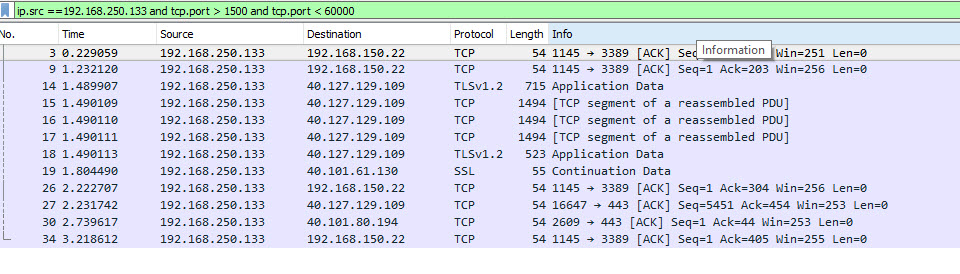

Omdat malware kan werken vanuit system files kan de malware zijn netwerkverbinding cloacken zodat het eruit ziet als een normale connectie. Een betere tool voor netwerkanalyse is de open-source tool “Wireshark”. Met Wireshark kun je alle inkomende en uitgaande pakketten analyseren en omdat Wireshark geen onderdeel is van Windows is het zeer onwaarschijnlijk dat Wireshark door de malware gemanipuleerd kan worden.

Wireshark is een uitgebreide applicatie waar veel mee mogelijk is. Lees hier meer over Wireshark en zijn mogelijkheden. Het is nu namelijk de kunst om te zoeken naar “vreemde” pakketten. Het is een goed idee om een tijdje een PC te monitoren welke absoluut zeker schoon is. Je weet dan welke pakketten normaal zijn en dus ook wat mogelijk abnormaal is. Om een filter te maken zou je kunnen zoeken naar uitgaande pakketten (en niet naar inkomende pakketten) binnen de portrange 1500-60000. Malware gebruikt voor “phone-home” activiteiten meestal geen bekende poorten onder de 1500 range.

Bijvoorbeeld (xxx.xxx.xxx.xxx is het IP adres van de PC):

ip.src ==xxx.xxx.xxx.xxx and tcp.port > 1500 and tcp.port < 60000 |

De volgende zaken zijn eveneens interessant om in de gaten te houden:

- Onbekende protocollen

- DNS Queries naar vreemde DNS servers

- Verkeer naar IP adressen of domeinen met een lage reputatiescore

- Pieken in netwerkverkeer (zelfs op rustmomenten zoals in het weekeind)

- Gebruik van ongeautoriseerde protocollen

5. Vreemde meldingen

Meestal zal een goed gecomprimeerd systeem geen tekenen van besmetting of infiltratie laten zien. Alleen slechte virussen of malware (vooral scareware) laten tekenen zien zoals valse anti-virus meldingen, toolbars, popups, vreemde startpagina’s etc. Bij dit soort tekenen is het altijd zaak om de juiste scans te draaien waarna vervolgens handmatig analyse geen overbodige luxe is.

Een snelle scan

De volgende procedure raad ik aan om je PC snel te scannen en op te schonen. Let op, dit is een SNELLE controle. Deze methode ontdekt geen geavanceerde rootkits en nieuwe malware. Om deze te ontdekken refereer ik graag naar bovenstaande acties en dan met name tip nummer 4, het monitoren van je netwerkverkeer.

Wil je echter je PC snel opschonen en controleren dan kun je de volgende procedure uitvoeren;

1. Zorg ervoor dat je PC continue beschermd is met goede Endpoint Protection software

2. Download CCleaner (Free). LET OP dat je tijdens installatie er niet voor kiest om extra software te installeren. Na installatie schoon je je schijven op. Je mag eveneens het register opschonen. Let op dat je wel een backup maakt van je register. Als je klaar bent met opschonen verwijder je CCleaner weer. We draaien eerst CCleaner zodat de volgende scans niet vertraagd worden door tijdelijke bestanden.

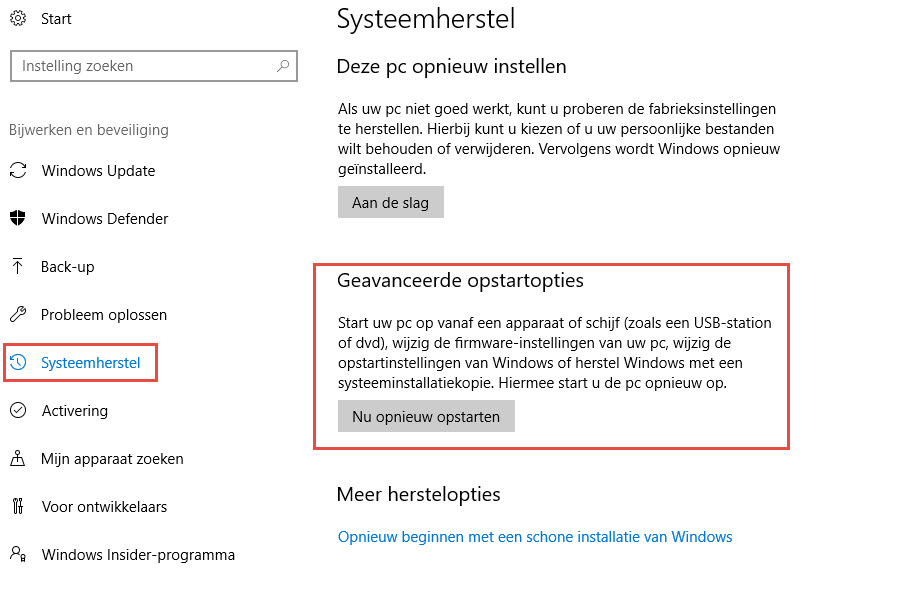

3. Download MalwareBytes (Gratis). Installeer en update deze en draai vervolgens een volledige scan in “veilige modus”. In Windows 10 die je dit door (o.a.) naar Instellingen – Bijwerken en beveiliging te gaan. Hier kies je voor “Systeemherstel” en vervolgens bij Geavanceerde opstartopties voor “Nu opnieuw opstarten”.

Als de PC reboot kies je “Probleemoplossing” – “Geavanceerde opties” – “Opstartinstellingen” – “Opnieuw opstarten”. Na het opstarten volgt een lijst met opstartopties. Je kunt hier nu kiezen voor “Veilige Modus”. Nadat de scan gedraaid is en de computer is opgeschoond verwijder je MalwareBytes weer. Let op, draai MalwareBytes nogmaals in veilige modus als er bedreigingen gevonden zijn welke opgeschoond zijn.

4. Scan de PC in veilige modus met je Endpoint protection software. Zorg eveneens dat dit ook een volledige scan is en scan het geheel nogmaals in veilige modus als er bedreigingen gevonden en opgeschoond zijn.

5. Scan eventueel je PC met je Kaspersky Rescue Disk waarmee dieperliggende rootkits gevonden kunnen worden.

6. Controleer de applicatie die starten tijdens het opstarten van Windows (tip 2) en verwijder alle applicaties die niet continue nodig zijn op je PC.

Op dit moment is de PC relatief schoon en opgeschoond. Gebruik deze snelle procedure naar eigen inzicht.

Conclusie

In the end is een goede endpoint protection een absolute must. Blijf daarnaast alert op “vreemde” activiteiten en monitor je netwerk geregeld. Op deze manier worden gecomprimeerde machines eerder ontdekt en zijn je netwerk en al je gevoelige gegevens veilig. Dit klinkt overigens gemakkelijk maar eist een goede kennis van de zaken die “normaal” en de zaken die “abnormaal” zijn. Zoeken naar sporen van een gecomprimeerd systeem is een specialistische taak waar absoluut kennis en geduld bij komt kijken.

Hopelijk vonden jullie deze post interessant! Zo ja… dan zou een klein berichtje awesome zijn!! Thanks!!