Office 365 Security – Beveilig Office 365

Ahhhh de cloud. Weet je nog dat moment waarop we dachten dat de cloud het antwoord was op “altijd en overal veilig werken”? De cloud zo het landschap veranderen en de beveiliging in vergelijking met on-premise applicaties significant verbeteren. De werkelijkheid is echter dat dit niet altijd het geval is. Ja er zijn vele soorten tools en suites in de markt om één of meerdere cloud producten te beveiligen. Sommige zijn gratis en horen bij de dienst en andere zijn commercieel en dienen als additionele beveiligingslaag bovenop een clouddienst. Het cloud security landschap begint weer net zo onoverzichtelijk te worden als dat deze on-premise is. Maar gelukkig hebben we Microsoft…

Dat laatste klonk als een sneer… toch? Maar dat is helemaal niet zo bedoeld. Eigenlijk is Microsoft een goed voorbeeld van hoe het wel moet! Natuurlijk zijn er nog verbeteringen zoals het out-of-the-box veiliger maken van hun IaaS, PaaS en SaaS producten. Maar Microsoft geeft in ieder geval de tools om zelf de beveiliging naar een hoger niveau te brengen. Microsoft begrijpt heel goed dat “meer beveiliging” vaak “minder usability” betekend en laat de keuze dan ook volledig aan de klant. Belangrijk is wel dat de klant dan ook weet dat de mogelijkheden bestaan en hoe hij dit moet inrichten.

Daarom wil ik het in deze post hebben over Microsoft’s cloud beveiliging. Hoewel we in de toekomst een deep-dive zullen nemen in de Azure security opties wil ik vandaag wat beter kijken naar de mogelijkheden van Office 365. Hoe kunnen we de Office 365 beveiliging naar een hoger niveau tillen. Welke tools biedt Microsoft ons en waar moet je beginnen.

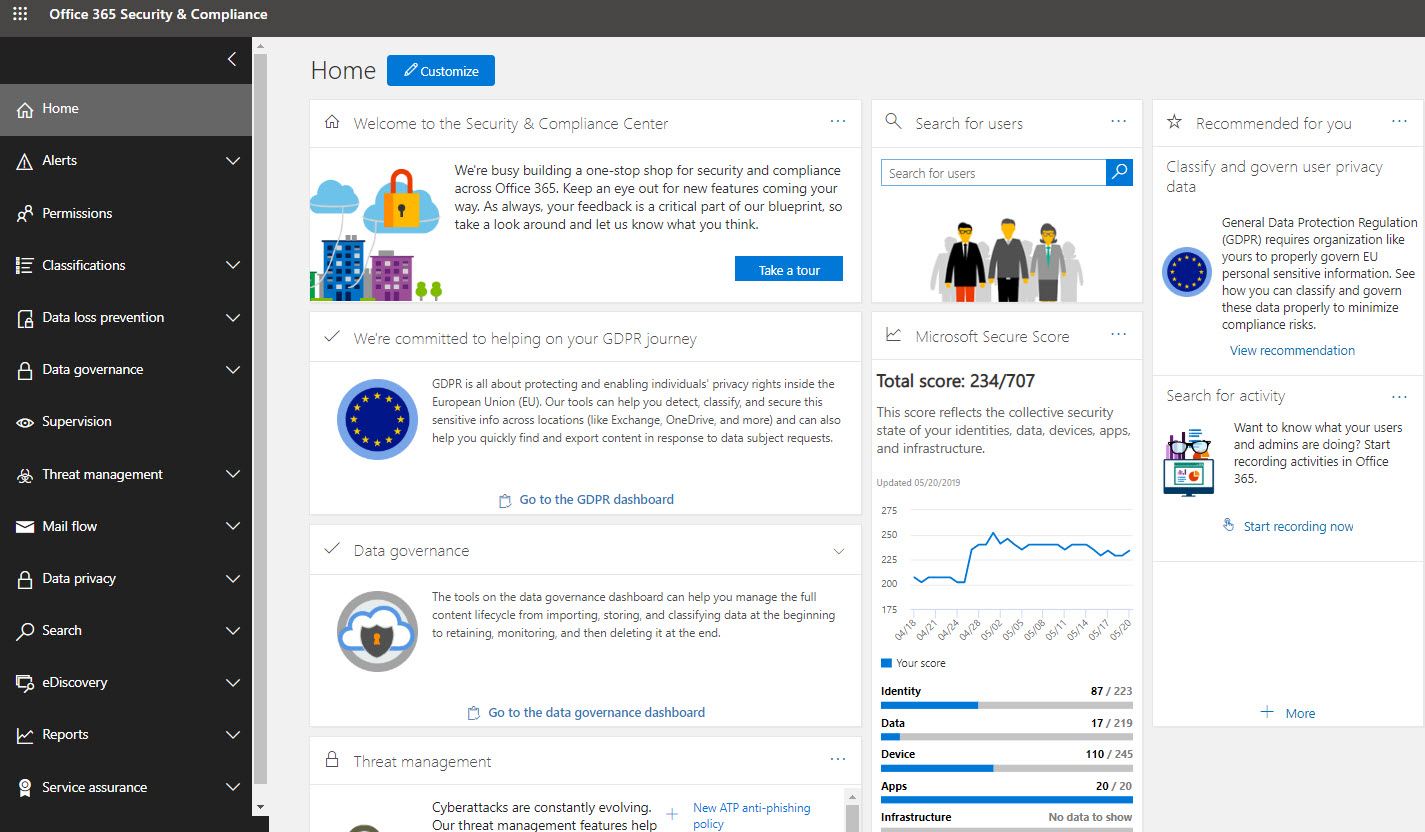

Om die laatste vraag meteen te beantwoorden, een goed beginpunt is de Office 365 Security Portal die je kunt vinden door naar “https://protection.office.com” te gaan. Binnen deze portal vindt je alle beveiligingsopties voor je Office 365 omgeving. Van Multi-Factor Authentication tot Spamfiltering op de e-mail, Alerts, DLP en Data Governance. Klinkt dit ingewikkeld? Welnee? Laten we rustig door de portal heen lopen en kijken welke security features er geboden worden en hoe deze ingezet kunnen worden.

Het hoofdmenu van deze portal kent op het moment van schrijven (het verandert nogal vaak) de volgende items:

- Home (Dashboard)

- Alerts

- Permissions

- Classifications

- Data loss prevention (DLP)

- Data governance

- Supervision

- Threat management

- Mail flow

- Data privacy

- Search

- eDiscovery

- Reports

- Service assurance

Home (Dashboard)

Het Microsoft Protection dashboard is interessant want dit geeft je inzicht in globale statistieken en toegang tot andere portals. Je kunt hier zoeken naar gebruikers om te zien welke Azure rollen ze hebben, welke policies er van toepassing zijn en wat de recente activiteit is geweest (of ervoor kiezen de activiteitsopname te starten of te stoppen):

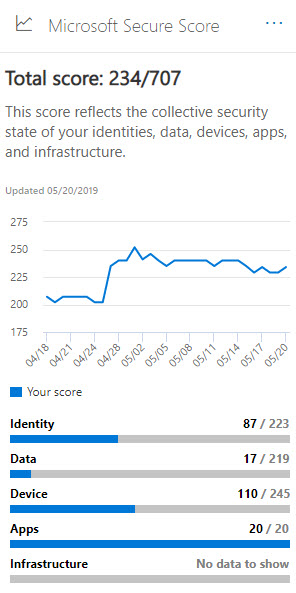

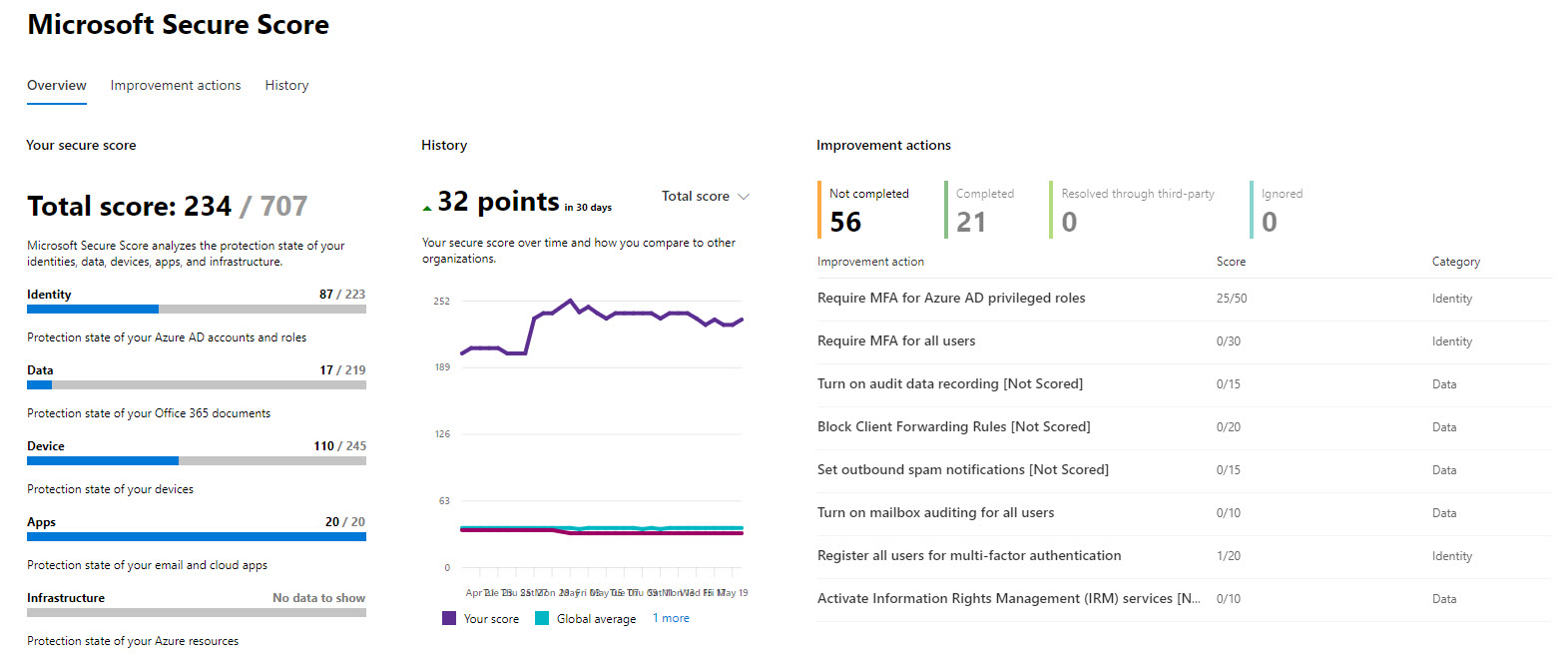

Wat nog interessanter is dat is de Microsoft Secure Score chart:

Deze grafiek geeft een globale indruk van je complete security. Hoe veilig is je infrastructuur, je devices en je apps. Je kunt deze grafiek ook gedetailleerder bekijken door deze te openen. Deze nieuwe Secure Score pagina (https://security.microsoft.com/securescore) geeft inzicht in dezelfde data maar ook in vergelijkbare trends en aanbevelingen / tips:

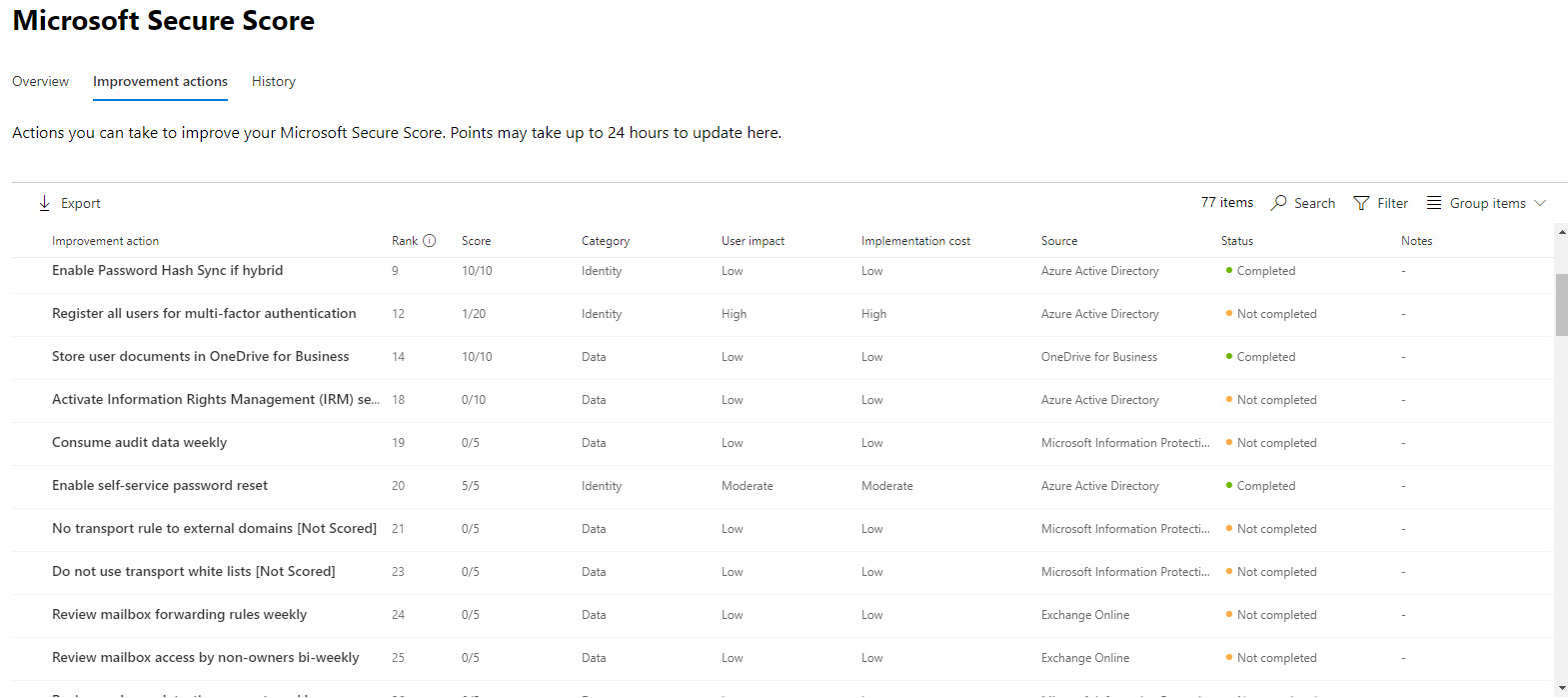

Door te klikken op “Improvement actions” krijg je meteen een helder beeld bij alle zaken die je nog kunt inregelen om de omgeving veiliger te maken. Op het moment van schrijven bestaat deze lijst uit 77 verschillende voorwaarden.

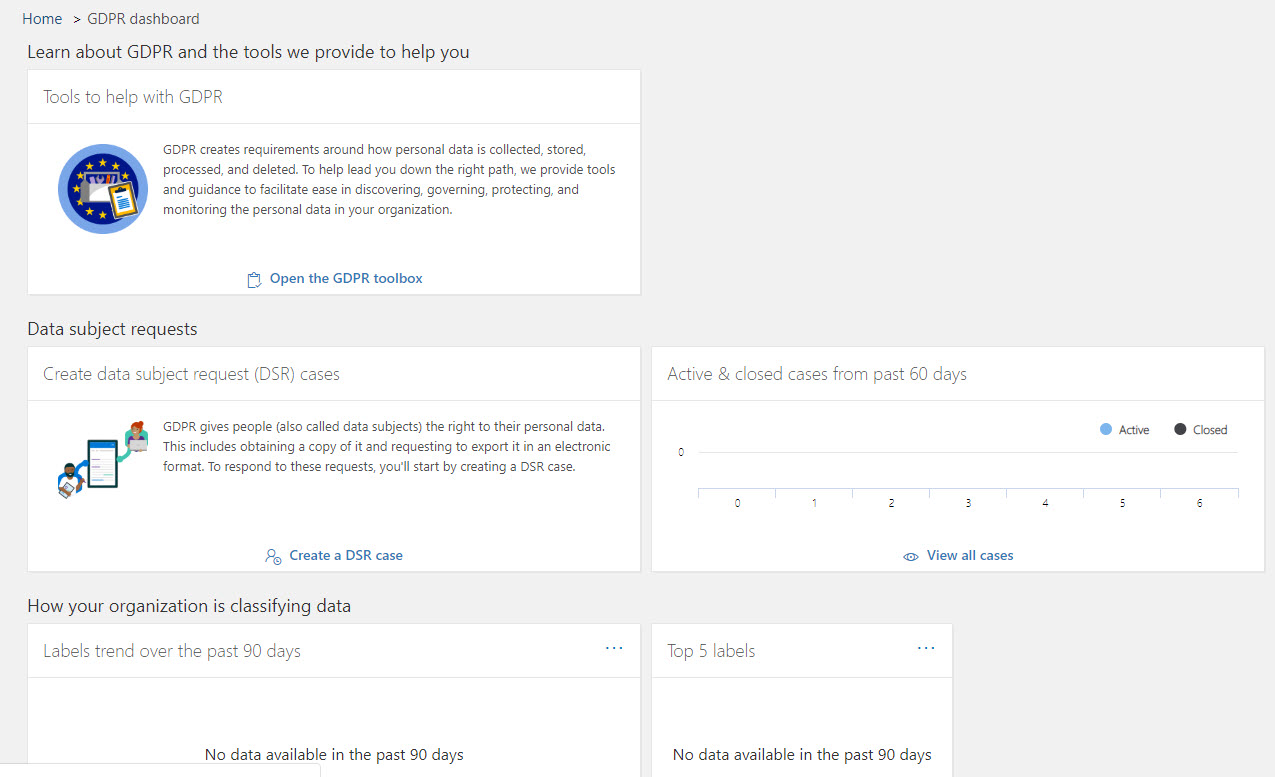

Verder geeft het home dashboard toegang tot items uit het hoofdmenu welke door Microsft allemaal “dashboards” genoemd worden. Een andere optie die het home dashboard biedt welke niet in het hoofdmenu staat is het GDPR dashboard.

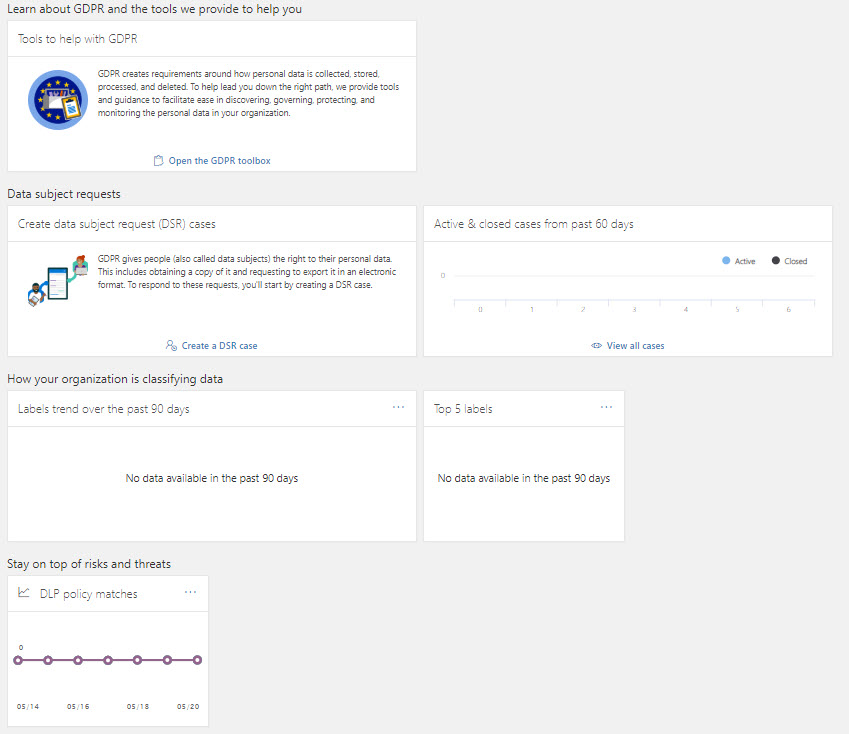

Dit GDPR Dashboard geeft weer toegang tot de GDPR Toolbox, DSR (Data Subject Request) Cases. Deze DSR Cases zijn feitelijk tickets die aangemaakt kunnen worden voor het opvragen van een kopie van de persoonlijke data van een gebruiker. Dit overzicht geeft inzicht in de status van de tickets. Ook vindt je hier de labels die gebruikt worden voor data classificatie en de DLP policies die getriggerd zijn.

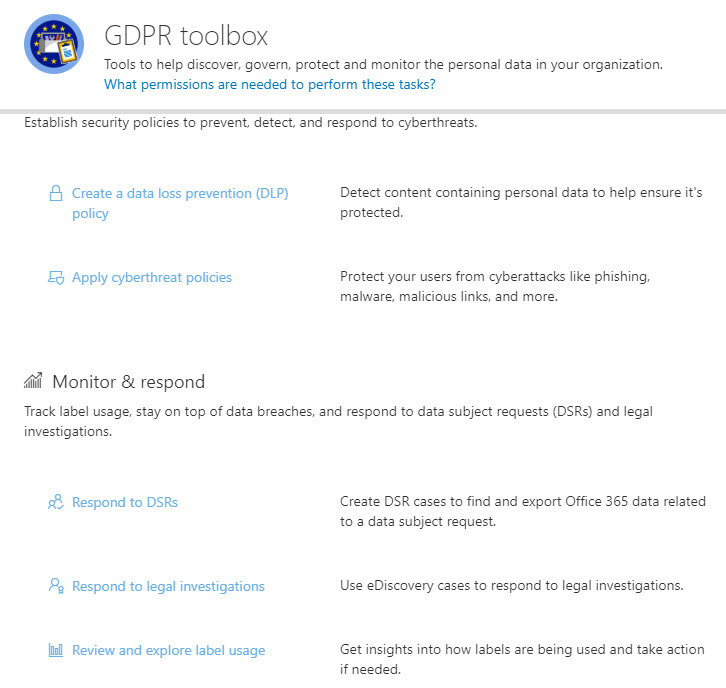

De GDPR Toolbox bestaat uit diverse tools om GDPR regels na te leven. Denk aan data imports, het vinden van persoonlijke data. Het automatisch toevoegen van labels en monitoring opties. De meeste van deze opties zijn ook te benaderen via het hoofdmenu en komen verderop in deze post aan bod.

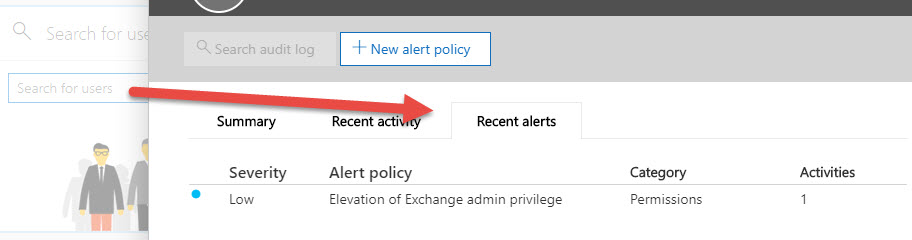

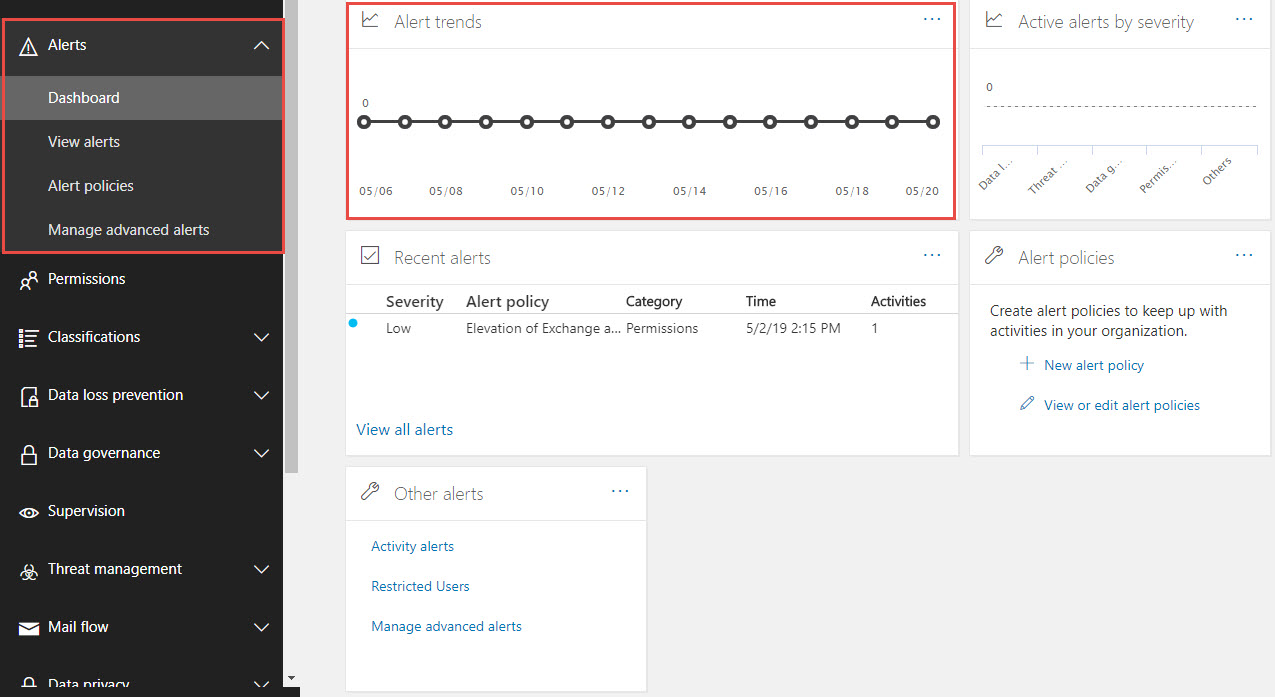

Alerts

Het “Alerts” item geeft toegang tot het alert dashboard en onderliggende items. Het dashboard geeft een quick-overview van alle alerts en de overige opties geven je toegang tot de configuratie van die alerts.

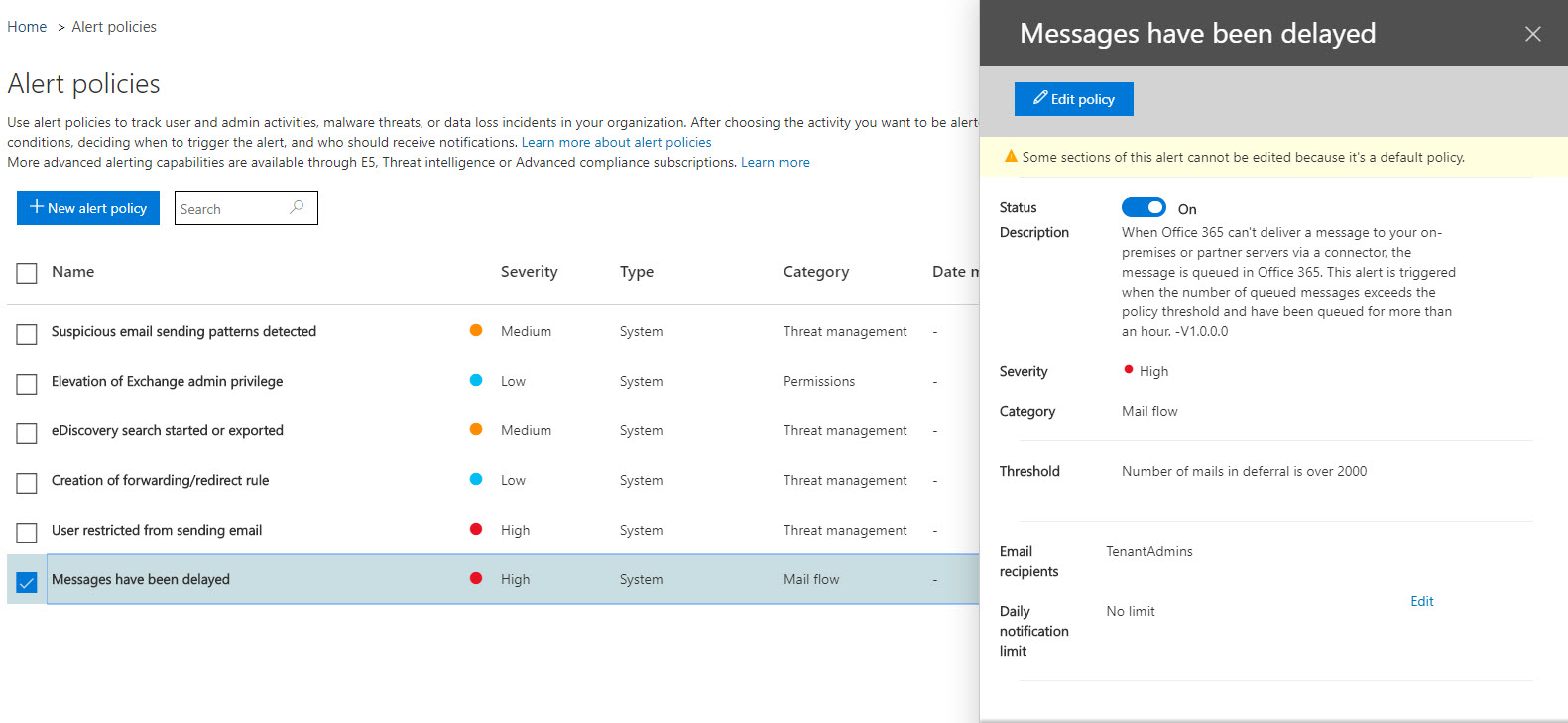

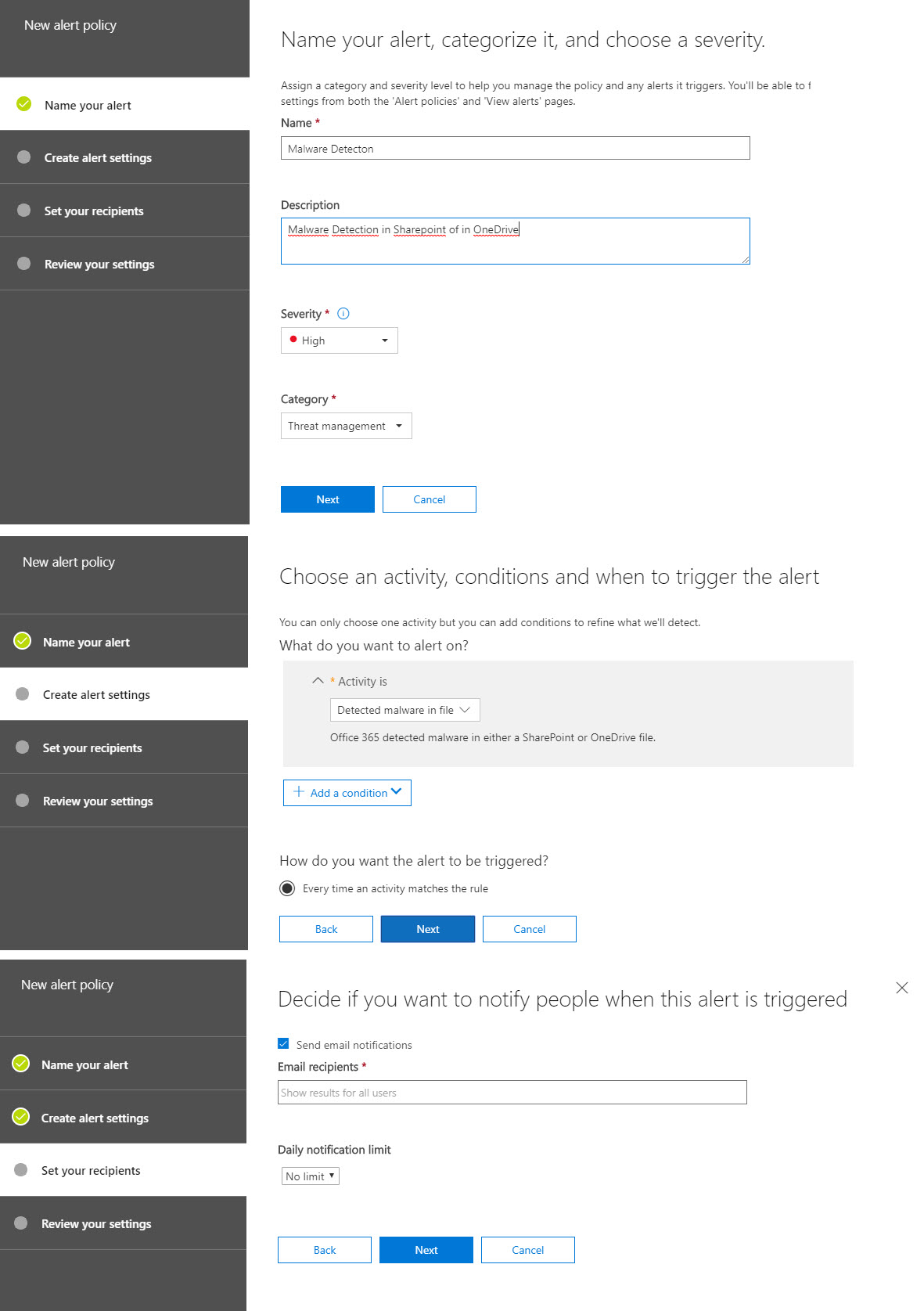

Laten we eerst eens gaan kijken naar de “Alert Policies” waar we de voorwaarden creëren voor het genereren van een alert.

Microsoft hanteert een aantal standaard policies die we niet kunnen aanpassen. Hier kun je naar hartenlust meerdere policies aan toevoegen.

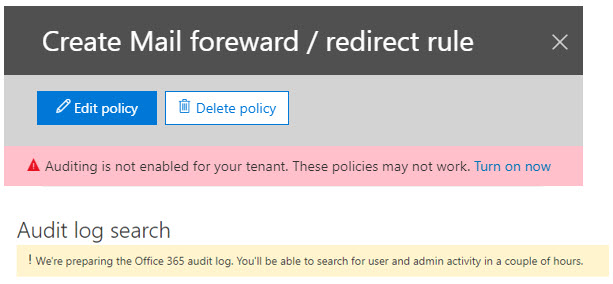

Nadat je een regel hebt gemaakt kan het zijn dat je een waarschuwing krijgt. In onderstaande geval is deze waarschuwing afkomstig vanuit “auditing”. Omdat de aangemaakte regel kijkt naar gebruikersacties op file niveau kan deze regel alleen aangemaakt worden door “auditing” in te schakelen. Het is aan te raden om dit meteen uit te voeren.

Het is aan te raden om hier de juiste alerts aan toe te voegen. Bedenk wat je wilt weten als administrator. Waar wil je op kunnen anticiperen en wat wil je vastleggen in de logging?

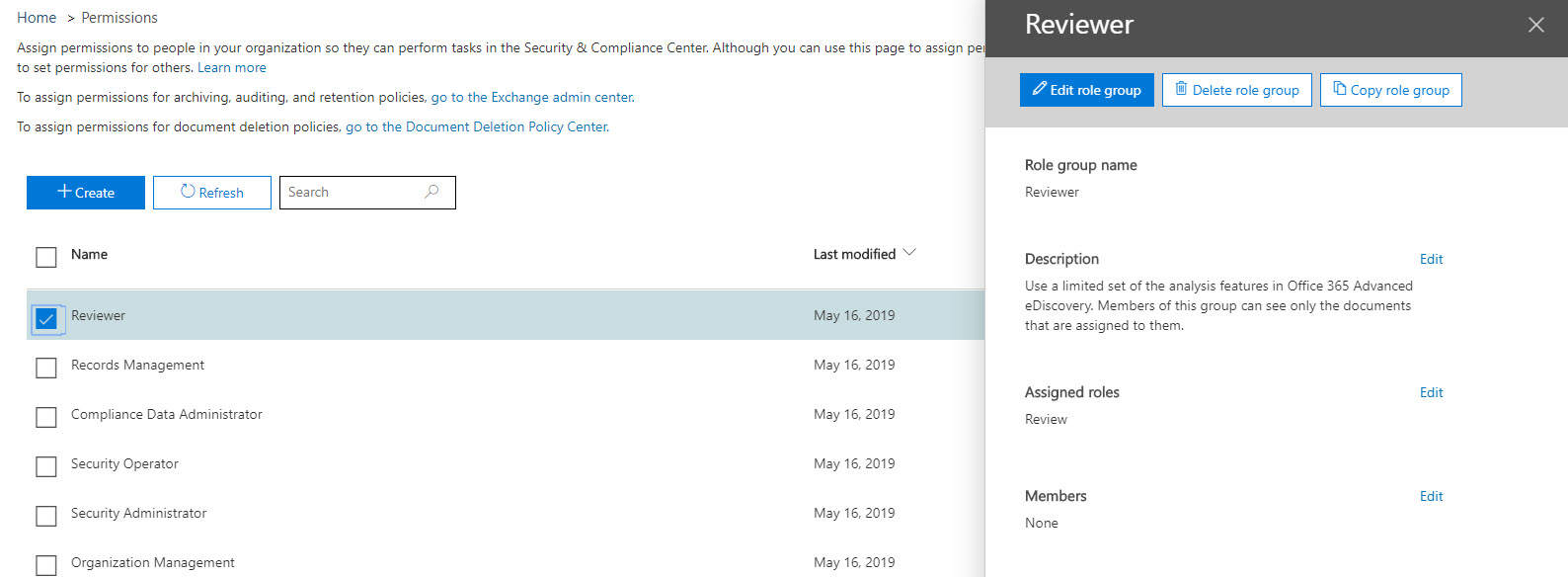

Permissions:

Het “permissions” item is relatief simpel en beperkt zich tot de rechten binnen het Microsoft Security & Compliance Center. Hier kunnen mensen worden toegevoegd aan een bepaalde rol welke weer bepaalde rechten heeft binnen het center. Zo kun je mensen toevoegen die de logs mogen bekijken of die slechts toegang hebben tot een specifiek gedeelte. Microsoft heeft al een groot aantal rollen standaard beschikbaar maar het is ook mogelijk om zelf nieuwe rollen te maken en te definiëren.

Classification:

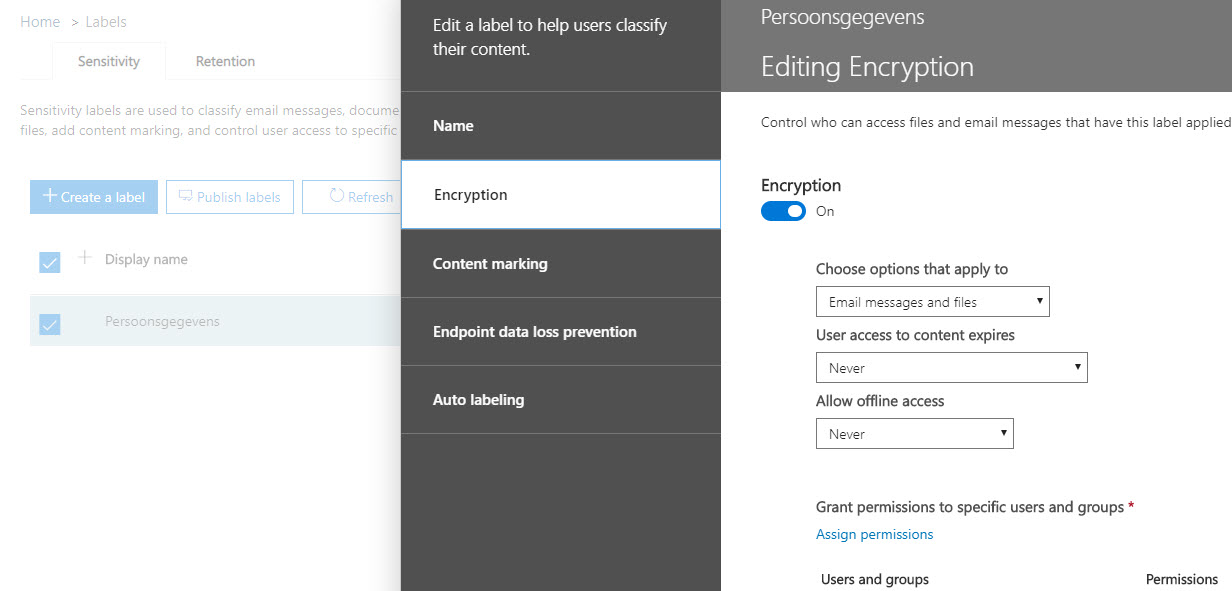

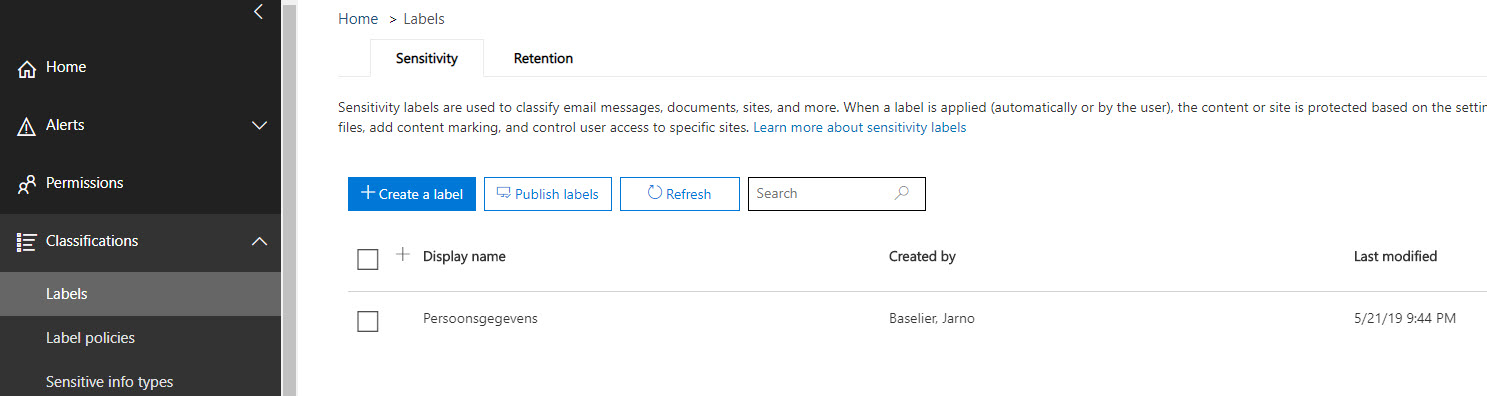

Het classification item is bedoeld voor data classificatie. Hier vinden we de optie om labels te maken. Deze labels kunnen later handmatig of automatisch toegevoegd worden aan data. Op basis van het label, de dataclassificatie kan dan weer een bepaalde actie wel of niet uitgevoerd worden. Deze labels kunnen toegepast worden op diverse containers. Denk aan bestanden, e-mails maar ook op b.v. sites.

Nadat de labels zijn aangemaakt verschijnen deze om te gebruiken in Outlook, Sharepoint en OneDrive. Je kunt 2 soorten labels aanmaken. Zogenaamde “Sensivity” Labels en “Retention” Labels. Sensivity labels worden gebruikt om de data te classificeren en de retention labels om aan te geven wat er met de data moet gebeuren als de retentieperiode voorbij is. B.v. ik classificeer mijn data met “tijdelijk” en deze data wordt automatisch na 3 dagen verwijderd.

Het aanmaken van een label vergt echter wel wat tijd omdat er goed nagedacht moet worden over de consequenties en gevolgen van het label. Zo kun je er bij een sensivity label voor kiezen om de bestanden (of e-mail) te versleutelen. Ook kun je DLP toepassen (werkt momenteel alleen nog voor die data op Windows apparaten. Je kunt het label automatisch laten toepassen. Een voorwaarde hiervoor is wel dat de “Azure Information Protection unified labeling client” geïnstalleerd is. De labels zullen dan automatisch worden toegepast als gevoelige informatie opgeslagen of verstuurd wordt. Je kunt er ook voor kiezen om de gebruiker te adviseren over het toepassen van het label. Tenslotte kun je ook nog content marketing toevoegen waarmee je de content voorziet custom headers en layouts.

Nadat een label is gemaakt is deze nog niet geactiveerd. Om het label te activeren kies je voor “Publish”. Er wordt dan een “Label Policy” gemaakt (ook als los element in het menu beschikbaar). Je kunt dan kiezen welke gebruikers het label toegewezen krijgen en hoe deze het label kunnen gebruiken.

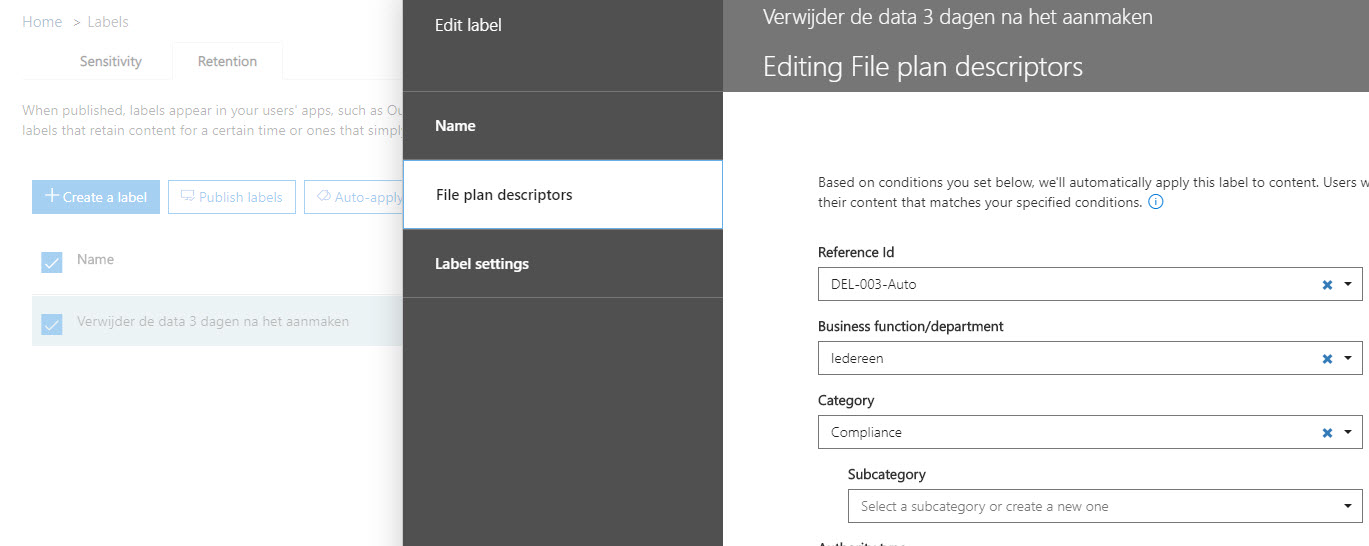

Een retention label kent weer andere velden zoals hoe lang de data bewaard moet worden of hoe snel de data verwijderd moet worden. Ook moet je kiezen voor wie het label van toepassing is en vanuit welke regelgeving het label wordt gebruikt. Ook hier moet het label voor gebruik weer gepubliceerd worden.

Het is zeker aan te raden om vanuit de actieve wet- en regelgeving of geldende normen deze regels te maken. Let er daarbij wel op dat ook gebruikers goed geïnformeerd worden over het bestaan en de gevolgen van de regels. Fout gebruik van de labels kan resulteren in ongewenst veel data en ongewenste gebruikerservaringen. Regels zijn een mooie basis om toe te passen en om data classificatie af te dwingen mits dit zorgvuldig gebeurt!

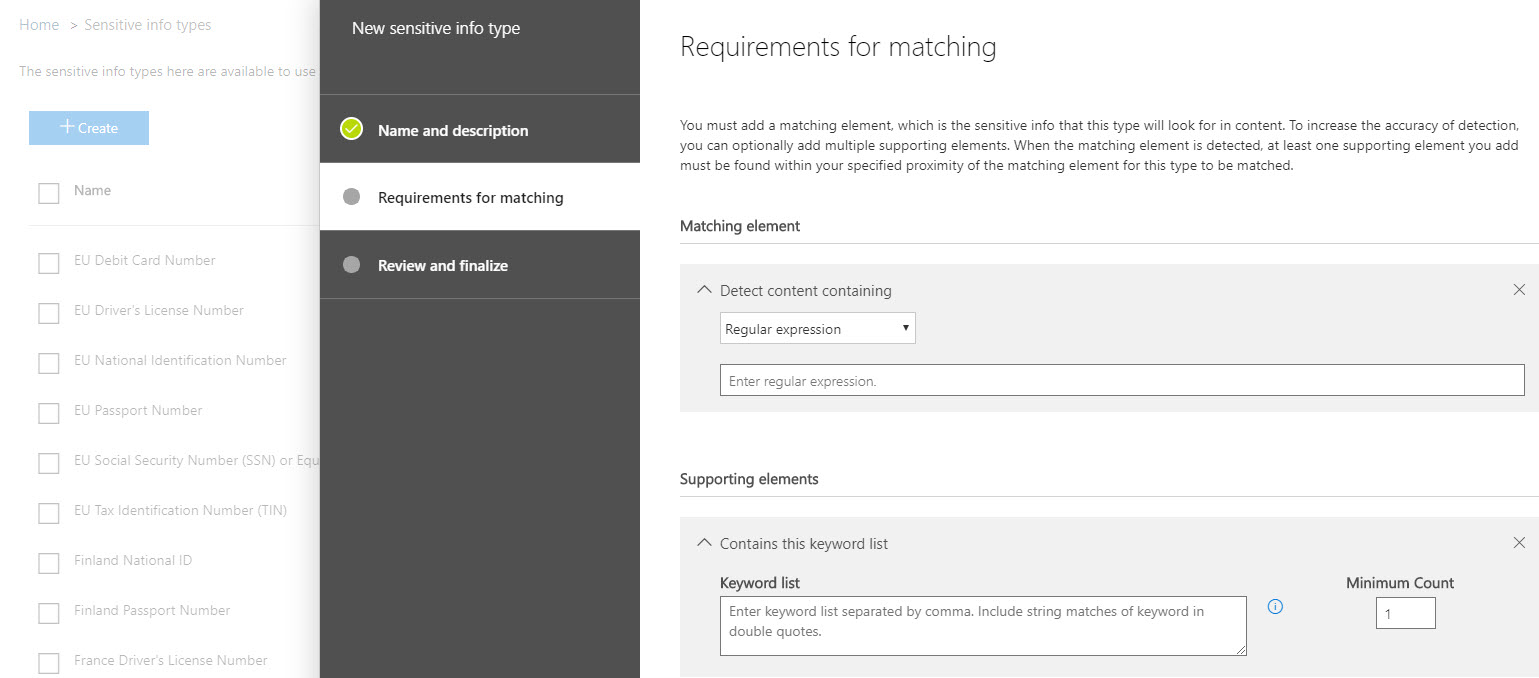

Verder hebben we de optie om “Sensitive Info Types” aan te maken. Deze info types kunnen weer gebruikt worden binnen de labels. Standaard kent Microsoft heel veel info types zoals het BSN nummer. Je kunt zelf ook nieuwe info types aanmaken op basis van keywords & regular expressions. Het toevoegen van deze regels gaat best ver. Test na het aanmaken van je info types deze goed voordat je ze in productie neemt om false-positives te voorkomen.

Data loss prevention (DLP)

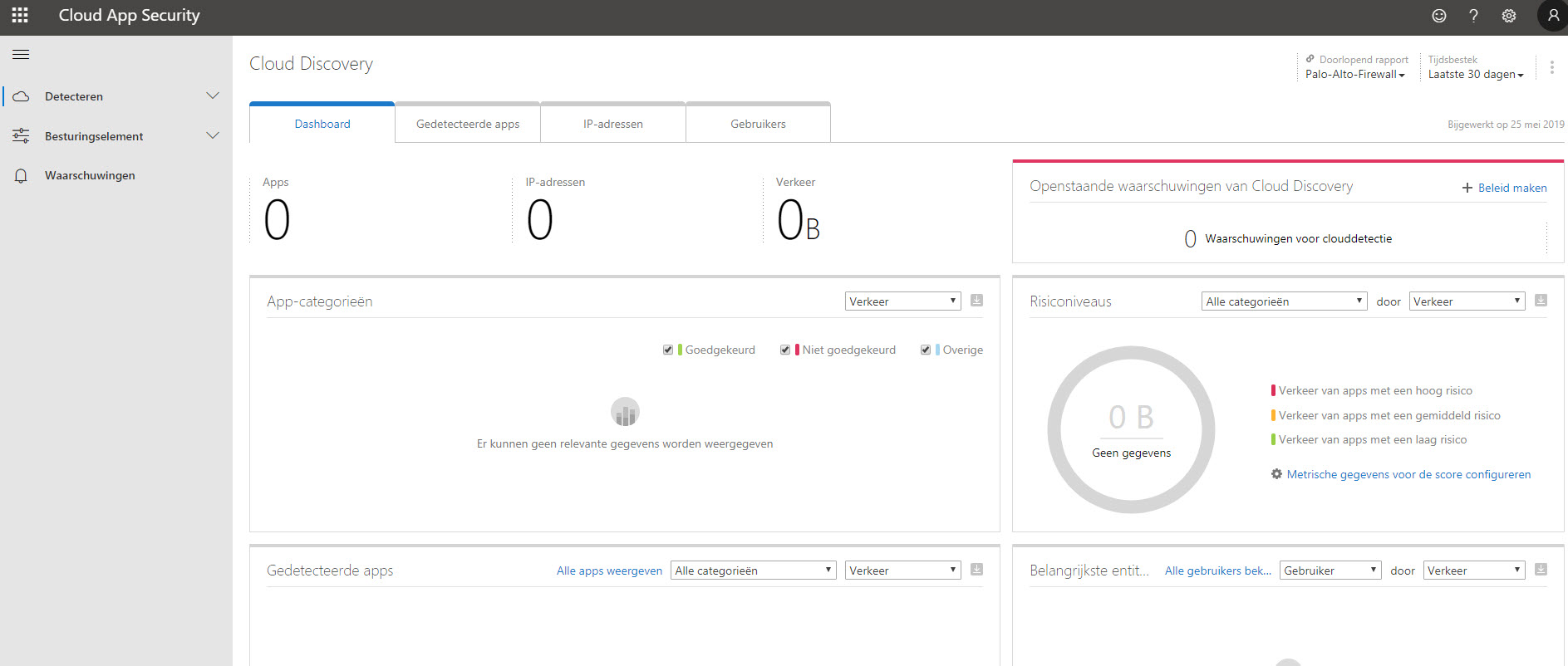

Binnen de Data Loss Prevention sectie kunnen we policy objecten maken om onze data en applicaties te beschermen. Het policy gedeelte is gebouwd om data te beschermen en de “App Permissions” is om inzicht te krijgen in het gebruik van cloud applicaties en schaduw-IT. App Permissions foreward je naar de Cloud App Security Portal (https://portal.cloudappsecurity.com). Binnen dit portal zijn uitgebreide functies beschikbaar om een goed inzicht te krijgen van alle gebruikte cloud apps, IP adressen en gebruiker.

Via de policies kunnen we ervoor zorgen dat gevoelige data het corporate netwerk niet verlaat. Je kunt hier aangeven hoe de gevoelige data eruit ziet (gedefinieerd bij de “Sensitive Info Types”), hoe vaak deze voor mag komen alvorens de policy in werking treedt en wat er vervolgens voor actie gedaan moet worden.

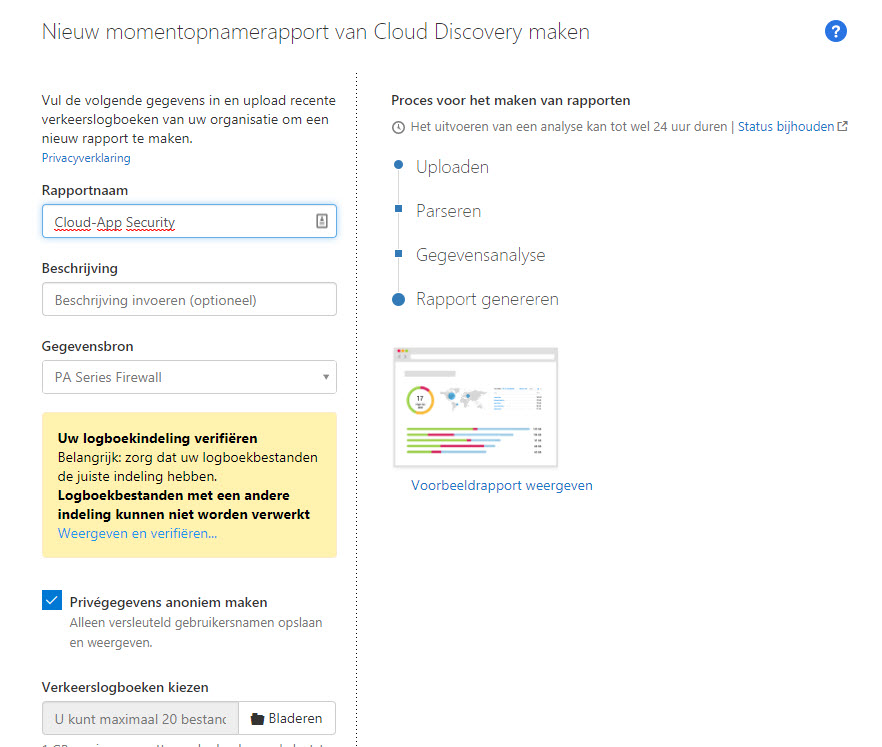

De portal kan deze gegevens alleen verzamelen via de juiste gegevens van het netwerk. Je kunt hiervoor diverse deployment modellen gebruiken maar de meest gebruikte is de installatie van een zogenaamde “log collector” docker (on-premise of in azure) welke de log gegevens van een gateway device (firewall) ontvangt, analyseert en doorstuurt naar de Cloud App Security portal.

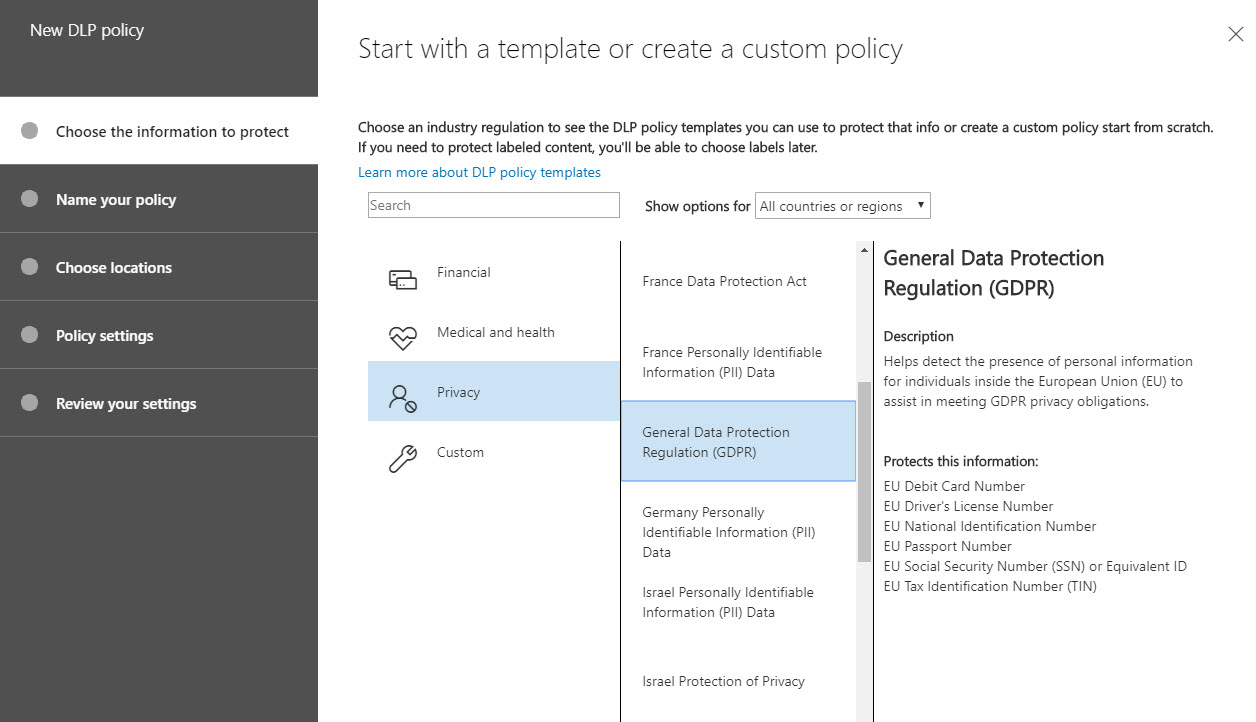

Ook kent Microsoft een aantal default policies welke ingeschakeld kunnen worden op basis van lokaal geldende wetten regels en normen, zoals b.v. een GDPR policy:

Het is aan te raden om sowieso de GDPR policy te testen en in te stellen. Mocht je hiernaast nog andere gevoelige data kennen dan deze definiëren als “Sensitive Info Type” en toevoegen aan een DLP Policy.

Data governance

Bij “Data Governance” gaat het erom uw inhoud te classificeren, deze zo lang als nodig te behouden en er vanaf te komen als u dat niet doet. Met onze hulpprogramma’s kunt u de volledige levenscyclus van de inhoud beheren, van het importeren en opslaan van gegevens aan het begin tot het bewaren en vervolgens verwijderen van gegevens aan het einde. We hebben het GDPR Dashboard al eerder bekeken en het Data Governance dashboard kent dezelfde items welke een verzameling zijn van eerder besproken onderdelen. Denk aan het gebruik van labels, het importeren van data (zoals PST’s), DLP en retentieperiodes. Toch kent het Data Governance gedeelte een paar nieuwe zaken, zoals:

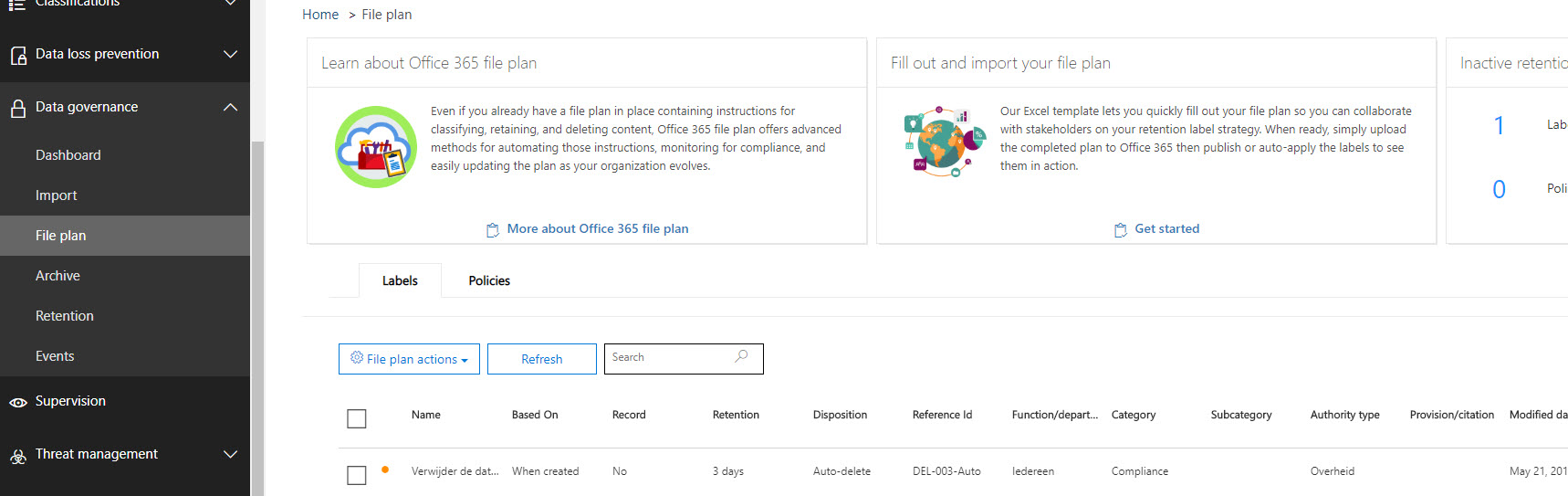

File Plans: Zelfs als je al een bestandsplan hebt dat instructies bevat voor het classificeren, behouden en verwijderen van data dan is het mogelijk om met Office 365 File Plans nog meer geavanceerde methoden voor het automatiseren van de instructies en het controleren op naleving te maken. File Plans zijn eenvoudig bij te werken naarmate de organisatie evolueert.

Onder de “File Plan” labels vinden we de eerder gemaakte “retentie” labels terug.

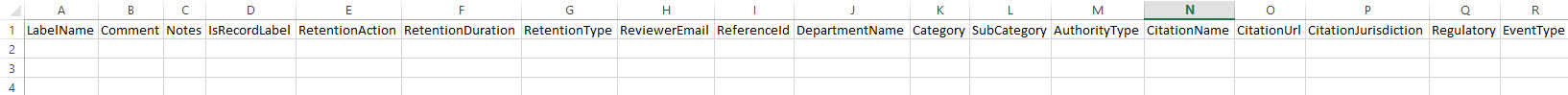

Onder de “File Plan Policies” kunnen we de labels toepassen of automatisch toe laten passen. Het mooiste van deze sectie is de mogelijkheid om via Excel (CSV) een fileplan te maken en te uploaden. Op die manier kun je snel 1 of meerdere plannen bedenken en importeren.

Meer informatie over de velden die je kunt kiezen is hier te vinden:

https://docs.microsoft.com/en-us/office365/securitycompliance/file-plan-manager

Archive: Hier kunnen we per gebruiker een archive mailbox inschakelen. Het inschakelen van een archive mailbox zorgt ervoor dat alle e-mail volgens de retentieperiode (default is “alle e-mail ouder dan 2 jaar”) naar de archive e-mailbox verplaatst wordt. Dit geeft extra ruimte in je primaire postvak.

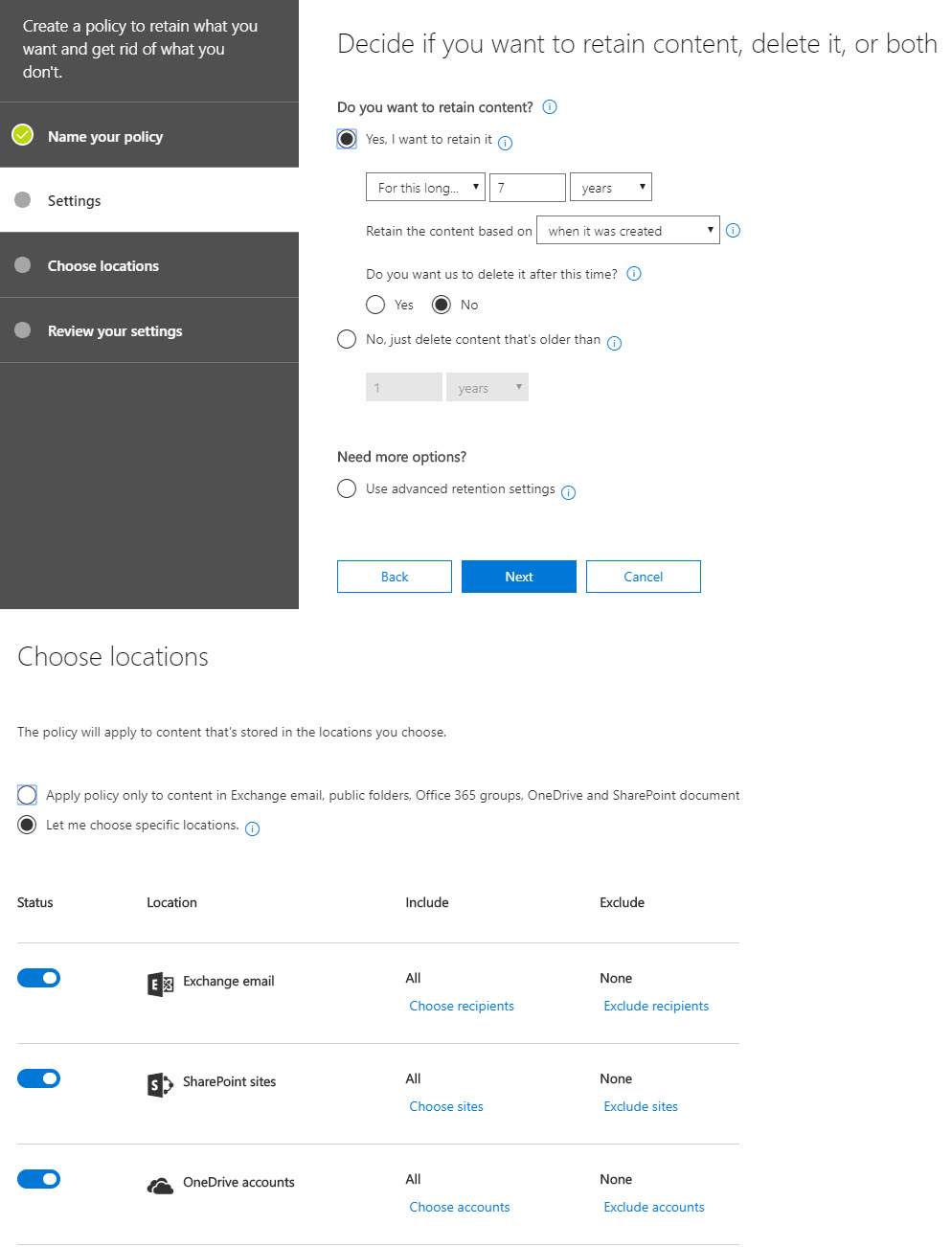

Retention: Onder het “Retention” kopje kun je instellen welke data automatisch gearchiveerd en verwijderd moet worden.

Events: Events werken samen met de retentieperiode van data. Standaard kunnen we data bewaren op basis van data eigenschappen zoals b.v. op aanmaak- of modificatiedatum. Maar vaak willen we data nog een X aantal jaar bewaren nadat de gebruiker de organisatie verlaten heeft. Als je dat wilt dan moet je een “event type” aanmaken zoals b.v. “Ontslag”. Microsoft kent ook een paar default event types. Je kunt nu een retentieperiode aanmaken op basis van een event. Wanneer in dit geval de gebruiker ontslag neemt moet je dit handmatig loggen in het systeem. Office365 kan immers niet “weten” wanneer een gebruiker ontslag genomen heeft.

Het is aan te raden om op te vragen welke data bewaard moet blijven en hoe lang. Door dit inzichtelijk te krijgen kun je de wettelijke normen forceren in Office365.

Supervision

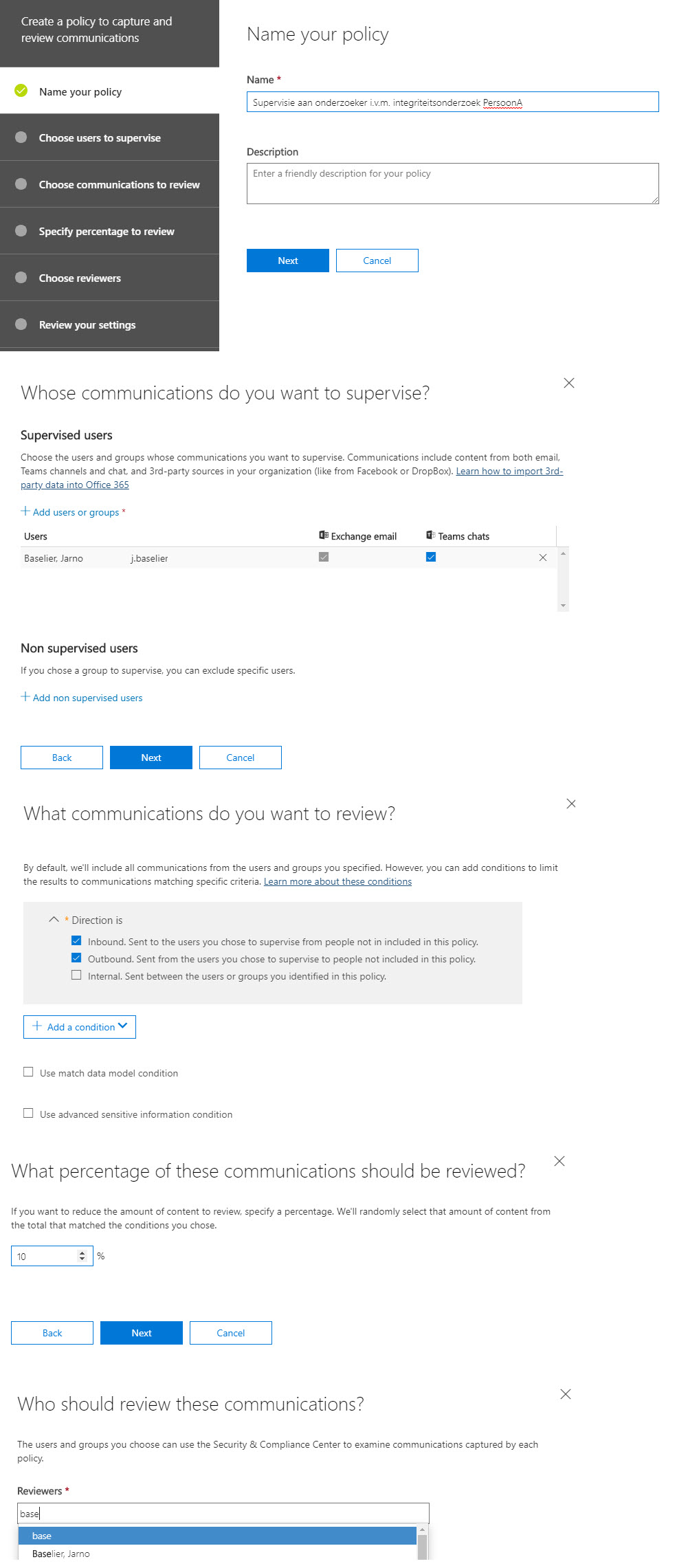

Met supervisie is het mogelijk om policies te maken welke e-mail en communicatie van derden in uw organisatie vastlegt. Op deze manier kan deze data worden onderzocht door interne of externe onderzoekers. De onderzoekers kunnen de data vervolgens classificeren en controleren of ze voldoen aan het beleid van uw organisatie.

Threat management

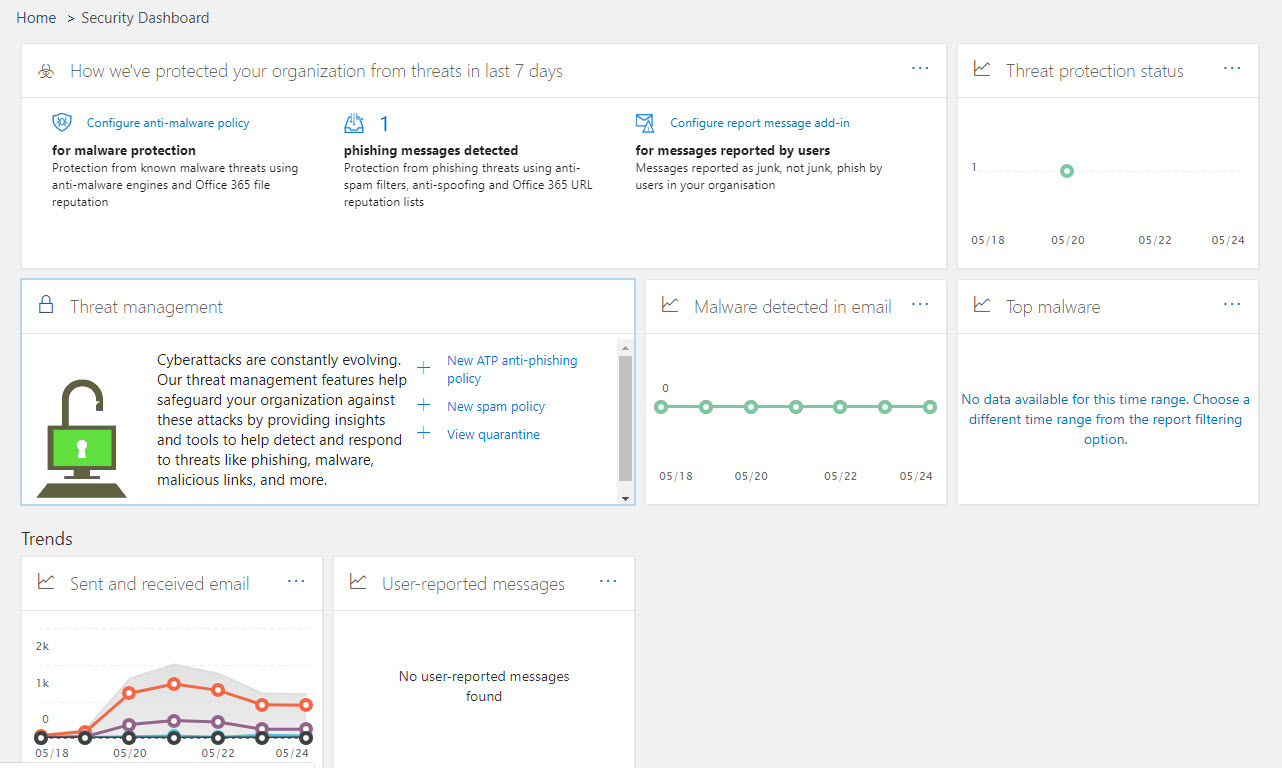

Het “Threat Management” onderdeel geeft inzicht in het veiligheidsniveau van de omgeving. Hoeveel malware is er tegengehouden? Hoeveel phishing e-mails zijn er tegengehouden etc. Deze sectie geeft 3 opties, het dashboard met statistieken en links naar diverse onderdelen die ook te benaderen zijn via de overige 2 links, namelijk “Review” en “Policy”.

Review: De “review” sectie maakt het mogelijk om de quarantaine e-mail berichten te bekijken en deze te verwijderen of vrij te geven. Ook is het mogelijk om geblokkeerde gebruikers (die geblokkeerd zijn voor het versturen van spam) vrij te geven. En als er berichten door gebruikers aangemerkt worden als “spam” kunnen deze hier ook gereviewed.

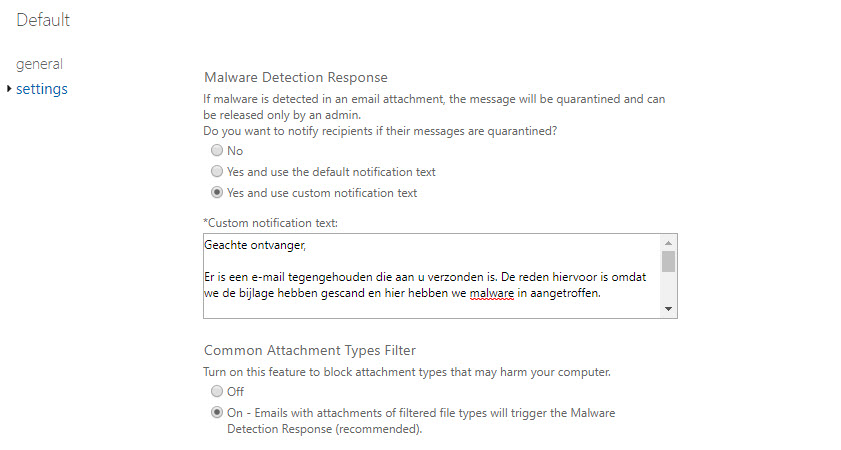

Policy: De “policy” sectie is wederom waar de grote magie gebeurt. Hier is het mogelijk om je eigen regels te maken. Stel hier het anti-malware filter in voor ExchangeOnline, en voeg eventueel DKIM domainkeys toe.

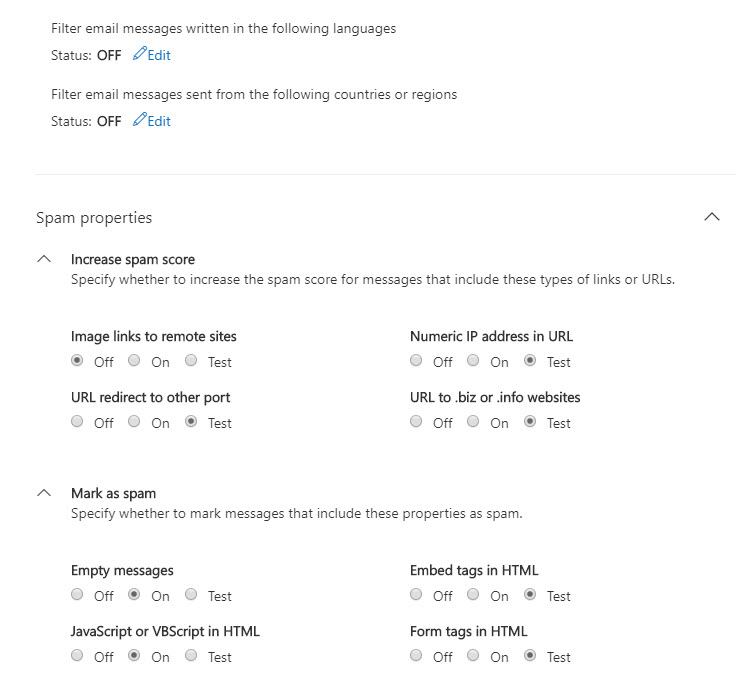

Stel je eigen anti-spam policy op:

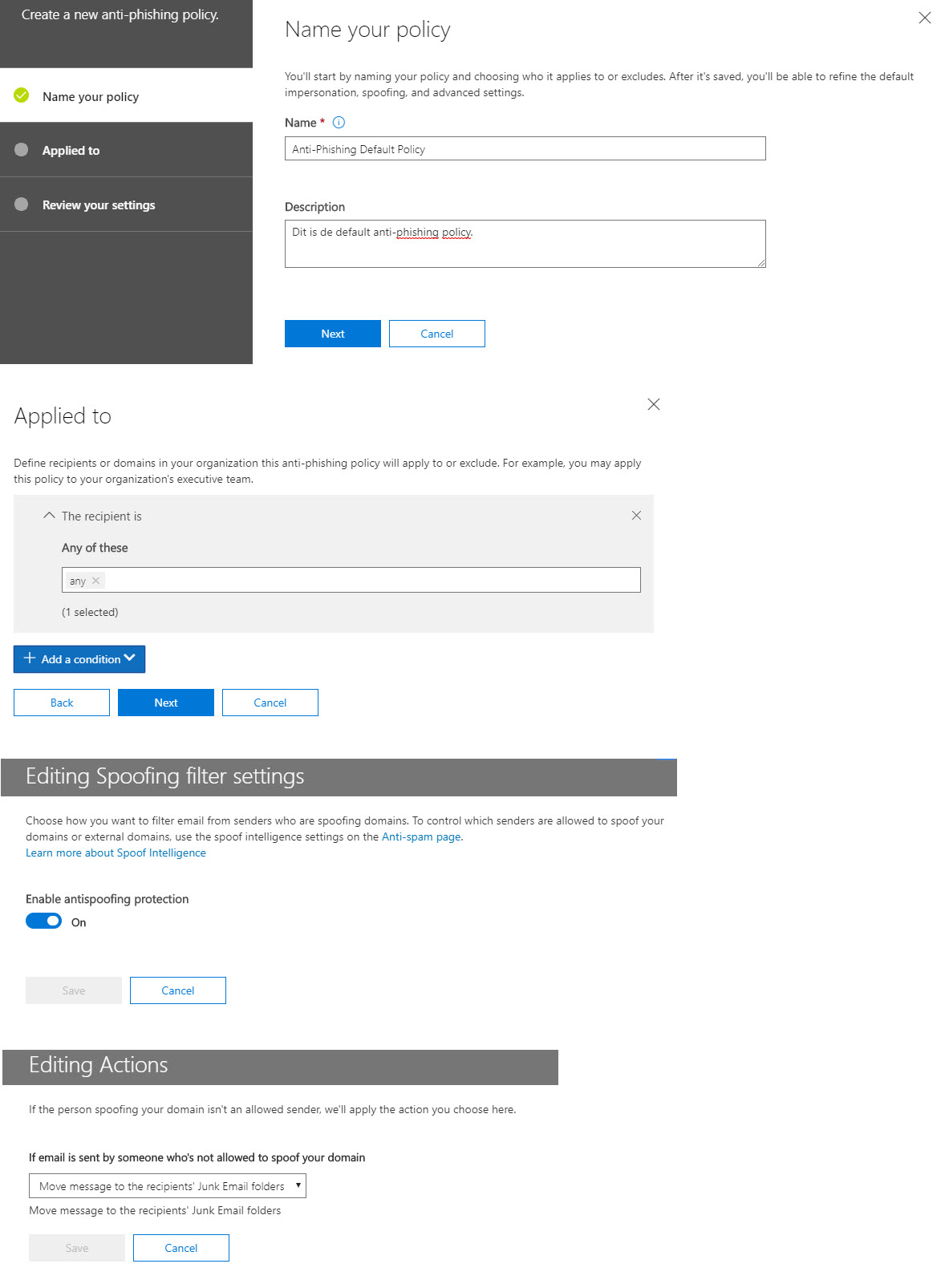

En maak je anti-phishing policies:

Kortom er zijn veel e-mail gerelateerde policies mogelijk in de “Threat Management” sectie.

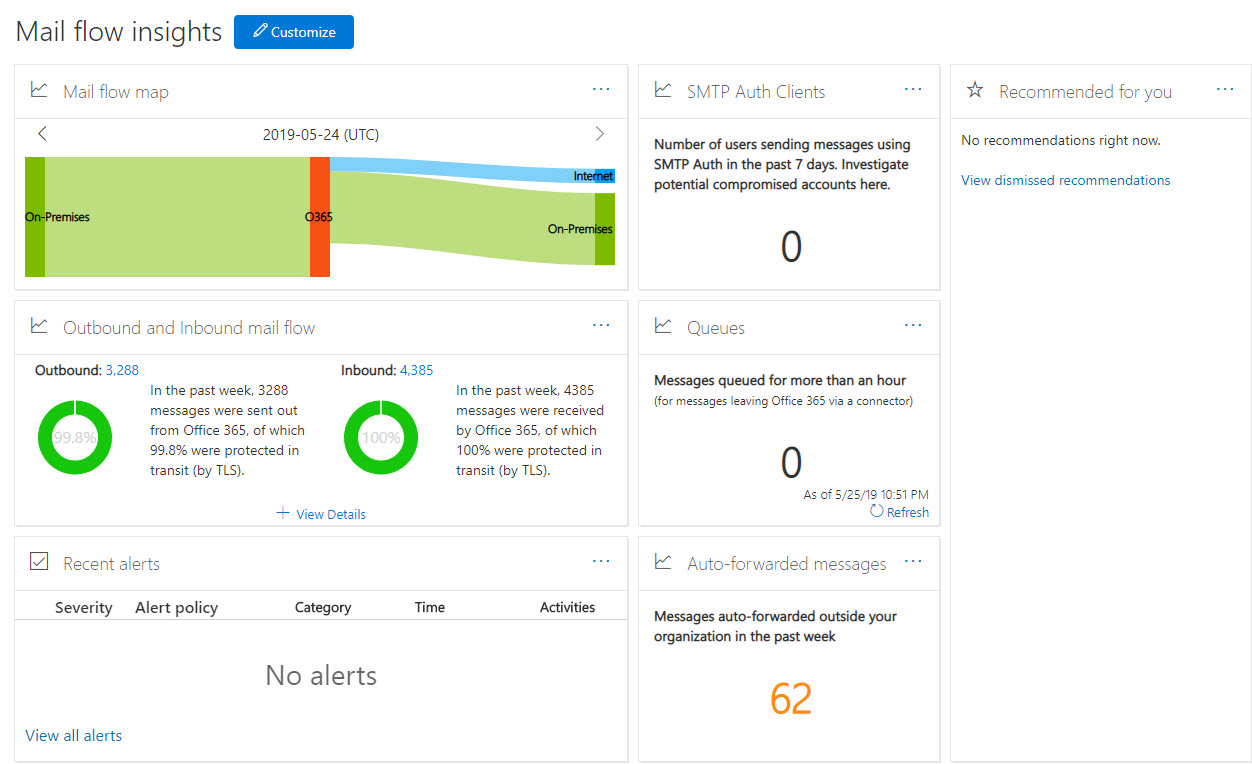

Mail flow

Het “Mail Flow” onderdeel is speciaal om inzicht te krijgen in e-mail statistieken. Waar gaat e-mail naartoe? Hoeveel gebruikers relayen over SMTP? Welke e-mail gaat bij een hybride setup naar de on-prem e-mailserver? Hoeveel e-mails inbound en outbound? Dat wordt allemaal netjes weergegeven op het Mail Flow Dashboard:

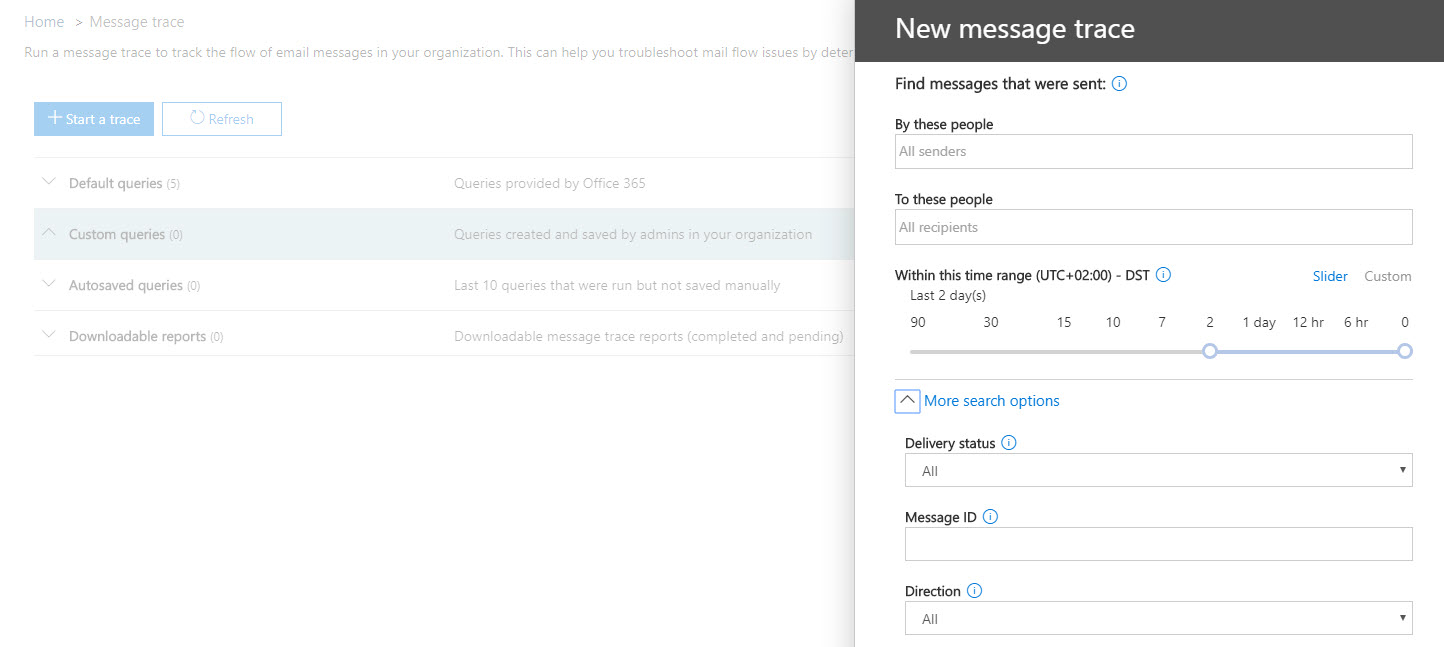

Onder “Message Trace” kunnen we op een geavanceerde manier e-mailberichten terugvinden en traceren. Waar is de e-mail naartoe verzonden? Waar is deze tegengehouden? Dit is ontzettend handig voor het troubleshooten van e-mail problemen.

Data privacy

Data Privacy is weer een link naar het GDPR Dashboard met bijbehorende GDPR toolkit alsmede de mogelijkheid om DSR (Data Subject Request) te bekijken en af te handelen.

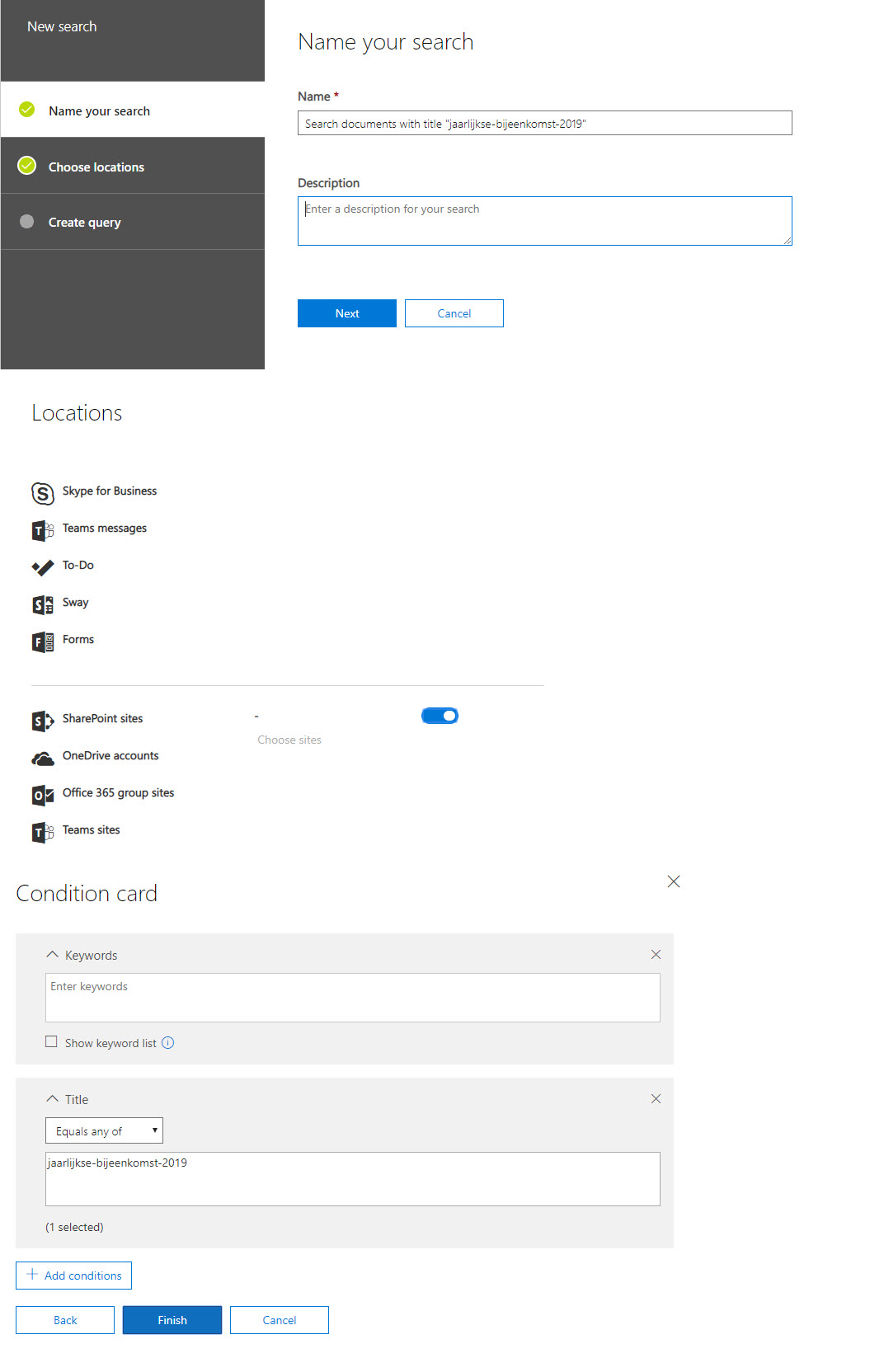

Search

Het “Search” onderdeel heeft eigenlijk helemaal niets met “Security” te maken. Het “Search” onderdeel doet precies wat de titel aangeeft. Het laat je zoeken binnen de content van je tenant. Zoek je specifieke data binnen ExchangeOnline, Sharepoint een Team Site of iets anders, gebruik dan de zoekfunctie. Deze zoekfunctie laat je je eigen zoekexpressies gebruiken zodat je vrij simpel goed en grondig kunt zoeken. Je kun de search functie ook gebruiken om door de audit logboeken te zoeken.

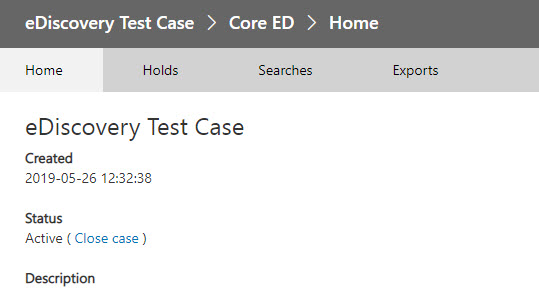

eDiscovery

eDiscovery is feitelijk het opzetten van een digitale zoekopdracht naar content waarbij je meteen een case aanmaakt en de resultaten hieraan koppelt. Nadat een eDiscovery-case is gemaakt kies je wie er toegang heeft tot de case en de gevonden resultaten van de zoekopdrachten. Je kunt eDiscovery o.a. laten zoeken naar e-mail, documenten, Skype voor Bedrijven-gesprekken, Teamgegevens en andere inhoud. Zoekresultaten kunnen vervolgens weer geëxporteerd worden. Je hebt de keuze tussen eDiscovery en Advanced eDiscovery. Gebruik Advanced eDiscovery om cases aan te maken die nu of later gebruikt moeten worden voor juridische zaken. Bewaar gegevens die relevant zijn voor de case, voeg deze toe aan een revisieset, herzie deze en pas analyses toe om het datavolume te reduceren tot wat het meeste van toepassing is voor de case. Je kunt documenten labelen, annoteren en redigeren en volgens een werkset exporteren voor presentatie. Advanced eDiscovery geeft dus net wat meer tools en functies om cases aan te maken en data terug te brengen tot het hoognodige.

Reports

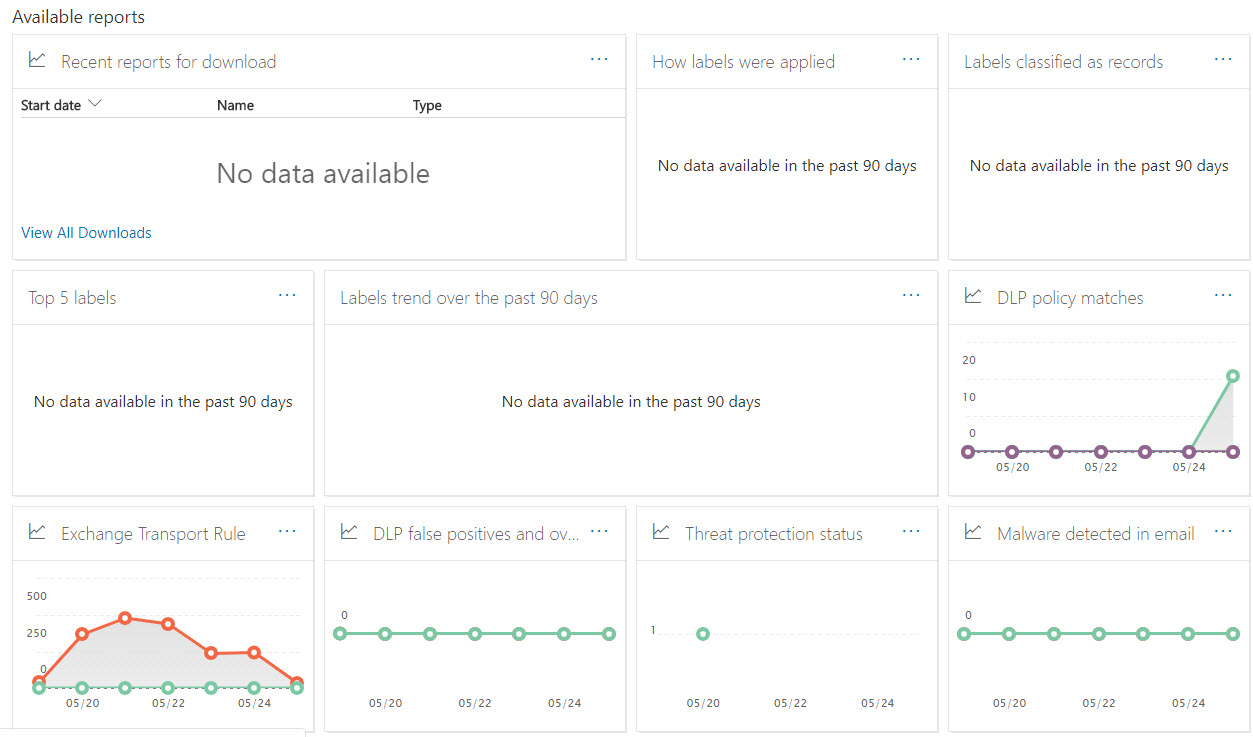

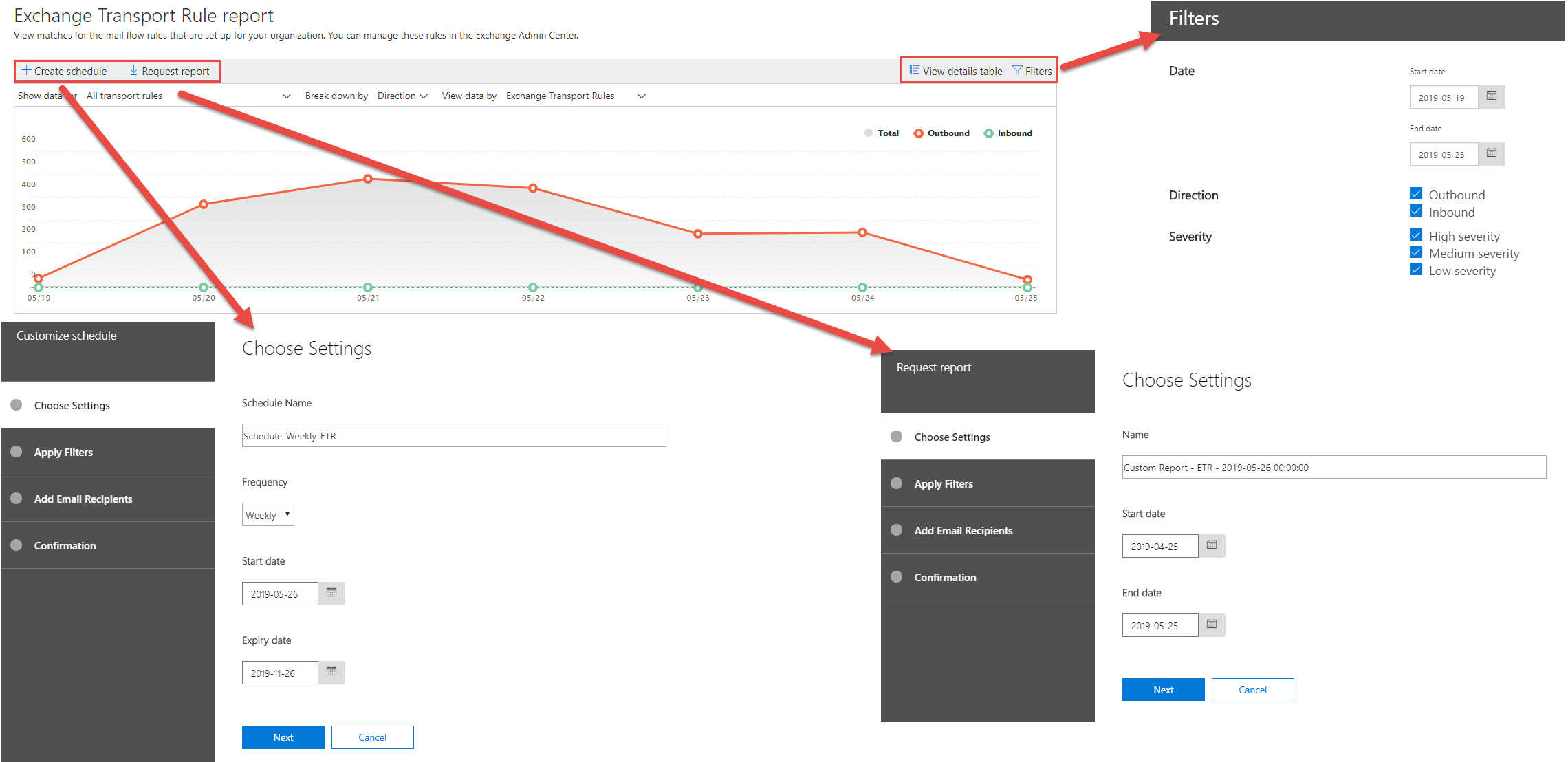

Nog een sectie waarvan de naam de lading prima dekt. Report, het gedeelte waar je handmatig en geautomatiseerd rapportages kunt maken.

Het dashboard toont alle mogelijke rapportages. Door op een specifieke chart te klikken ga je naar de detailpagina waar je meer inzicht hebt in de statistieken van die chart, filter toe kunt passen en waar je een rapportage op kunt vragen of een schedule aan kunt maken om de rapportage periodiek aan te laten maken.

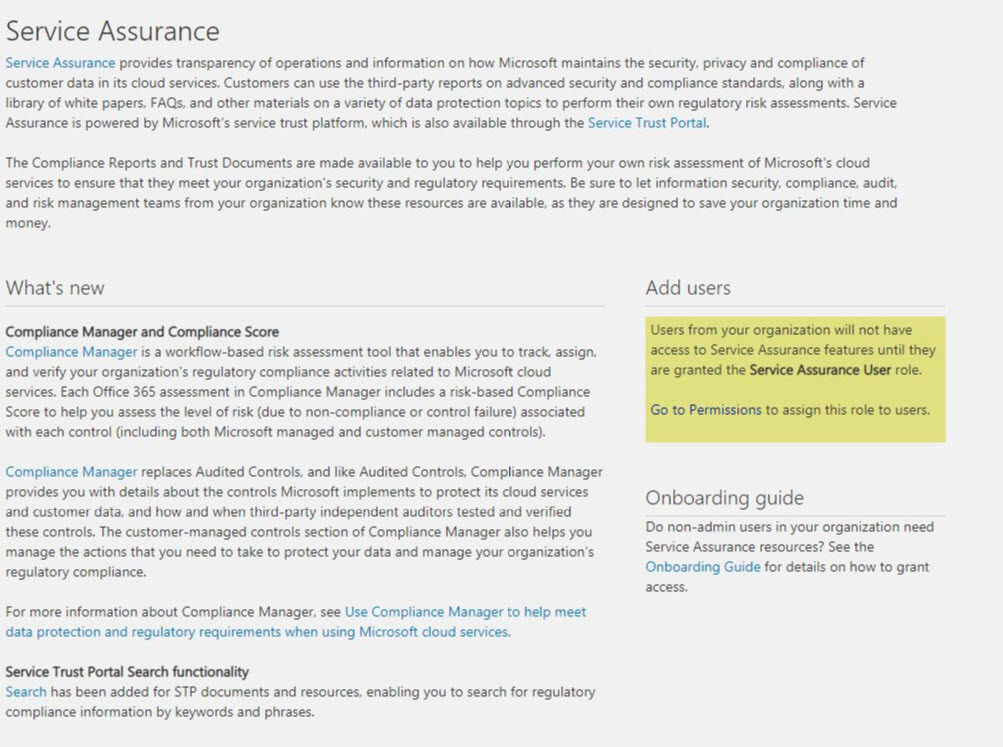

Service assurance

De Service Assurance sectie bevat vertrouwelijke informatie van Microsoft welke je als klant mag inzien na het selecteren van je locatie en branche en je nadrukkelijk akkoord gaat om de informatie niet vrij te geven zonder schriftelijk akkoord van Microsoft.

Nadat je instellingen opgeslagen zijn worden compliance rapportages, vertrouwelijke documenten en auditeerbare controles toegankelijk. Deze nalevingsrapporten en vertrouwelijke documenten worden ter beschikking gesteld om te helpen bij het uitvoeren van je eigen risicobeoordeling van de Microsoft cloudservices en om ervoor te zorgen dat deze voldoen aan de wettelijke vereisten van de organisatie. Het is aan te raden dat de teams voor informatiebeveiliging, compliance, audit en risicobeheer van de organisatie deze bronnen kunnen benaderen en dat men weet dat deze beschikbaar zijn.

Deze teams kunnen de rapporten van derden over geavanceerde beveiligings- en nalevingsnormen gebruiken, samen met een bibliotheek met whitepapers, FAQ’s en andere materialen over gegevensbescherming. Om deze teams toegang tot de “Service Assurance” te geven moeten de leden de “Service Assurance User” rol toegewezen krijgen.

Nadat je akkoord bent graag komt u op de volgende pagina:

Vanuit hier kunt u de “Compliance Manager” (https://servicetrust.microsoft.com/ComplianceManager) starten om toegang tot bovengenoemde resources te verkrijgen (wel eerst opnieuw inloggen).

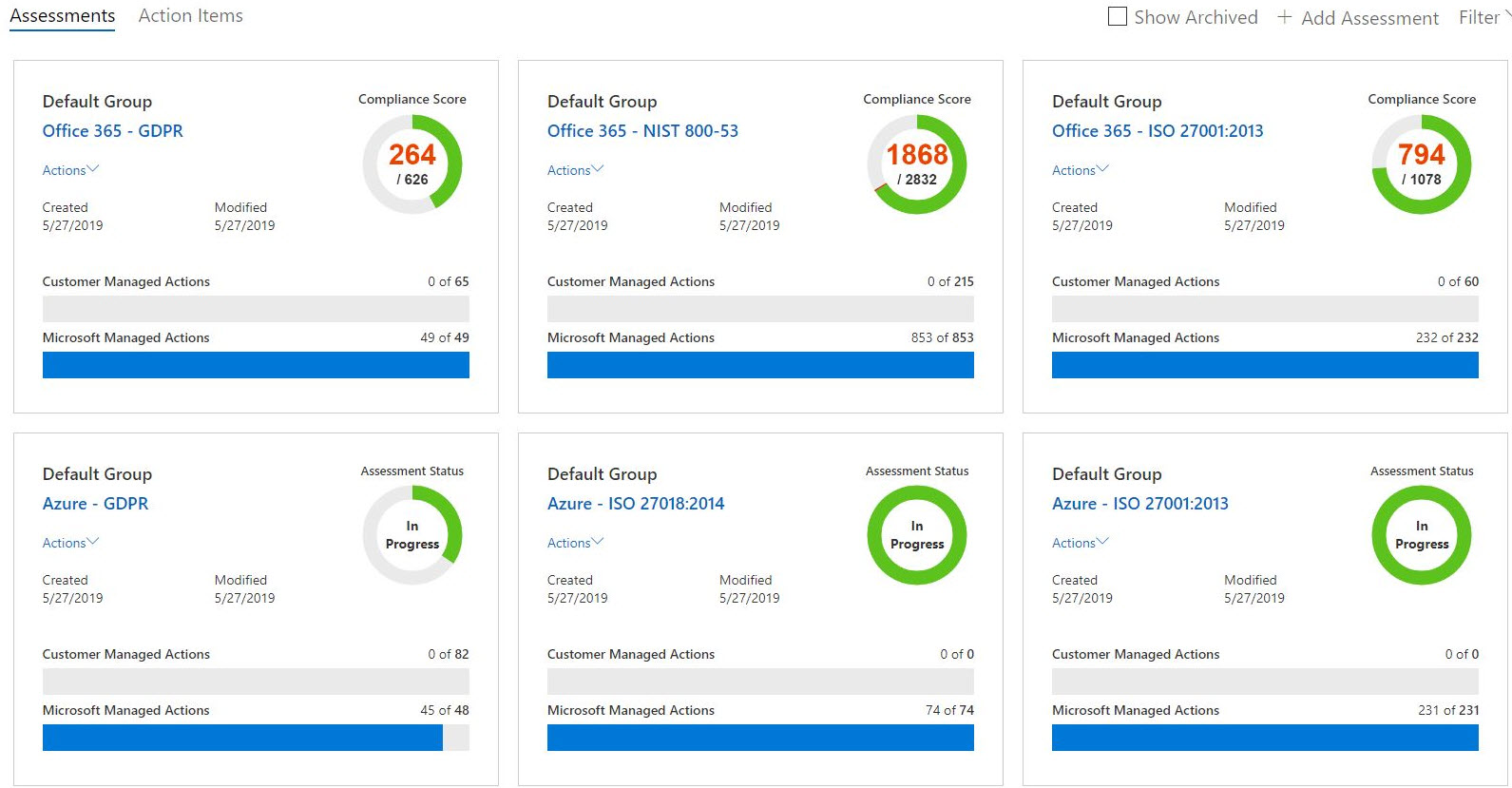

Na het inloggen krijg je inzicht in alle resources. Meet je huidige inrichting b.v. aan de GDPR richtlijn, maak acties aan voor implementaties, exporteer rapportages naar Excel en nog heel veel meer.

Conclusie

Zoals je ziet biedt Microsoft naast heel erg veel tools om de beveiliging van je Office 365 omgeving te verbeteren ook de handvatten om dit gegrond en volgens geldende richtlijnen te doen. Microsoft biedt inzicht, rapportage, beheer en informatie op het beveiligingsbeleid. In eerste instantie kan het security portal overweldigend overkomen maar in essentie valt het reuze mee. Maak de juiste labels aan voor data retentie, zorg dat data juist geclassificeerd wordt en regel DLP. Gebruik alle gegeven informatie, tools en de security score om te kijken hoe de huidige status is en wat je moet doen om dit te verbeteren.

Hopelijk vond deze post interessant en kun je zelf aan de slag met het verbeteren van je Office 365 beveiliging. Zaak is om eerst inzicht te krijgen in de wensen van je organisatie. Inventariseer eerst hoe men met data wilt omgaan en leg deze tegen de geldende richtlijnen. Voer hier een GAP analyse op uit, stel de doelstellingen bij en ga vervolgens pas aan de slag met het inrichten. Neem deze kennis mee en pas hem ook toe op je andere SaaS omgevingen.

Vondt je dit een leuke post? Schroom niet om deze post te delen of te “liken”. Leuke reacties geven me altijd weer inspiratie voor meer interessante posts!

Heb je zelf een leuk idee? Wil je dat ik iets uitzoek (ik kan niet elk verzoek inwilligen)? Wil je je eigen bevindingen op mijn blog plaatsen? Laat het ook weten. Ik ben altijd in voor een leuke samenwerking!