Nieuwe Security Features Windows Server 2019

Afgelopen week is Windows Server 2019 beschikbaar gekomen als Evaluation Version. De evaluatieversies geven altijd een goede inkijk in het nieuwe systeem en de nieuwe of verbeterde features die Microsoft heeft toegevoegd. De evaluatieversie is 180 dagen bruikbaar, meer dan voldoende tijd voor mij om de nieuwe of verbeterde security features te bekijken van Windows Server 2019.

Ik vind het altijd leuk om te spelen met nieuwe software en nieuwe versies van Windows maken me altijd ontzettend blij. Niet alleen omdat ik vind dat Microsoft de laatste 10 jaar enorm veel stappen heeft gedaan op het gebied van stabiliteit, functionaliteit en compatibiliteit. Maar ook omdat Microsoft hard haar best doet om elke nieuwe versie uit te rusten met meer en betere security oplossingen. Uiteraard kunnen we hard Microsoft bashen maar dat kunnen we als we willen ook doen met Mac en Linux (zelfs Linux? Jazeker wel). Wat mij betreft dikke kuddos aan Microsoft en alle verbeteringen die keer op keer verschijnen. Het toenemen van het marktaandeel door Microsoft is niet alleen verwijtbaar aan marketing en strategie maar ook aan het leveren van goede, universele en stabiele producten.

Windows server 2019 biedt een aantal nieuwe features zoals Cluster Sets, SDN High Performance Gateways, LEDBAT Congestion Control, Storage Spaces Direct, uitgebreid Admin Center en het fantastische System Insights.

Ik wil echter inzoomen op de nieuwe of verbeterde security mogelijkheden van Windows Server 2019 welke gebaseerd zijn op de 4 basisprincipes “Beschermen”, “Detecteren”, “Respons” en “Isoleren”. Hierbij denken we met name aan de volgende nieuwe of verbeterde technieken:

- Windows Defender Advanced Threat Protection

- Encrypted network in SDN

- Shielded VM

- Device Guard policy updates without a reboot

- Kernel Control Flow Guard (CFG)

Windows Defender Advanced Threat Protection

Windows Defender is geen nieuw fenomeen binnen de Windows besturingssystemen. Windows Defender heet op de cliënt systemen, sinds de Windows 10 Creators Update “Windows Defender Antivirus” en is op server 2019 omgedoopt tot Windows Defender ATP (Advanced Threat Protection). Windows Defender is dus uitgegroeid tot een volwaardige anti-virus applicatie. Windows Defender bestaat al sinds WindowsXP (2005) waar hij optioneel te downloaden was. Windows Defender is officieel gebaseerd op GIANT AntiSpyware. Sinds WindowsXP zijn er vele verbeteringen aangepast en tegenwoordig is Windows Defender een volwaardige anti-virus oplossing. Windows Defender geeft de gebruiker real-time bescherming en is geïntegreerd in de IE en Edge browsers.

Windows Defender Advanced Threat Protection is een platform voor preventieve beveiliging, detectie, geautomatiseerd onderzoek en respons (check de security pijlers eerder in deze post). Windows Defender ATP was een tijdje beschikbaar voor Windows 10-apparaten en nu is het beschikbaar voor Windows Server 2019 en andere versies van Windows Server.

Windows Defender is een cloud based en “agentless” security platform welke altijd up-to-date is en waarvan de data en statistieken gemakkelijk inzichtelijk zijn en waarbij je van “alert” naar “oplossing” kunt werken met slechts een paar klikken met de muis. Windows Defender ATP is een volledig platform en geen “beveiligingsapplicatie” an-sich. Windows Defender ATP beschermt je server, je netwerk en je cliënts en kan beheerd worden op diverse manieren zoals via System Center Configuration Manager, InTune, Powershell, WMI en Group Policy. Windows Defender ATP beschermt je op verschillende gebieden zoals:

- Attack Surface Reduction: Next-Gen Anti-Virus – HIPS (Host Intrusion Prevention) – Vulnerability Mitigation – Application Control, Exploit Guard

- Detection: – Monitoren van Behaviour, Machine Learning, Security Analytics, Insights.

- Respond: Cloud-Based AI – Notifications and reports – Advanced Threat Hunting tools

Windows Server 2019 biedt dus ondersteuning voor Windows Defender ATP en dat is een hele goede ontwikkeling. Of Windows Defender ATP kan concurreren met grote jongens als Sophos, Webroot en Kasperski durf ik niet te zeggen maar mijn gevoel zegt dat een separaat “anti-virus” pakket in de toekomst helemaal niet meer nodig is en dat Windows Defender ATP binnenkort de standaard kan zijn voor Windows-based infrastructuren die een goede en solide beveiliging prefereren met centrale configuratiemogelijkheden en duidelijke statistieken.

Binnenkort duiken we dieper in Windows Defender Advanced Threat Protection.

Encrypted network in SDN

Deze gloednieuwe feature is een welkom aanvulling voor virtuele machines en netwerken. Vanaf Windows Server 2019 is het mogelijk om verkeer te versleutelen vanuit een virtuele machine op de rest van het (virtuele) netwerk. Deze encryptie gebeurt op de netwerklaag. Dus zelfs als applicaties onversleuteld data versturen of oude versleuteling gebruiken dan is de transitie nog steeds beveiligd met deze feature.

De versleuteling is mogelijk door simpelweg de “encryptie” optie in te schakelen en een “encryptie certificaat” te specificeren.

Door het toevoegen van SDN Network Subnet Encryption laat Microsoft zien Software Defined Networks serieus te nemen en door te ontwikkelen.

Shielded VM – Offline Mode

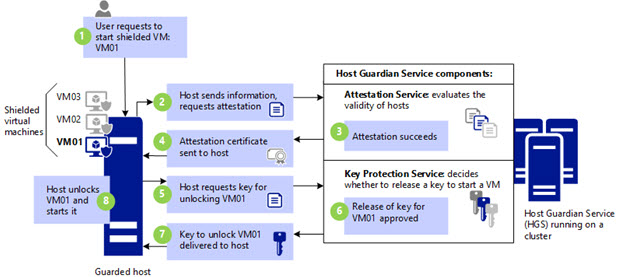

Shielded VM’s ofwel “afgeschermde virtuele machines” zijn een beveiligingsfunctie welke voor het eerst geïntroduceerd is in Windows Server 2016 voor het beschermen van Hyper-V Generation 2 VM’s tegen ongeoorloofde toegang of sabotage.

Hyper-V Shielded VM’s zijn beschermd middels technieken als Secure Boot, BitLocker-codering, Virtual Trusted Platform Module (TPM) en de Host Guardian-service.

Shielded VM’s beschermen je machines vooral tegen datadiefstal en manipulatie en is een relatief nieuwe feature. Windows Server 2019 maakt het mogelijk om shielded virtuele machines uit te voeren op computers met fluctuerende (storende) connectiviteit met de Host Guardian Service door gebruik te maken van de nieuwe fallback HGS- en offlinemodusfuncties. Deze Fallback HGS geeft de beheerder de optie om een tweede set URL’s te configureren welke Hyper-V kan gebruiken als deze de HGS-server niet kan bereiken. Met de offline modus kun je dus doorgaan met het opstarten van de shielded VM’s, zelfs als HGS niet kan worden bereikt. Dit is iets wat voorheen absoluut onmogelijk was.

Om Offline Mode in te schakelen voer je het volgende commando uit op de Host Guardian-service:

set-HgsKeyProtectionConfiguration –AllowKeyMaterialCaching |

Ook heeft Microsoft het gemakkelijke gemaakt om problemen met shielded virtuele machines op te lossen door VMConnect Enhanced Session Mode te ondersteunen en door PowerShell Direct in te schakelen. Deze hulpprogramma’s zijn met name handig als je de netwerkverbinding met je VM bent kwijtgeraakt en de configuratie moet bijwerken om de toegang te herstellen. Deze functies vereisen geen separate configuratie en worden automatisch ingeschakeld.

Device Guard policy updates without a reboot

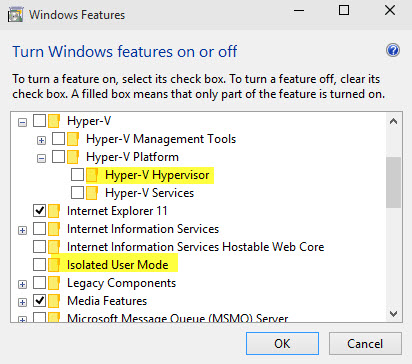

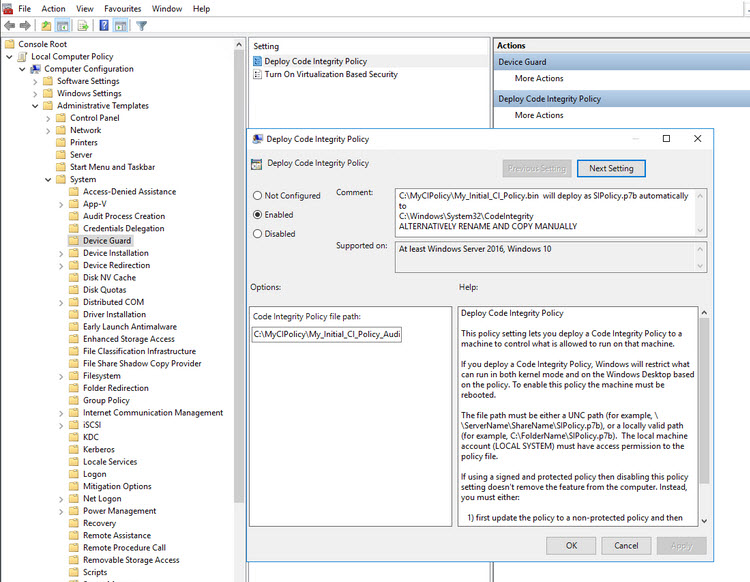

Net als Shielded VM’s is de “Device Guard Policy” geen nieuwe feature. Deze feature is voor het eerst geïntroduceerd in Windows 10 en speciaal ontwikkeld om apparaten in een lock-down state te plaatsen. Device Guard is geen op zichzelf staande oplossing maar een combinatie van hardware- en software beveiligingsfuncties die, indien samen geconfigureerd, een apparaat vergrendelen zodat het alleen vertrouwde applicaties kan uitvoeren. Als een applicatie niet vertrouwd is, kan deze niet worden uitgevoerd.

Een eis aan Device Guard is dat de hardware voldoet aan de minimale vereisten. Met de juiste hardware kan Device Guard ook nieuwe, op virtualisatie gebaseerde beveiliging gebruiken om de Code Integrity-service te isoleren van de Microsoft Windows-kernel zelf. In dit geval wordt de Code Integrity-service naast de kernel uitgevoerd in een door Windows-hypervisor beveiligde container.

Device Guard is een oplossing op malicious code te mitigeren en wordt beheerd middels Device Guard Policies. Zoals de titel al aangeeft is het mogelijk v.a. Windows Server 2019 om Device Guard Policies toe te passen zonder het device te rebooten. Policies zijn meteen actief. Het niet meer hoeven te rebooten versneld het doorvoeren van nieuwe policies waardoor policies ook sneller getest kunnen worden.

Kernel Control Flow Guard (kCFG)

Kernel Mode CFG is een uitbreiding van de Control Flow Guard (CFG) functionaliteit welke in staat is om “memory corruption vulnerabilities” te mitigeren door restricties te plaatsen op de geheugenlocaties waar code kan worden uitgevoerd. Op die manier kan malicious software minder makkelijk code uitvoeren via vulnerabilities zoals Buffer Overflows. CFG is de opvolger van oudere technologieën zoals DEP, ASLR en /GS.

Kernel Control Flow Guard voorkomt dat malicious code uitgevoerd kan worden via exploitatietechnieken die gebaseerd zijn op corrupte function pointers in de kernel.

Conclusie

Zoals je zojuist gelezen hebt is Microsoft goed bezig met het continue beveiligen van hun besturingssyteem en daarmee hun gebruikers. Nieuwe technieken en verbeteringen op geeikte technieken worden beschikbaar gesteld en een groot ontwikkelteam werkt dagelijks aan nog meer features. Ik heb Windows Server 2019 nog maar net geinstalleerd maar ik zie hier voldoende verbeteringen op beveiligings- en cloud technieken dat een upgrade in veel gevallen een slimme zet is.

Binnenkort een uitgebreide hands-on demo met Microsoft Defender ATP en andere technieken. Wil je zelf graag meer informatie over een bepaald onderwerp? Laat het me weten en wellicht kan ik er een informatieve post van maken welke je hier kunt lezen!

Vond je dit artikel leuk? Deel hem dan gerust of geef even een leuk. Het zijn de kleine dingen die me inspireren om door te schrijven.

Tot de volgende!