Hak5 Screen Crab, Signal Owl en de Shark Jack

26 augustus 2019 arriveerde eindelijk, na weken in pre-order te hebben gestaan mijn Hak5 pakketje in de brievenbus (of eigenlijk werd het afgegeven door de DHL mijnheer). In dit pakketje zat de nieuwste lading Hak5 tools. Normaliter brengt Hak5 1 tot 2 tools per jaar uit maar deze keer zijn er 3 nieuwe tools bijna gelijktijdig uitgekomen, namelijk de Hak5 Screen Crab, Signal Owl en Shark Jack. In deze post ga ik ze alle 3 aan bod laten komen zodat je een goede indruk krijg van deze nieuwe Hak5 speeltjes. Let’s Play!

De Screen Crab, Signal Owl en Shark Jack zijn 3 verschillende soorten apparaten en kennen alle 3 een andere attack surface. Ik moet eerlijk bekennen dat ik wat minder onder de indruk ben van de Signal Owl en de Shark Jack. Zijn er toepassingen voor… jazeker. Maar er zijn ook goedkopere alternatieven voor deze tools. Natuurlijk genieten de Signal Owl en Shark Jack van de Hak5 community en developpers. Denk aan nieuwe payloads, ondersteuning, integratie met het C2 platform etc. Maar toch voelen deze apparaten wat “ongeïnspireerd”. Och misschien ligt het ook wel aan mij. Misschien ben ik gewoon een zuurpruim.

De Screen Crab daarintegen is overigens wel een hele gave tool waar ik veel meer toepassingen voor kan bedenken. Niet alleen als pentest device of als admin tool maar ook als surveillance tool (voor de kids).

Nou goed, later meer hierover. Laten we eens de Hak5 speeltjes eens wat nader bekijken.

Signal Owl

De Signal Owl is het goedkoopste apparaatje van de 3. Voor slechts 30 euro heb je de Signal Owl in huis (excl. douanekosten uiteraard). Hak5 noemt de Signal Owl een “signals intelligence platform”. Feitelijk is de Signal Owl een Raspberry Pi maar dan speciaal gericht op het zenden en monitoren van signalen. De Signal Owl is ontwikkeld om langere tijd te opereren. De Signal Owl kan via computer USB gevoed worden maar een grote powerbank kan hem ook 4 dagen lang online houden. In normale modus gebruikt de Signal Owl slechts 100-200 mAh. De casing is speciaal ontwikkeld om zijn warmte goed kwijt te kunnen.

De Signal Owl beschikt over een passtrough USB poort welke zich dicht in de buurt bevindt van de passtrough plug. De passtrough plug wordt gebruikt om de Signal Owl van stroom te voorzien en de passtrough poort zorgt ervoor dat stroom en data direct naar de computer gestuurd wordt. Dit betekend dat het apparaat welke verbonden is op de passtrough poort zichtbaar is op de computer maar dat de Signal Owl zelf niet zichtbaar is op de computer. Zie het passtrough pricipe feitelijk als “hub” functie.

Verder is de Signal Owl voorzien van een aantal wireless transmitters. Denk hierbij aan WiFi, Bluetooth, GPS en SDR. Daarnaast is de Signal Owl voorzien van een aantal veelgebruikte tools zoals Kismet, Nmap, MDK4, Bash, Python en de Aircrack-ng suite. Deze combinatie maakt de Signal Owl perfect voor het monitoren van het draadloze spectrum. Deploy meerdere Signal Owls en monitor iemands bewegingen/aanwezigheid binnen een zone. Uiteraard is de Signal Owl volledig compatible met de Hak5 C2 cloud tool welke het beheer en de correlatie tussen devices vele malen vereenvoudigd.

De Signal Owl kent 2 modus operandi, namelijk “Attack Mode” en “Arming Mode”. Default is de attack mode ingeschakeld. De arming mode is in te schakelen door de pushbutton 3 seconde lang in te drukken. In arming mode zal de Signal Owl een open WPA router zichtbaar worden (SSID Owl_xxxx, waarbij “xxxx” de laatste 2 octetten zijn van het MAC Adres). Nadat je verbonden bent met het accesspoint kun je via SSH het apparaat configureren (172.16.56.1 – root – hak5owl). Door het “/etc/config/wireless” bestand aan te passen kun je zelf het accesspoint configureren en beveiligen. Nadat je toegang hebt met SSH zijn een aantal folders belangrijk, namelijk “/root/payload” Hier worden de payload bewaard, en “/root/payload/extensions” waar de extensies bewaard worden. Wanneer een USB stick aanwezig is in de Signal Owl zal een payload in de root folder van de USB stick naar de interne payloads directory geschreven worden en uitgevoerd worden. Een USB stick krijgt altijd voorrang op payloads die al aanwezig zijn in de payloads directory. Op die manier kun je zonder SSH toegang ook payloads overschrijven.

Als de Signal Owl voorzien wordt van stroom zal deze de attack mode activeren en dus de payload uitvoeren. Door het kort (1 sec) indrukken van de pushbutton zal de actieve payload onderbroken worden. Verkregen loot kan opgeslagen worden op het interne geheugen maar kan ook naar een USB drive geschreven worden als deze aanwezig is in de Signal Owl. Nieuwe Signal Owl payloads zijn te verkrijgen via de GitHub pagina https://github.com/hak5/owl-payloads/.

Al met al is de Signal Owl een mooie en niet dure toevoeging aan je arsenaal. Zoals altijd geniet je van Hak5 gemak en is het apparaat degelijk vervaardigd. Al deze pluspunten verdoezelen echter niet het feit dat de functionele waarde van de Signal Owl niet geëvenaard kan worden door een ander apparaat. Vele soortgelijke Raspberry Pi projecten gingen u voor.

Shark Jack

De Shark Jack is ee nieuwe tool welke ontwikkeld is voor netwerk pentesting. Het idee erachter is best briljant. Een Ethernet pen met ingebouwde batterij welke de Shark Jack 10-15 minuten operationeel kan houden welke zichzelf als DHCP device registreert en vervolgens een payload uitvoert. Out-of-the-box is de payload een NMap scan een een netwerk inventarisatie dumpt in de loot folder. Plug-&-Collect dus. Er zijn uiteraard veel vergelijkbare manieren om via een netwerkpoort een NMap scan te draaien maar dit is wel een hele onopvallende manier.

De Shark Jack is voorzien van een duidelijke RGL LED aanduiding (een beetje standaard op de recentere Hak5 producten) en heeft een switchbutton waarmee het device in “Arming” en in “Attack” mode geplaatst kan worden. Wanneer de Shark Jack in attack mode staat wordt de actieve payload uitgevoerd. In arming mode zal de Shark Jack een SSH server starten zodat deze benaderbaar wordt. De Shark Jack zal dan standaard opereren op IP adres “172.16.24.1” (inloggen met “root” – “hak5shark”). Via de SSH verbinding kunnen nieuwe payload geplaatst worden en kan de loot uitgelezen en vergaard worden. Wanneer de Shark Jack in “off mode” staat dan vind er geen activiteit plaats en kan hij opgeladen worden. Als de batterij volledig opgeladen is zal het ledje continue blauw branden. Tijdens het laden knippert het blauwe ledje.

De payloads van de Shark Jack worden gewoon in Bash geschreven en dus is het niet nodig om een nieuwe programming language voor de Shark Jack te leren. Op GitHub https://github.com/hak5/shark-payloads zijn de Hak5 payloads te vinden. Op het moment van schrijven bestaan er slechts 2 default payloads maar dit zullen er snel meer worden.

Al met al is de Shark Jack een vernuftigd apparaatje welke vooral zijn meerwaarde vindt in zijn stealthiness en ease-of-use.

Screen Crab

De mooiste nieuwe toevoeging aan het Hak5 arsenaal is wat mij betreft de Screen Crab. Wat ik mooi vind aan de Hak5 Screen Crab is dat zijn primaire functionaliteit redelijk uniek is. De Screen Crab vormt namelijk een man-in-the-middel die zich richt op een unieke attack vector, namelijk monitoren of beter gezegd HDMI (1.4) beeldapparaten. Vele monitoren, displays, Tv’s en randapparatuur zijn tegenwoordig voorzien van HDMI poorten, bedoeld voor het transporteren van beelden. Wat als een man-in-the-middle deze beelden op kon slaan in de vorm van screenshots of video’s. Deze beeldschermen tonen op dagelijkse basis vele interessante info. Presentaties, bedrijfsgeheimen, financiële gegevens, aantekeningen, wachtwoorden etc. De Screen Crab is dit apparaat. Door de Screen Crab tussen de HDMI beeld uitvoer (b.v. een computer) en de HDMI beeld invoer te plaatsen kan de Screen Crab deze beelden opslaan en bewaren.

De Screen Crab is voorzien van een aantal poorten, namelijk een HDMI invoer en uitvoer poort voor het koppelen van de HDMI devices. Een USB poort waarmee de Screen Crab voorzien wordt van stroom (5V is voldoende). Daarnaast beschikt het apparaat over een WiFi (802.11b/g/n) interface waarmee de Screen Crap verbonden kan worden met de Hak5 C2 Cloud. Het verbinden met de C2 Cloud zorgt ervoor dat je via de cloud de contents van de Screen Crab kunt bekijken en dus stealthy remote mee kunt kijken. De opslag van afbeeldingen en video’s gebeurt op een Micro SD kaart, ook hiervoor is uiteraard een slot aanwezig. Ook grote SD kaarten (SDXC) worden ondersteund.

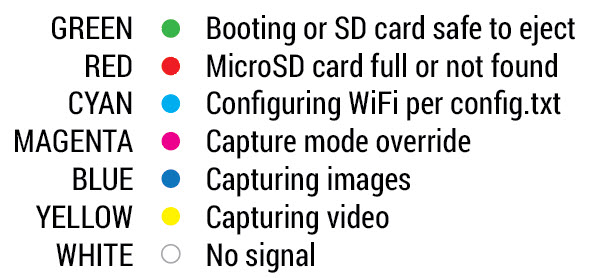

De LED op het apparaat vertelt de gebruiker exact at het apparaat aan het doen is. Na het booten van de Screen Crab (ongeveer 30 seconde) zal de LED blauw branden en starten met opnemen. Om het opnemen te onderbreken moet de gebruiken op de pushbutton drukken en wachten tot het ledje groen gaat branden. Als het ledje groen is zal de opname gestopt zijn en kan ook de SD kaart verwijderd worden zodat de potentiële loot geschreven elders opgeslagen kan worden. De LED geeft exact aan wat de Screen Crab aan het doen is. De overige LED indicatoren zijn:

De Screen Crab zal een “config.txt” bestand schrijven naar de root van de SD kaart. Als de file al aanwezig is zal er geen nieuwe “config.txt” weggeschreven worden. De standaard payload (config) op de Screen Crab is ingesteld om iedere 5 seconde een afbeelding op te slaan tot de SD kaart vol is en om tijdens het capturen de LED te laten branden. In de config file ziet dit er als volgt uit.

LED ON

CAPTURE_MODE IMAGE

CAPTURE_INTERVAL 5

STORAGE FILL

BUTTON EJECT |

Door de “Capture Mode” op “Video” te plaatsen zal er een streaming video (1080p) opgeslagen worden op de Screen Crab. Het is ook mogelijk om de capture mode op “off” in te stellen maar dit zal in de meeste gevallen niet de bedoeling zijn. Via de “Video_Bitrate” optie (standaard niet in de config) kun je de video kwaliteit instellen. Deze kent 3 standen, namelijk low, medium en high (low 2Mbps, medium 4Mbps, high 16Mbps). Hoe afbeeldingen of video’s worden opgeslagen is volledig naar eigen keuze. De standaard “Fill” zal beelden opslaan tot de SD kaart vol is. De LED zal dan rood gaan branden. Je kunt de optie ook instellen op “Rotate”. In deze stand zullen de oudste beelden overschreven worden door de nieuwste beelden als de SD kaart vol is.

Om de WiFi module te activeren en de C2 cloud koppeling mogelijk te maken moet het config.txt bestand bestaan uit slechts een 2-tal regels, namelijk:

WIFI_SSID <WiFi network name> WIFI_PASS <WiFi network password> |

Je geeft dus de naam (SSID) van het netwerk op en het wachtwoord. Door de SSID en het wachtwoord uit te quoten zal WiFi gedeactiveerd zijn en door alleen het wachtwoord uit te quoten zal het een open WiFi zijn. Daarnaast moet voor een succesvolle C2 koppeling uiteraard ook het device.config bestand vanuit de C2 cloud in de root geplaatst worden.

Conclusie

De Shark Jack, Signal Owl en Screen Crab zijn zonder twijfel mooie toevoegingen aan je (Hak5) arsenaal. Na het lezen van deze post hoop ik dat je een goede indruk hebt gekregen van de functionaliteiten en of deze apparaten voor jou meerwaarde bieden. Persoonlijk vind ik de Screen Crab absoluut de mooiste tool welke een relatief nieuw attack surface voor zijn lading neemt. Ik kan zoveel toepassingen bedenken! Helaas is de prijs van de Screen Crab met zijn 200 dollar ook aan de hoge kant. Ook de Shark Jack en Signal Owl kunnen zeker een meerwaarde zijn maar voelen voor mij niet aan als revolutionaire tools.

Vond je deze post leuk? Was de informatie waardevol? Ik zou het i.i.g. erg leuk vinden als je een leuke comment of like geeft of als je mijn post re-tweet of re-post op je eigen kanalen.

Bedankt voor het lezen!