Met de introductie van grootschalige AI-modellen is de vraag naar high-performance rekenkracht exponentieel gegroeid. Dat zien we o.a. aan de prijzen van RAM en VRAM. Voor AI-onderzoek, deep learning-training en performance-intensieve workloads zijn traditionele GPU-gebaseerde systemen al snel te mager. Toch knap als je ziet wat voor kwaliteit ze kunnen verwerken in gaming. Dat zegt...

Met de introductie van grootschalige AI-modellen is de vraag naar high-performance rekenkracht exponentieel gegroeid. Dat zien we o.a. aan de prijzen van RAM en VRAM. Voor AI-onderzoek, deep learning-training en performance-intensieve workloads zijn traditionele GPU-gebaseerde systemen al snel…

10 november 2025

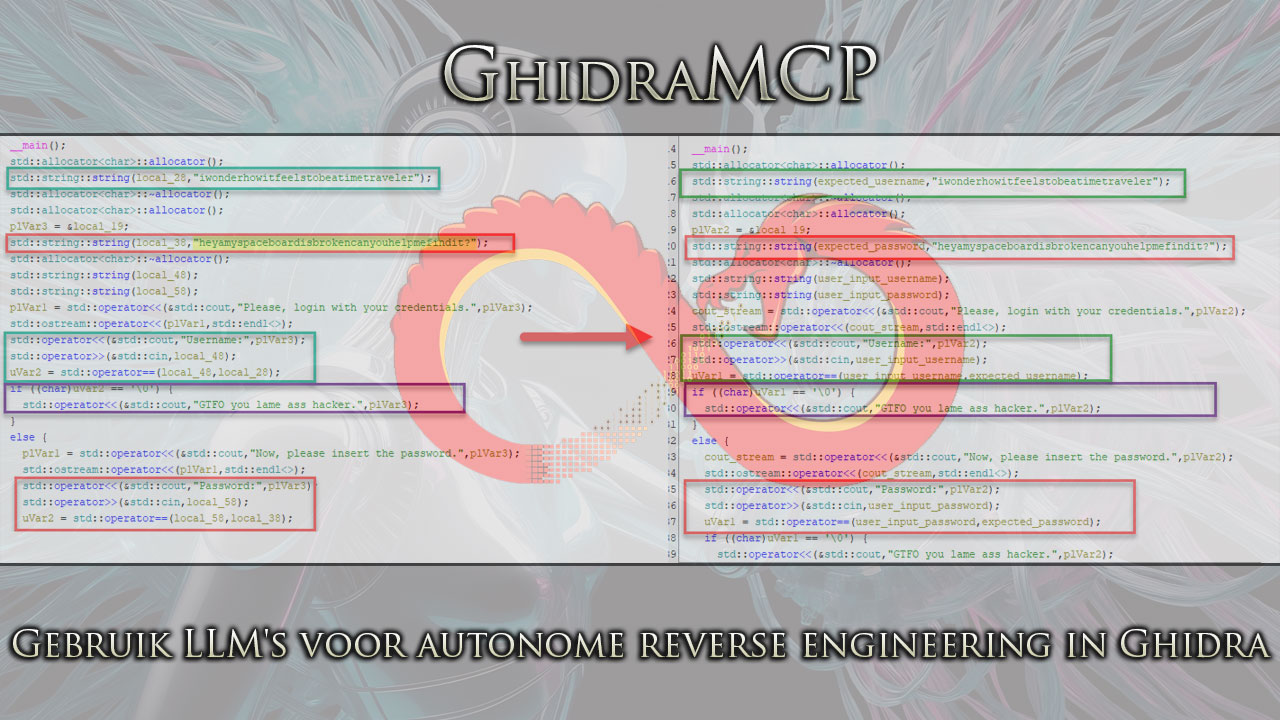

In de wereld van reverse engineering is Ghidra al jaren een go-to tool. Maar stel je voor dat je een Large Language Model (LLM) zoals Claude of een lokale variant kunt laten meewerken: automatisch functies hernoemen, decompilen en…

3 november 2025

SSH is een methode die we vaak gebruiken om een versleutelde TTY te verkrijgen met een doelstation. SSH is normaal gesproken ook eenrichtingsverkeer. Jij maakt verbinding met een server, voert je commando’s uit en sluit af. Reverse SSH…

22 september 2025

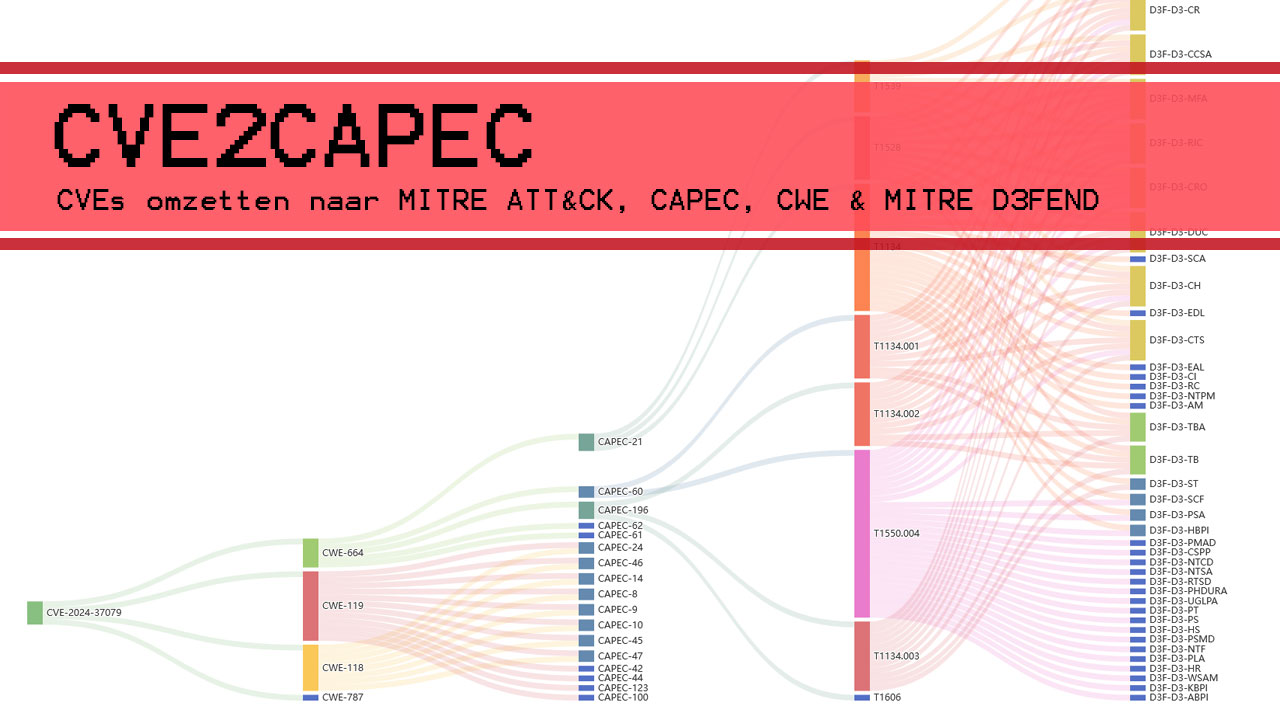

CVE2CAPEC is een open‐source tool die helpt bij het koppelen van kwetsbaarheden (CVE’s) aan andere structuren zoals CWE, CAPEC en MITRE ATT&CK & D3FEND. Deze mapping helpt om kwetsbaarheidsinformatie op een meer actiegerichte, contextuele manier te gebruiken en…

18 augustus 2025

Lateral movement is een veelgebruikte techniek bij aanvallen op Windows-netwerken. Je hebt vaak toegang tot één machine en verplaatst je vervolgens naar andere systemen binnen hetzelfde domein. Veel lateral movement methodes draaien om credential theft of token impersonation,…

11 augustus 2025

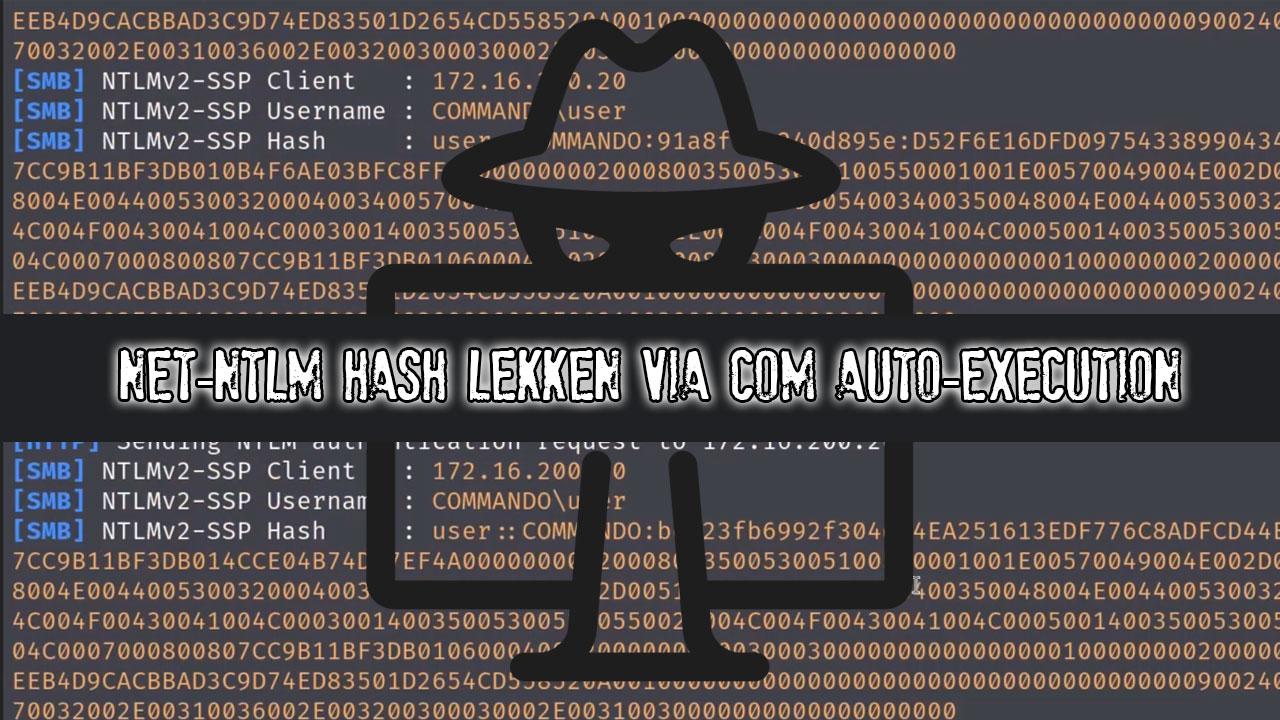

Windows-systemen maken gebruik van verschillende mechanismen om authenticatie te regelen. Eén daarvan is NTLM (NT LAN Manager), een oud maar nog veelgebruikt protocol voor authenticatie binnen Windows-netwerken. Binnen Windows domeinen is Kerberos het standaard protocol (en daar vinden…

21 juli 2025

Symlinks zijn uiteraard handig als een verwijzing naar een een bestand op een andere locatie. Maar in Windows kunnen we meer met symlinks waardoor ze ook interessant kunnen zijn voor local privilege escalation. In Windows bestaan meerdere manieren…

14 juli 2025

Stel je voor: je bent een systeembeheerder, je nipt van je koffie, en ineens hoor je over een nieuwe zero-day kwetsbaarheid die je Windows-netwerk op zijn kop kan zetten. Dat is precies wat CVE-2025-33073 doet, een moderne draai…

9 juli 2025

Wanneer je ooit te maken hebt gehad met “networking” ben je waarschijnlijk bekend met het OSI-model (OSI staat voor “Open Systems Interconnection”). Het OSI model maakt de verschillende lagen van het netwerkverkeer inzichtelijk. Het maakt dus eigenlijk inzichtelijk…

4 juli 2025

Inmiddels werk ik alweer zo’n 14 jaar in de wereld van “Offensive Security”. Het klinkt misschien als een spannend vakgebied … en dat is het ook! Maar mijn pad begon eigenlijk heel eenvoudig: met nieuwsgierigheid. Lang geleden startte…

19 maart 2025

I’m beyond excited to announce the launch of my brand-new course: Offensive Security Pathway🎉 If you’ve ever wanted to dive into ethical hacking, this is your chance. Whether you’re a complete beginner or looking to sharpen your skills,…

1 juli 2024

In bovenstaande Hacking Quicktip toon ik een tip om op een non-malicious en dus undetectable manier toch ontzettend veel informatie en enumeratie mogelijkheden te krijgen op een “victim” machine. We gebruiken bij deze methode default Windows tooling op…

7 mei 2024

Op 1,2,3 en 4 mei heb ik mijn OSED examen gedaan… en boy-o-boy wat was dat pittig! OSED staat voor “Offensive Security Windows User Mode Exploit Development” waarvan de training bekent staat als “EXP-301”. OSED is een 300…

Heb je de banner al voorbij zien komen? OSPP, ofwel OptiSec Pentest Professional. Wat is dit? Zoals je al in de graphic kunt zien is dit geen OSCP… maar eigenlijk toch wel 🙂 Beter nog… OSPP omvat alle…

31 juli 2023

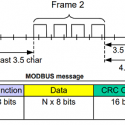

In de vorige post hebben we het gehad over het werken met ICS/SCADA protocollen en hebben we een kleine deep-dive gedaan in het Profinet protocol. In navolging daarop leek het me interessant om eens te kijken naar een…