De 5-fases van een cracker

Een cracker (in de volksmond gemakkelijk “hacker” genoemd) kan op verschillende manieren te werk gaan. Dit is geheel afhankelijk van het type cracker. De kwaadwillende cracker die zoveel mogelijk schade wilt aanrichten kan ervoor kiezen om een schadelijke code op grote schaal het internet op te schieten. Dit is eigenlijk “schieten met hagel” omdat je altijd een (groot) aantal personen “raakt”. Dit is echter ook compleet doelloos en niet een techniek doe toegepast wordt door de professionele / gecontracteerde cracker. Een cracker die doelbewust probeert “in te breken” bij een slachtoffer zal er nooit voor kiezen om “met hagel te schieten”. Dit zou namelijk teveel alarmbellen doen rinkelen en de kans op succes is hiermee veel minder groot.

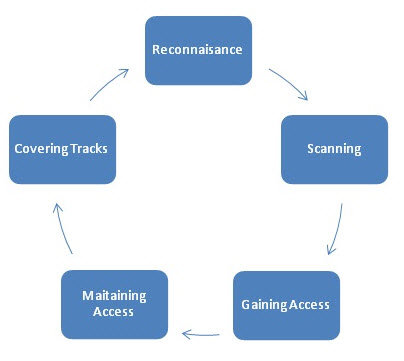

De doelbewuste cracker zal ervoor kiezen om zijn slachtoffer te raken waar hij het zwakste is zonder dat er alarmbellen afgaan. Globaal gezien kiest een cracker hiervoor altijd eenzelfde methode. Deze methode bestaat uit een aantal (5) uitgekristalliseerde fases.

Het is goed om te weten hoe een cracker te werk gaat zodat je zelf al vroegtijdig “vreemd gedrag” op kunt merken. Het voorbereiden van een goede aanval vergt vaak weken en in die voorbereidingstijd kan een oplettend persoon het de cracker erg moeilijk maken. Moeilijker dan dat computer technische systemen dat in deze fase kunnen. Nogmaals, een echte aanval kan alleen tegengehouden worden door oplettende en voorzichtige medewerkers/personen!

De 5 fases zijn als volgt:

1. Reconnaissance / Verkenning

2. Scanning / Meer informatie verkrijgen door automatische scans

3. Gaining Access / Toegang verkrijgen

4. Maintaining Access / Zorgen voor permanente toegang op commando

5. Covering Tracks / Voetsporen ofwel bewijsmateriaal verwijderen

1. Reconnaissance / Verkenning

Deze fase kent een passieve en een actieve variant. In eerste instantie zal de “Passive Reconnaissance” uitgevoegd worden. Hierbij wordt zoveel mogelijk informatie verzameld welke vrij verkregen kan worden zonder argwaan te wekken. Denk hierbij aan online zoekopdrachten (Googelen, SIDN, Team websites etc.) of het in de gaten houden van het gebouw. Deze fase noemt men ook weleens “Information Gathering”. Ook de volgende technieken behoren tot deze fase:

- Social Engineering (contact leggen met personen om informatie te ontfutselen, b.v. door op te bellen en zich voor te doen als de helpdesk)

- Dumpster diving (fysiek door het afval van een bedrijf gaan om informatie over de werkwijze of het netwerk te achterhalen)

- Sniffing (het afluisteren van de data verkeersstroom om verborgen netwerken, IP adressen, naam conventies of andere belangrijke informatie te achterhalen.

Vervolgens kan gekozen worden voor “Active Reconnaissance”. Deze actieve fase is iets gevaarlijker omdat de cracker hier d.m.v. diverse technieken “aan de deuren rammelt” welke eventueel alarmbellen kan doen rinkelen. In deze fase worden “sniffing” technologieën gebruikt om hosts, IP adressen en services op het netwerk te ontdekken. In deze fase ontstaat er een eerste indruk van het type beveiliging.

Alle informatie die in deze (passief en actief) verkregen is wordt gebruikt in de volgende fases.

2. Scanning / Meer informatie verkrijgen door automatische scans

In de scanfase gaat de cracker verder waar deze gestopt is. Nu wordt het netwerk actief benaderd en gescand met diverse tools om een perfect beeld van het netwerk, de beveiliging en vooral de zwakheden. Denk hierbij aan het gebruik van network mappers, poort scanners, vulnerability scanners etc.

3. Gaining Access / Toegang verkrijgen

De scanfase levert alle informatie over het netwerk op die de cracker nodig heeft. Hij weet nu hoe het netwerk in elkaar steekt en wat de zwakheden zijn. Het is nu zaak om die zwakheden te benutten. In deze fase vindt het werkelijke hacken plaats. Als er een computer of server met een oud OS gevonden is zal deze middels een exploit gehackt worden. Een zwak WiFi punt zal gehackt worden om het netwerkverkeer te onderscheppen. Maar ook buffer overflows, DoS (Denial of Service) aanvallen, session hijacking etc. zijn in deze fase tools die ingezet worden. Eenmaal binnen op b.v. een zwakke webserver kan de cracker vanuit daar het interne netwerk aanvallen.

4. Maintaining Access / Zorgen voor permanente toegang op commando

Als de cracker eenmaal toegang heeft is het zaak om ook in de toekomst deze toegang te blijven houden. Wellicht dat hij in de toekomst nieuwe aanvallen moet inzetten en dat is erg gemakkelijk als de eerste 3 fases overgeslagen kunnen worden. Nu worden door de cracker rootkits, backdoors en trojans ingezet om het systeem herhaaldelijk te kunnen misbruiken. Het komt vaak voor dat een cracker in deze face het systeem vaak extra beveiligd zodat andere crackers het systeem niet over kunnen nemen en hij exclusieve rechten tot het systeem behoud. Deze systemen noemen we ook wel “Zombie systemen” binnen het netwerk.

5. Covering Tracks / Voetsporen ofwel bewijsmateriaal verwijderen

In deze laatste fase is het zaak om de sporen van een hack op te ruimen zodat systeem administrators geen idee hebben dat het systeem gekraakt is en dat iemand toegang heeft tot het systeem. Denk hierbij aan het verwijderen of modificeren van logbestanden, verwijderen zichtbare software, verwijderen tijdelijke gebruikers etc.

Dezelfde processen kunnen keer op keer herhaald worden om steeds dieper in het netwerk te komen. Vooral tijdens de eerste fase (reconnaissance) is de oplettendheid van gebruikers zeer waardevol om een hack te voorkomen. Waarom zit er iemand in onze afvalbakken? Waarom werd ik door iemand van de helpdesk gebeld? Waarom staat die auto hier al uren voor de deur met iemand erin?

Oplettendheid is de eerste en beste verdediging!

Bedankt voor jullie oplettendheid!!